SEH Overwrite漏洞详解与Windows XP SP2/2003 SP1利用教程

需积分: 1 82 浏览量

更新于2024-07-30

收藏 349KB PDF 举报

本文档是关于"SEH Overwrites Simplified v1.01"的主题,由AelphaeisMangarae于2007年10月29日发布在Blackhat Forums网站上。SEH,全称为Structured Exception Handling,是微软Windows操作系统中的一种内置异常处理机制,主要用于管理程序运行时发生的未预期情况,确保程序能够恢复执行流程,而不是完全崩溃。

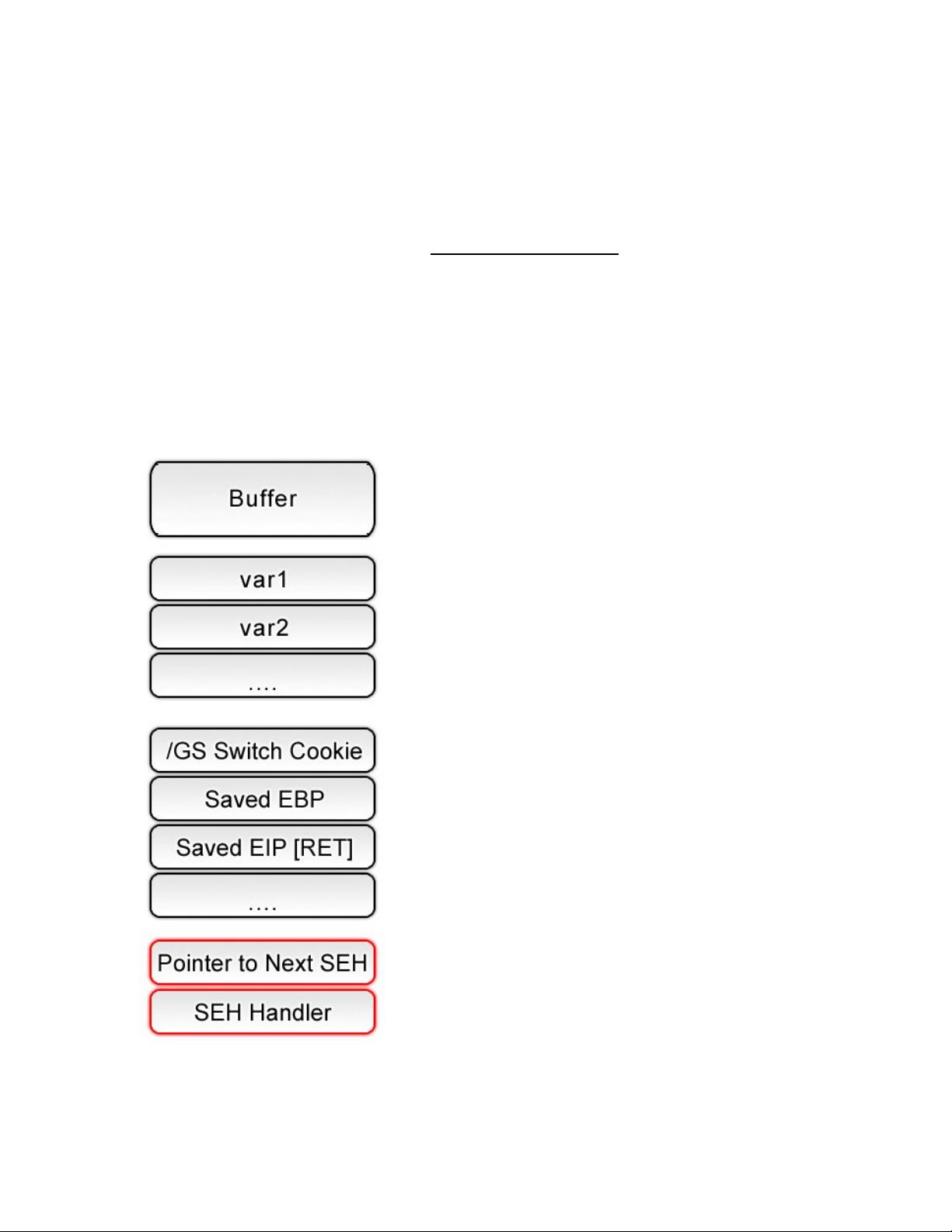

SEH Handler,即结构化异常处理程序,是程序中负责处理异常事件的特定代码段,它位于栈上的特定位置。当程序遇到如除以零、访问非法内存地址等错误时,会跳转到SEH Handler进行异常处理,而不是立即终止。这个特性对于编写健壮的程序至关重要,但同时也为恶意攻击者提供了利用手段,如通过精心设计的栈溢出(Stack Overflow)来修改SEH Handler的指针,从而控制程序流程,实现远程代码执行(RCE)等攻击。

文档首先介绍了什么是SEH及其在Windows平台上的作用,然后详述了微软对栈滥用保护的措施,比如Windows XP SP2和2003 SP1的改进,这些版本增加了如NX(No eXecute)位保护,使得恶意代码更难以利用栈溢出漏洞。然而,即使在这些安全升级下,作者提供了一种理论基础,即如何通过搜索合适的地址并理解SEH Overwrite的原理和技术,来绕过这些防护,实现对这些较旧系统版本的攻击。

理论部分详细阐述了如何利用SEH Overwrite进行攻击,包括对Windows XP SP2和2003 SP1的具体攻击策略。作者假设读者具备基本的C语言编程知识、对栈操作的理解以及堆栈溢出漏洞利用的基础,以便更好地理解和应用这些技术。

文档最后,作者还分享了自己的个人信息(联系邮箱和IRC频道),并表示对相关领域的热情,同时也表达了对读者的问候。这篇论文是为那些对Windows平台异常处理机制、栈溢出攻击以及如何绕过防护感兴趣的网络安全专家和研究人员提供的深入指南。阅读这篇文档可以帮助他们深入了解和学习如何在Windows历史上这一特定时期,利用SEH Overwrites进行漏洞利用和 exploitation(漏洞利用)技巧。

2022-12-06 上传

2011-10-06 上传

2014-06-02 上传

2022-09-23 上传

2022-09-24 上传

2022-09-22 上传

131 浏览量

onmorie

- 粉丝: 0

- 资源: 42

最新资源

- Codeforces Enhancer-crx插件

- 5.03.Heat2D:偏二氟乙烯

- donnakevin.wedding:唐娜卡特和凯文露的婚礼网站

- DBD.js-bot:我正在制作一个简单的DBD.js多用途机器人

- Lineage-P9-DB

- nodejsconcepts

- Adafruit_ILI9341:Adafruit ILI9341显示库

- JavaEE课程设计.zip

- 验尸:验尸的集合。 抱歉,合并PR的延迟!

- googlemirror.net

- netfox-api:NetFox cocos2dx前端API

- litten.love:(✿◠‿◠)

- UiPath-GuessNumberUsingStateMachine

- OS-Lab-Implementation:包含OS Labs的C代码

- Bitbucket Diff Tree-crx插件

- 敖德萨:您的股票市场预测顾问