极光行动:Wireshark解析受害者HTTP GET请求的追踪分析

需积分: 0 12 浏览量

更新于2024-08-05

收藏 1.96MB PDF 举报

在《12.3.1 极光行动 - Wireshark数据包分析实战(第3版)》一书中,章节详细探讨了一起发生在2010年的网络攻击事件,名为"极光行动"。这场攻击利用了当时的IE浏览器的一个未知漏洞,允许远程攻击者获取目标机器的root权限。攻击者通过发送精心设计的钓鱼邮件,诱导受害者点击其中的链接,进而触发恶意代码执行。

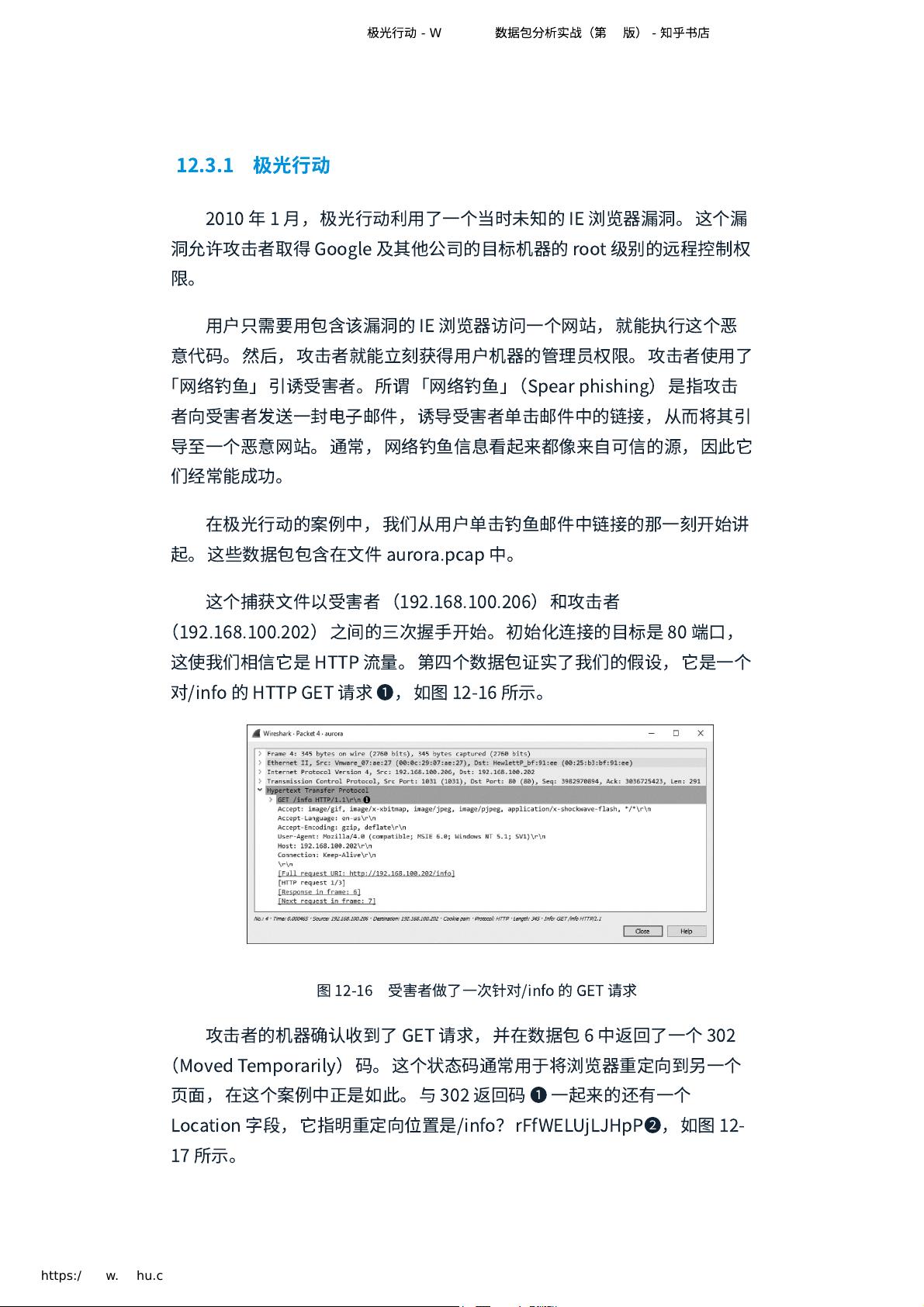

章节开始描述的数据包分析集中在受害者的IP地址(192.168.100.206)与攻击者的IP地址(192.168.100.202)之间的通信。最初,连接的目标是80端口,暗示着可能是HTTP流量。在数据包4中,证实了这一点,它是一个GET请求,指向/info页面。攻击者服务器确认了这个请求,并通过发送一个HTTP状态码302(Moved Temporarily),将浏览器重定向到/info?rFfWELUjLJHpP的页面,如图12-16所示。

图12-17展示了这一过程,客户端浏览器在收到302响应后,会进一步发起一个新的请求。这个行为揭示了攻击者利用HTTP重定向技术,引导受害者进入预设的恶意网站,从而实施更深入的攻击。

Wireshark在此场景下作为一款强大的网络数据分析工具,帮助分析者追踪并理解攻击者的策略,以及客户端与服务器间的交互细节。通过对这些数据包的深入剖析,读者可以学习到如何识别网络钓鱼攻击、理解HTTP协议工作原理,以及如何使用Wireshark进行网络行为的监控和安全分析。通过这个实战案例,读者能够提升网络安全防护意识和技术技能。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-09-17 上传

2024-04-29 上传

2024-04-27 上传

2024-04-29 上传

韩金虎

- 粉丝: 35

- 资源: 285

最新资源

- MATLAB新功能:Multi-frame ViewRGB制作彩色图阴影

- XKCD Substitutions 3-crx插件:创新的网页文字替换工具

- Python实现8位等离子效果开源项目plasma.py解读

- 维护商店移动应用:基于PhoneGap的移动API应用

- Laravel-Admin的Redis Manager扩展使用教程

- Jekyll代理主题使用指南及文件结构解析

- cPanel中PHP多版本插件的安装与配置指南

- 深入探讨React和Typescript在Alias kopio游戏中的应用

- node.js OSC服务器实现:Gibber消息转换技术解析

- 体验最新升级版的mdbootstrap pro 6.1.0组件库

- 超市盘点过机系统实现与delphi应用

- Boogle: 探索 Python 编程的 Boggle 仿制品

- C++实现的Physics2D简易2D物理模拟

- 傅里叶级数在分数阶微分积分计算中的应用与实现

- Windows Phone与PhoneGap应用隔离存储文件访问方法

- iso8601-interval-recurrence:掌握ISO8601日期范围与重复间隔检查