PHP Webshell检测绕过技术探索

需积分: 0 158 浏览量

更新于2024-07-01

收藏 3.28MB PDF 举报

"php马-bypass _ alin'Blog1"

在网络安全领域,PHP Webshell是一种常见的攻击手段,攻击者通过植入Webshell来获取对目标服务器的非法控制。本文主要关注的是如何绕过现有的PHP Webshell检测工具和平台,以实现更隐蔽的PHP Webshell,即“零提示、无警告、无法被检测到的一句话木马后门”。

首先,我们要了解Webshell的基本概念。Webshell,又称为网站后门,是攻击者在成功入侵一个网站后,为了长期控制服务器而植入的恶意脚本。这些脚本通常可以执行系统命令、加载代码,甚至实现更复杂的间谍功能。文章提到了几种常见的Webshell类型:

1. **单/少功能木马**:这类Webshell功能相对简单,比如执行系统命令、查看或修改文件、列出目录等。

2. **逻辑木马**:利用系统的逻辑漏洞,通过特定的触发条件绕过权限限制,执行攻击者想要的操作。

3. **一句话木马**:非常小巧且隐蔽,仅需一行PHP代码即可执行,常与客户端工具(如菜刀、Cknife)配合使用。

4. **多功能木马**:这类Webshell代码量较大,可以实现多种间谍功能,包括数据窃取、远程控制等。

文章列举了7个在行业内具有代表性的PHP Webshell检测工具和平台:

1. **网站安全狗网马查杀**:一款针对Apache环境的Webshell查杀工具。

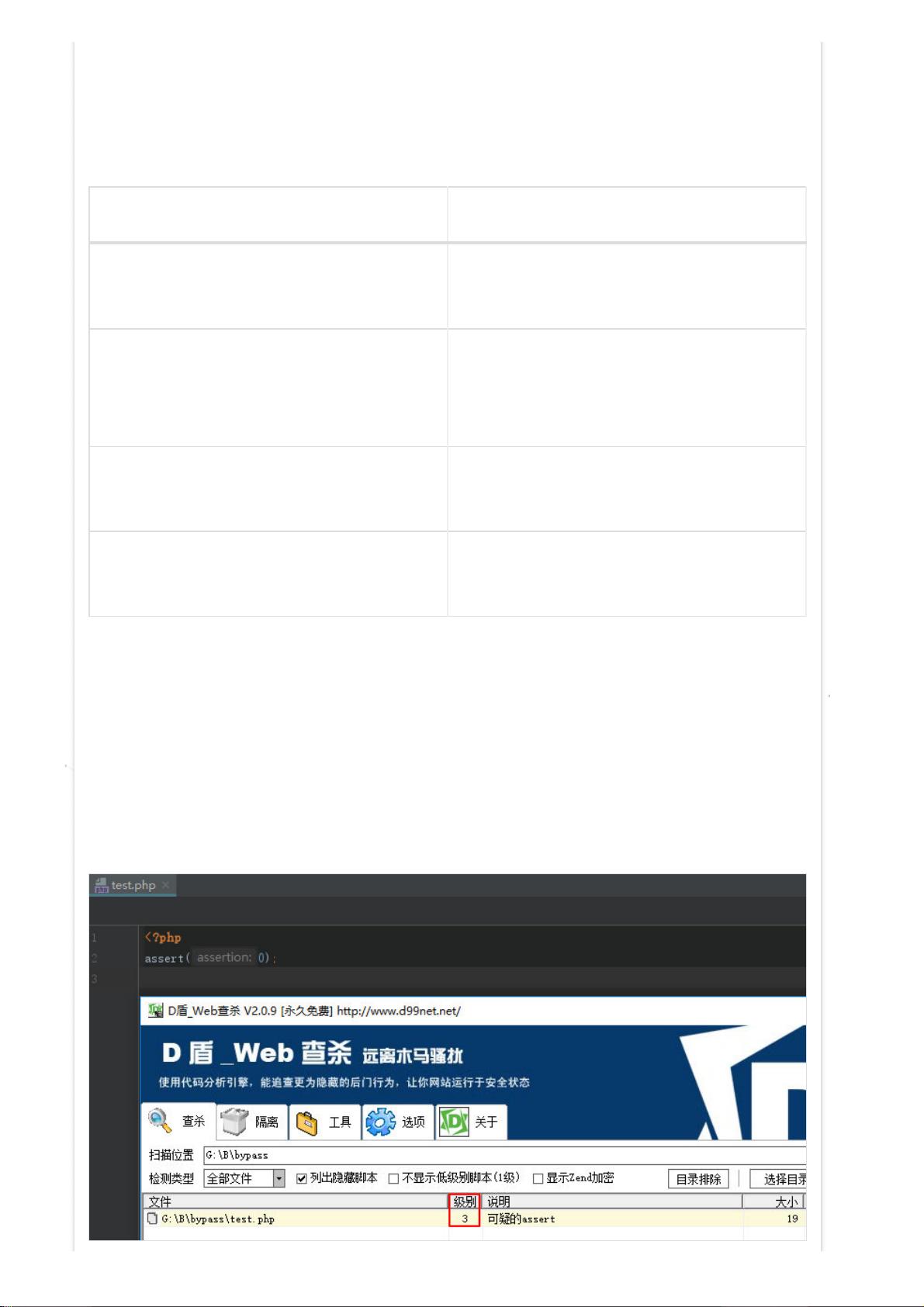

2. **D盾Web查杀**:提供Webshell在线检测服务。

3. **深信服WebShellKillerTool**:由深信服公司开发的Webshell检测工具。

4. **BugScaner killwebshell**:BugScaner的Webshell检测模块。

5. **河马专业版查杀Webshell**:专注于Webshell检测的软件。

6. **OpenRASPWEBDIR+检测引擎**:百度的安全产品,基于Runtime Application Self-Protection技术。

7. **深度学习模型检测PHP Webshell**:利用机器学习技术进行Webshell检测。

在研究过程中,作者对这些工具进行了大量的测试,以找出它们的检测漏洞。虽然具体测试细节没有详述,但可以推断,作者可能通过修改Webshell的编码方式、利用未被检测到的函数或漏洞,以及构建复杂的逻辑结构来避免检测。

绕过Webshell检测的关键在于创新和理解检测机制。攻击者可能采用的方法包括但不限于使用混淆技术、编码转换、利用未公开的系统函数、创建自定义的加密解密算法,以及利用未知的系统漏洞。同时,他们还需要考虑如何在不引起警报的情况下与客户端保持通信,这通常涉及网络通信协议的定制和优化。

总结来说,这篇博客探讨了如何在面对当前一流的安全检测工具时,设计出更难以检测的PHP Webshell。这既揭示了网络安全领域的攻防对抗,也提醒了网站管理员和安全从业者,必须不断更新防御策略以应对日益复杂的威胁。

2021-05-20 上传

2021-10-02 上传

2021-09-29 上传

2021-10-18 上传

2022-09-22 上传

2021-06-20 上传

2021-10-01 上传

2021-10-01 上传

陈游泳

- 粉丝: 33

- 资源: 301

最新资源

- MATLAB实现小波阈值去噪:Visushrink硬软算法对比

- 易语言实现画板图像缩放功能教程

- 大模型推荐系统: 优化算法与模型压缩技术

- Stancy: 静态文件驱动的简单RESTful API与前端框架集成

- 掌握Java全文搜索:深入Apache Lucene开源系统

- 19计应19田超的Python7-1试题整理

- 易语言实现多线程网络时间同步源码解析

- 人工智能大模型学习与实践指南

- 掌握Markdown:从基础到高级技巧解析

- JS-PizzaStore: JS应用程序模拟披萨递送服务

- CAMV开源XML编辑器:编辑、验证、设计及架构工具集

- 医学免疫学情景化自动生成考题系统

- 易语言实现多语言界面编程教程

- MATLAB实现16种回归算法在数据挖掘中的应用

- ***内容构建指南:深入HTML与LaTeX

- Python实现维基百科“历史上的今天”数据抓取教程