Xen虚拟化安全剖析:架构、漏洞与防护策略

版权申诉

116 浏览量

更新于2024-07-20

收藏 393KB PPT 举报

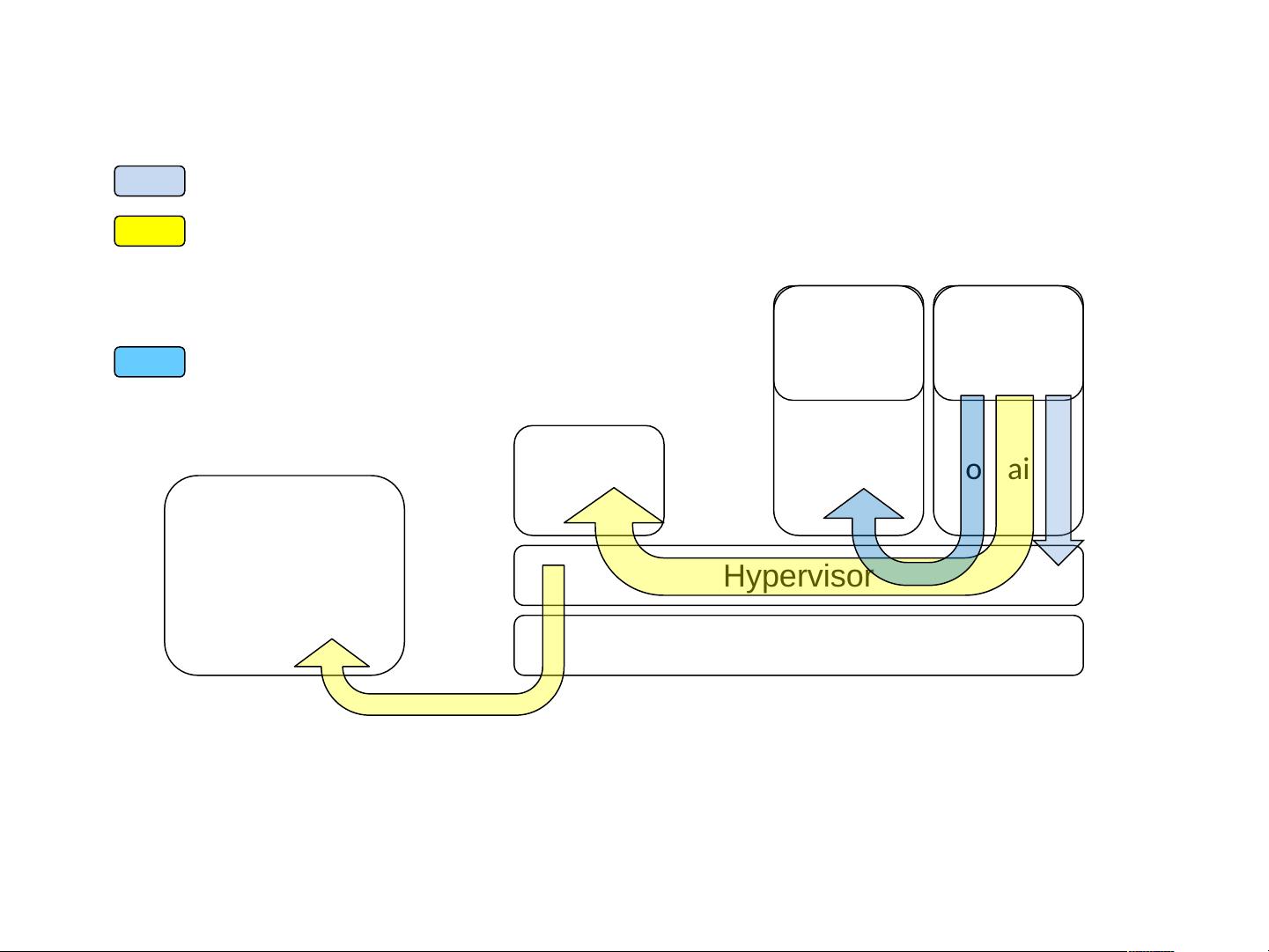

Xen基础架构安全性分析深入探讨了Xen虚拟化技术的安全特性与潜在威胁。Xen作为一个开源的虚拟机监视器,由剑桥大学的Lan Pratt教授领导开发,其核心组件包括运行在硬件之上的Hypervisor(元操作系统)和两个主要的域(Domains):Domain0和DomainU。

Domain0,作为修改过的Linux Kernel,扮演着核心角色,负责管理硬件资源和协调,同时提供给用户空间的DomainU(又分为主动式虚拟机HVM和完全虚拟化模式PV)访问权限。Domain0是特权级,拥有对硬件的直接访问,因此任何来自DomainU的恶意行为,如溢出攻击,可能溢出到Hypervisor导致拒绝服务(DOS)攻击,甚至可能导致整个系统的崩溃。

另一个关键的安全考虑是DomainU间的隔离问题。由于虚拟机间的通信直接通过Hypervisor进行,这意味着流量的私密性受到挑战,容易暴露给监听和嗅探。此外,当虚拟机共享或调整硬件资源时,如内存,如果没有妥善清理,可能导致数据泄露,敏感信息可能被非授权的虚拟机访问。

针对Hypervisor本身,Xen架构易受DOS攻击,如CVE-2012-2625,这种漏洞可能导致Hypervisor崩溃,进而影响整个主机及其承载的所有虚拟机。API接口,如libvirt API,为攻击者提供了潜在的入口点,增加了攻击面,增强了安全风险。

为了保障Xen的安全,用户必须采取严格的配置管理和安全策略,包括定期更新补丁、使用安全的网络驱动和存储驱动、实施强认证和访问控制,以及对API的审计和监控。同时,采用多层防御机制,如防火墙、入侵检测系统和虚拟机监控工具,可以进一步提升整体的安全性。

Xen基础架构的安全性分析涵盖了从底层Hypervisor到用户级别的虚拟机,以及如何防止各种可能的攻击途径。理解并管理这些潜在风险对于有效利用Xen进行虚拟化部署至关重要。

2009-05-24 上传

2021-07-08 上传

2021-09-03 上传

2023-07-03 上传

2023-05-23 上传

2024-10-31 上传

2024-10-30 上传

2024-10-30 上传

2024-10-30 上传

安全方案

- 粉丝: 2181

- 资源: 3894

最新资源

- 全国江河水系图层shp文件包下载

- 点云二值化测试数据集的详细解读

- JDiskCat:跨平台开源磁盘目录工具

- 加密FS模块:实现动态文件加密的Node.js包

- 宠物小精灵记忆配对游戏:强化你的命名记忆

- React入门教程:创建React应用与脚本使用指南

- Linux和Unix文件标记解决方案:贝岭的matlab代码

- Unity射击游戏UI套件:支持C#与多种屏幕布局

- MapboxGL Draw自定义模式:高效切割多边形方法

- C语言课程设计:计算机程序编辑语言的应用与优势

- 吴恩达课程手写实现Python优化器和网络模型

- PFT_2019项目:ft_printf测试器的新版测试规范

- MySQL数据库备份Shell脚本使用指南

- Ohbug扩展实现屏幕录像功能

- Ember CLI 插件:ember-cli-i18n-lazy-lookup 实现高效国际化

- Wireshark网络调试工具:中文支持的网口发包与分析