DVWA 1.9 SQL注入详解:新手教程与实战步骤

需积分: 15 143 浏览量

更新于2024-07-19

收藏 1.63MB DOCX 举报

"这篇教程主要关注SQL注入漏洞的讲解,基于最新版本的DVWA 1.9,并提供了针对新手的教程。DVWA是一个用于安全脆弱性评估的PHP/MySQL Web应用,具有多个安全级别,包括Low、Medium、High和Impossible。文章介绍了SQL注入的基本原理,以及如何手工进行SQL注入测试的步骤,强调了SQL注入仍然是常见且危害极大的Web漏洞。"

SQL注入漏洞是网络安全中的一个重要话题,它允许攻击者通过在输入数据中嵌入恶意SQL代码,破坏原本的SQL查询,以执行未经授权的操作,如读取、修改或删除数据库中的数据。这种漏洞通常发生在应用程序未能有效验证用户提供的输入时。

在DVWA中,SQL注入是一个关键的学习模块,帮助安全专家和Web开发者了解和防御这类攻击。DVWA提供了不同安全级别的代码,使得学习过程更具挑战性。对于初学者来说,通过对比这些级别,可以学习到PHP代码审计的基本概念。

手工测试SQL注入通常涉及以下步骤:

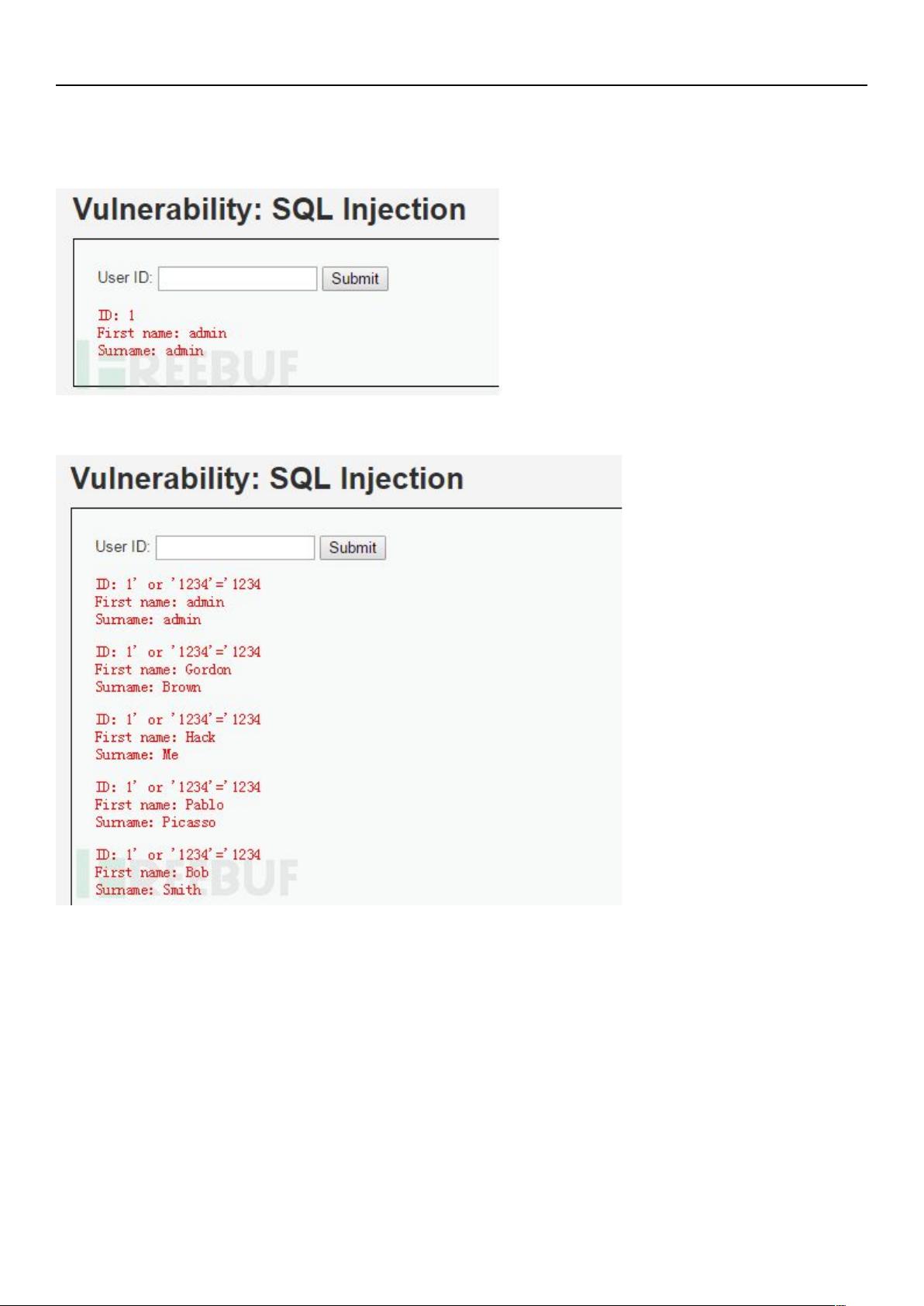

1. **检测注入**:首先,需要确定输入是否能导致SQL注入。这可以通过观察应用程序对异常输入的响应来完成,比如插入特殊字符以查看查询行为是否改变。

2. **类型识别**:确定注入是字符型还是数字型。字符型注入通常在输入包含非数字字符时发生,而数字型注入则发生在数字上下文中。

3. **猜测列数**:通过发送不同数量的参数来探测查询中的字段数,根据应用程序的响应来推断。

4. **确定显示顺序**:一旦知道列数,就需要确定哪个列是可见的,这可以通过更改注入的参数位置来实现。

5. **获取数据库信息**:利用某些特定的SQL命令(如`SELECT DATABASE()`)来获取当前连接的数据库名称。

6. **获取表名和字段**:接着,可以尝试列出数据库中的表,再进一步获取表中的字段名,这可能需要使用如`SHOW TABLES;`和`DESCRIBE tablename;`这样的SQL命令。

虽然自动化工具如sqlmap简化了这一过程,但了解手工注入的原理和步骤对于深入理解漏洞至关重要。通过DVWA等平台,安全专业人员和开发人员可以有效地学习和实践这些技能,以增强Web应用的安全性。

此外,文章提到了最近的网络安全事件,其中SQL注入被用作攻击手段,突显了这类漏洞的实际威胁。因此,对于任何处理用户输入的Web应用程序,防止SQL注入是至关重要的。开发人员应遵循最佳实践,如使用预编译的SQL语句、参数化查询或输入验证来减少此类漏洞的风险。

551 浏览量

118 浏览量

456 浏览量

829 浏览量

2555 浏览量

431 浏览量

点击了解资源详情

144 浏览量

哈哈发发

- 粉丝: 8

最新资源

- React.js实现的简单HTML5文件拖放上传组件

- iReport:强大的开源可视化报表设计器

- 提升代码整洁性:Eclipse虚线对齐插件指南

- 迷你时间秀:个性化系统时间显示与管理工具

- 使用ruby-install一次性安装多种Ruby版本

- Logality:灵活自定义的JSON日志记录器

- Mogre3D游戏开发实践教程免费分享

- PHP+MySQL实现的简单权限账号管理小程序

- 微信支付统一下单签名错误排查与解决指南

- 虚幻引擎4实现的多边形地图生成器

- TouchJoy:专为触摸屏Windows设备打造的屏幕游戏手柄

- 全方位嵌入式开发工具包:ARM平台必备资源

- Java开发必备:30个实用工具类全解析

- IBM475课程资料深度解析

- Java聊天室程序:全技术栈源码支持与学习指南

- 探索虚拟房屋世界:house-tour-VR应用体验