WebGoat实战:HTTP头注入与访问控制漏洞解析

需积分: 16 42 浏览量

更新于2024-07-20

收藏 5.15MB DOCX 举报

WebGoat是一种广泛使用的在线Web安全教育平台,特别关注Web应用程序安全。在这份讲解中,我们重点关注两个主要的安全漏洞和相关的攻击手段:HTTPSplitting(HTTP协议头注入)和Access Control Flaws。

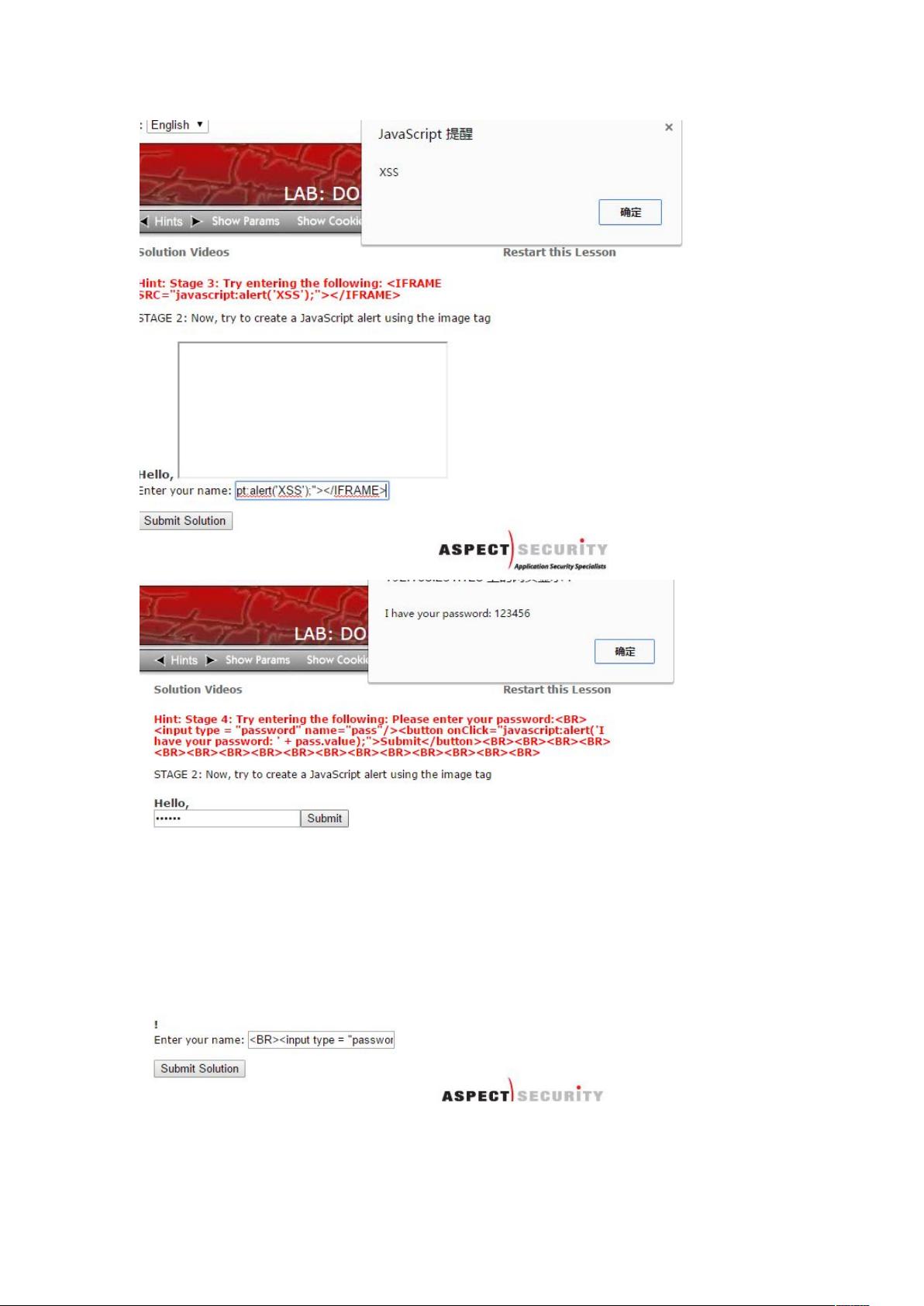

1. HTTPResponseSplitting(HTTP协议头注入漏洞):

这种类型的攻击发生在应用程序处理用户输入时,允许包含特殊字符如CR(%0d或\r)和LF(%0a或\n)的HTTP头部数据。攻击者通过构造恶意请求,可以篡改服务器响应,将这些特殊字符插入到响应头,进而控制响应内容。例如,他们可以操纵Location表头进行重定向攻击,或者利用Set-Cookie头插入恶意cookies,影响后续的会话和数据安全。这种漏洞常出现在服务器对用户输入的处理不当,未能有效过滤控制这些字符时。

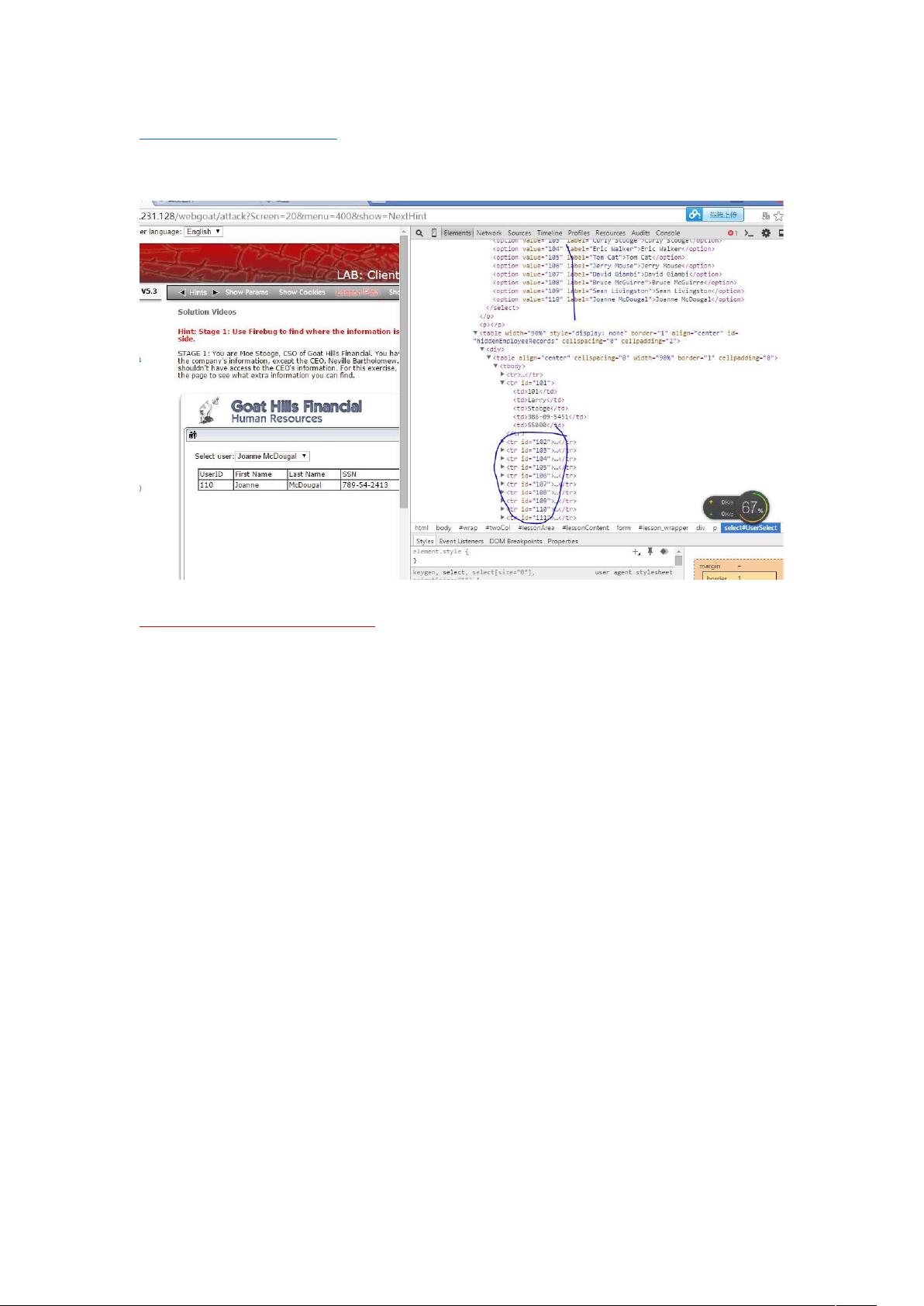

2. Access Control Flaws:

- Using an Access Control Matrix: 网站通常采用角色基础的访问控制,用户根据所拥有的角色(如管理员、普通员工等)享有特定资源访问权限。攻击者的目标是了解并滥用这些规则,如尝试获取不应有的权限,如访问“帐户管理器”资源。

- Bypassing Path-Based Access Control: 在基于路径的访问控制中,攻击者利用相对路径技术,可以绕过系统限制,访问本应受限的文件。这要求开发者的应用程序在处理路径请求时有严格的输入验证。

- LAB: Role-Based Access Control 实战练习:学习如何管理不同角色的权限,以及针对权限不足用户如何试图访问资源(如资源F),以模拟真实世界中的权限策略挑战。

- Stage 1: Bypass Business Layer Access Control: 普通员工汤姆发现并利用微弱的访问控制漏洞,删除了自己的配置文件,这显示了业务逻辑层的弱点,需要加强权限管理和输入验证。

- Stage 2: Add Business Layer Access Control: 进阶阶段,开发者版WebGoat课程引入更复杂的访问控制设置,以提高系统的安全性。

- Stage 3: Bypass Data Layer Access Control: 汤姆继续尝试查看他不应得的其他员工档案,这揭示了数据层安全的漏洞,强调了保护数据库和敏感数据的重要性。

WebGoat通过这些实战演练,让学生深入理解并学习如何防御常见的Web应用安全问题,包括输入验证、访问控制和防止协议头注入攻击。同时,它也强调了开发者在设计和实现Web应用时应遵循最佳实践,以确保系统的健壮性和安全性。

2013-01-15 上传

2013-02-03 上传

2013-04-25 上传

2012-06-04 上传

2021-09-16 上传

2018-03-19 上传

点击了解资源详情

四盘山

- 粉丝: 95

- 资源: 5

最新资源

- 新型智能电加热器:触摸感应与自动温控技术

- 社区物流信息管理系统的毕业设计实现

- VB门诊管理系统设计与实现(附论文与源代码)

- 剪叉式高空作业平台稳定性研究与创新设计

- DAMA CDGA考试必备:真题模拟及章节重点解析

- TaskExplorer:全新升级的系统监控与任务管理工具

- 新型碎纸机进纸间隙调整技术解析

- 有腿移动机器人动作教学与技术存储介质的研究

- 基于遗传算法优化的RBF神经网络分析工具

- Visual Basic入门教程完整版PDF下载

- 海洋岸滩保洁与垃圾清运服务招标文件公示

- 触摸屏测量仪器与粘度测定方法

- PSO多目标优化问题求解代码详解

- 有机硅组合物及差异剥离纸或膜技术分析

- Win10快速关机技巧:去除关机阻止功能

- 创新打印机设计:速释打印头与压纸辊安装拆卸便捷性