A5/1算法详解:仿真与安全性剖析

A5/1算法的仿真与分析深入探讨了GSM通信系统中的一种核心加密技术。GSM标准中的A5/1算法与A5/2算法一起提供了数据传输的安全保障,其中A5/1以其较高的安全性而闻名,而A5/2则是A5/1的一个简化版本。

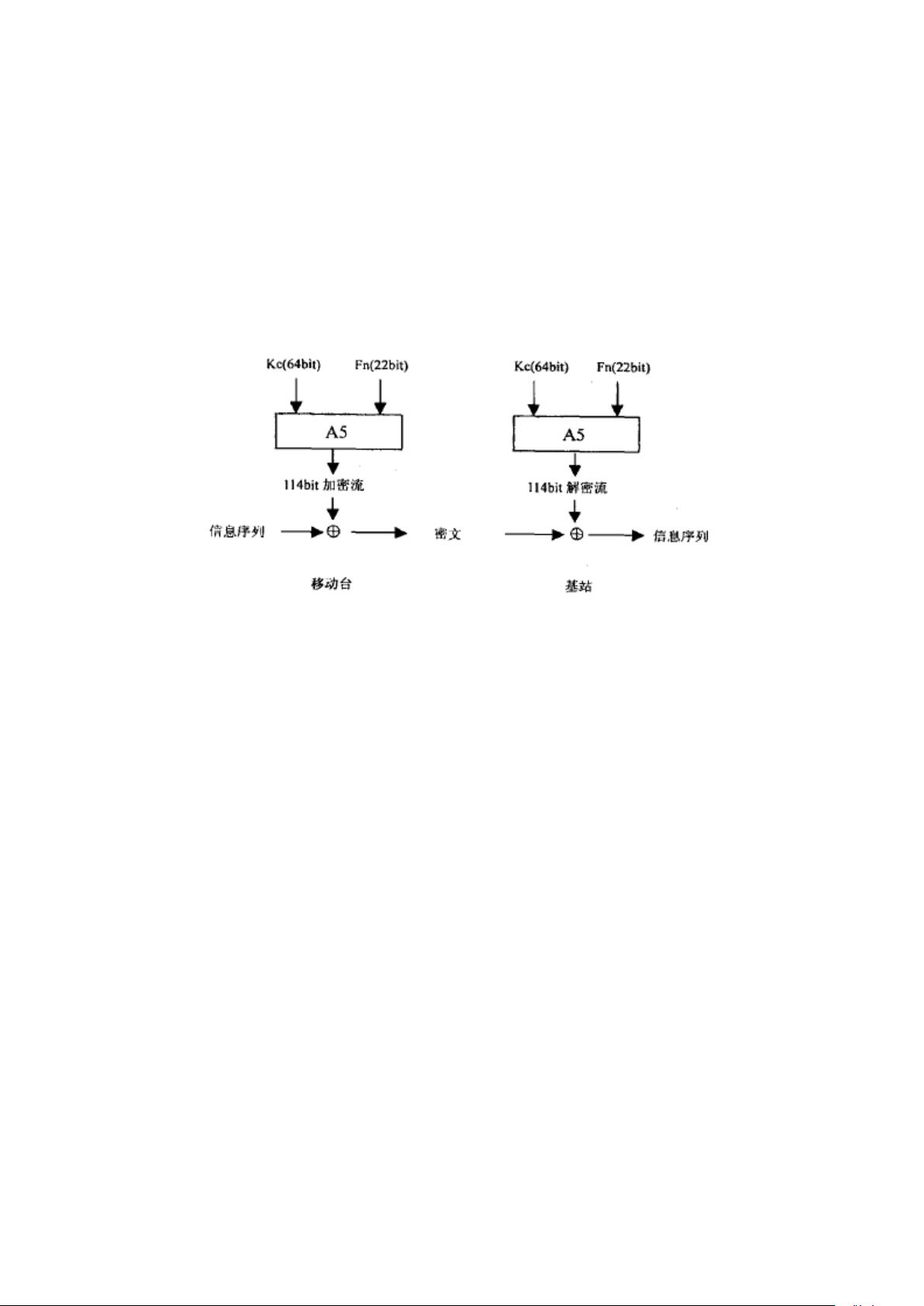

A5/1算法本质上是一个密钥流生成器,通过异或操作将64比特的加密密钥Kc和22比特的帧号Fn进行混合,生成用于加密或解密的密钥流。该算法的核心是三个长度不同的线性反馈移位寄存器(LFSR),R1、R2和R3,每个寄存器具有特定的反馈多项式,遵循“停-走”模式进行工作。在初始化阶段,寄存器被清零,密钥比特逐位与寄存器最低位异或,并使用帧号累加器进行进一步初始化。经过一段时间的预处理,密钥生成阶段开始,最高位输出的228比特被分为两个114比特的密钥流,分别用于上行和下行链路的数据保护。

然而,A5/1算法并非无懈可击。在1999年,以色列的密码研究者Alex Biryukov和David Wagner成功地破解了这一算法,他们的攻击策略相对简单,利用个人计算机,只需获取少量的A5/1算法输出,就可以迅速推导出加密密钥。例如,两分钟的输出足以在1秒内获取Kc,而更长时间的输出则可能导致更快的密钥恢复。这一发现暴露了A5/1在实际应用中的脆弱性,促使了后续加密技术的发展和改进,以提升无线通信系统的安全性。

在仿真实现方面,A5/1算法的模拟通常涉及编程语言,如C/C++或Python,通过构建相应的LFSR模型,模拟时钟周期、判决结构以及密钥生成过程。这有助于理解和评估算法性能,同时也能为教学、研究和安全测试提供工具。通过仿真,研究者可以观察算法行为,验证理论分析,并针对潜在的攻击手段进行防范措施的设计。此外,随着新的加密技术的出现,对A5/1算法的仿真和分析也成为了历史研究的一部分,展示了密码学领域不断演进的技术挑战和应对策略。

538 浏览量

721 浏览量

865 浏览量

2011-03-29 上传

116 浏览量

721 浏览量

538 浏览量

167 浏览量

506 浏览量

wtswjtu

- 粉丝: 12

最新资源

- 自动生成CAD模型文件的测试流程

- 掌握JavaScript中的while循环语句

- 宜科高分辨率编码器产品手册解析

- 探索3CDaemon:FTP与TFTP的高效传输解决方案

- 高效文件对比系统:快速定位文件差异

- JavaScript密码生成器的设计与实现

- 比特彗星1.45稳定版发布:低资源占用的BT下载工具

- OpenGL光源与材质实现教程

- Tablesorter 2.0:增强表格用户体验的分页与内容筛选插件

- 设计开发者的色值图谱指南

- UYA-Grupo_8研讨会:在DCU上的培训

- 新唐NUC100芯片下载程序源代码发布

- 厂家惠新版QQ空间访客提取器v1.5发布:轻松获取访客数据

- 《Windows核心编程(第五版)》配套源码解析

- RAIDReconstructor:阵列重组与数据恢复专家

- Amargos项目网站构建与开发指南