代码审计实战:SQL注入与框架安全分析

版权申诉

55 浏览量

更新于2024-07-07

收藏 3.61MB PDF 举报

"2018_代码审计点线面实战.pdf"

本文档主要围绕2018年的代码审计实践展开,作者石肖雄在HackingDayinHangZhou活动上分享了关于安全代码审计、框架流程分析、三方应用笔记以及接口滥用等方面的知识,强调在当前企业对安全日益重视的背景下,安全审计的重要性。

1. 安全代码审计

- SQL注入:这是由于程序动态构建SQL查询导致的,攻击者可以通过输入恶意数据改变原始查询,从而获取敏感信息或篡改数据。例如,当用户输入的`nodeid`可以控制SQL语句结构时,就会发生注入。

- 反序列化:反序列化是将字节流转化为对象的过程。这个过程如果处理不当,可能会触发恶意行为,如调用未授权的函数或方法。

- XML实体注入:当XML文档包含外部实体,且数据来源不受信任时,攻击者可能利用XML实体注入漏洞,从外部URI获取或注入恶意数据。

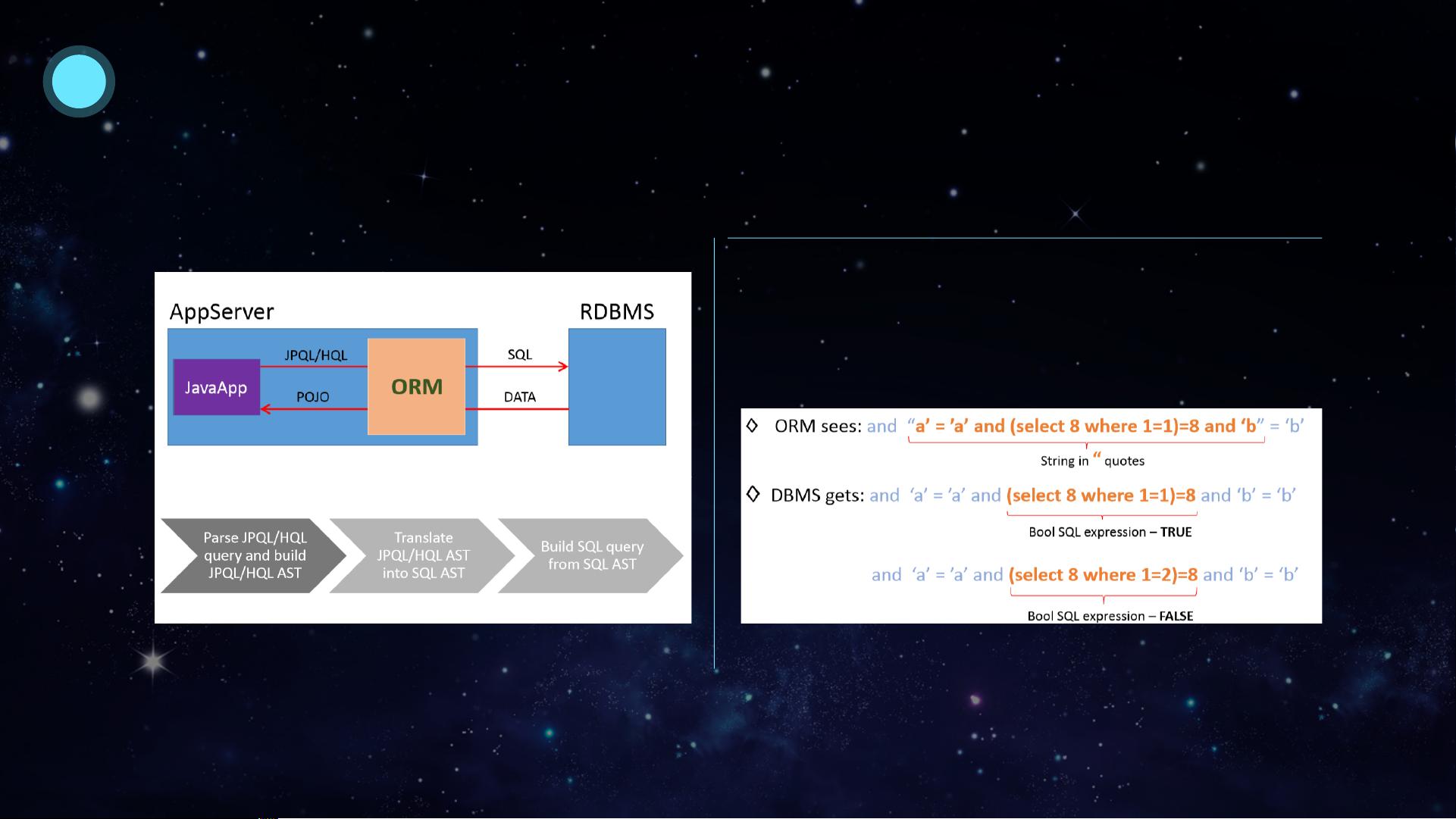

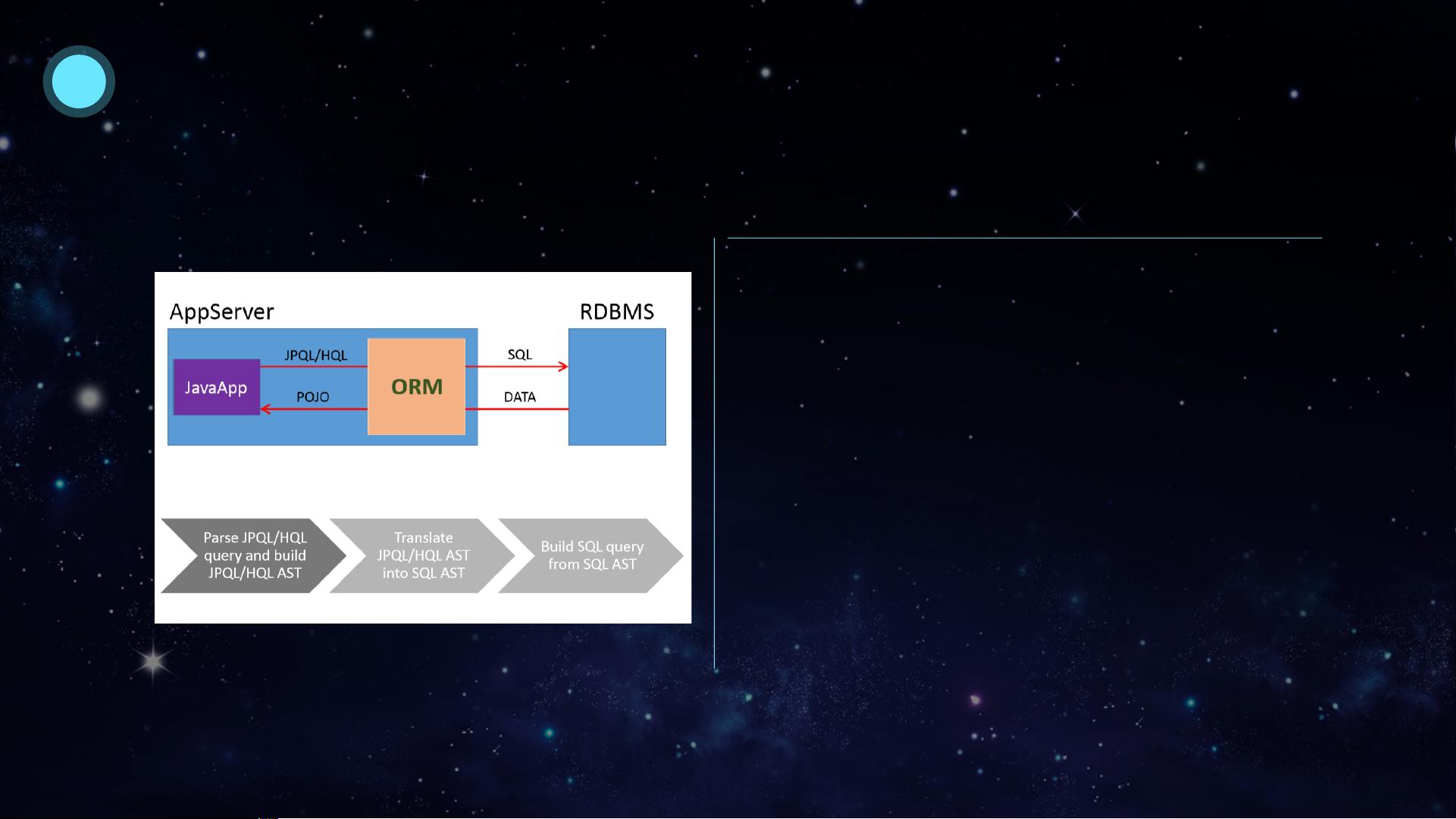

2. 框架流程分析

- 框架注入:不同于普通的SQL注入,框架注入通常发生在使用特定框架进行数据库操作时。如果框架的参数处理不当,攻击者可以利用框架本身的特性构造恶意输入,导致SQL查询逻辑被篡改。

3. 三方应用笔记

在使用第三方库或组件时,审计工作也至关重要,因为这些组件可能含有已知或未知的安全风险。开发者需要时刻关注并及时更新第三方依赖,避免引入潜在的安全问题。

4. 接口滥用要记

对于公开的接口,开发者应谨慎设计,防止接口被滥用。接口应有严格的权限控制和输入验证,以防止攻击者通过非法调用接口执行恶意操作。

总结来说,2018年代码审计点线面实战强调了安全审计的深度和广度,涵盖了从基础的语言安全理解到具体编程框架的审计技巧。随着企业对安全的重视,人工审计和自动化工具结合的安全实践将更加重要,这要求安全工作者不仅要有扎实的技术基础,还要具备实战经验,能够发现并修复各种潜在的安全隐患。

2020-12-29 上传

2018-07-02 上传

2021-10-04 上传

2022-07-14 上传

2019-08-01 上传

2021-07-13 上传

mYlEaVeiSmVp

- 粉丝: 2174

- 资源: 19万+

最新资源

- 黑板风格计算机毕业答辩PPT模板下载

- CodeSandbox实现ListView快速创建指南

- Node.js脚本实现WXR文件到Postgres数据库帖子导入

- 清新简约创意三角毕业论文答辩PPT模板

- DISCORD-JS-CRUD:提升 Discord 机器人开发体验

- Node.js v4.3.2版本Linux ARM64平台运行时环境发布

- SQLight:C++11编写的轻量级MySQL客户端

- 计算机专业毕业论文答辩PPT模板

- Wireshark网络抓包工具的使用与数据包解析

- Wild Match Map: JavaScript中实现通配符映射与事件绑定

- 毕业答辩利器:蝶恋花毕业设计PPT模板

- Node.js深度解析:高性能Web服务器与实时应用构建

- 掌握深度图技术:游戏开发中的绚丽应用案例

- Dart语言的HTTP扩展包功能详解

- MoonMaker: 投资组合加固神器,助力$GME投资者登月

- 计算机毕业设计答辩PPT模板下载