深入理解Linux Vim配置加载机制与实战后门设置

需积分: 0 27 浏览量

更新于2024-06-14

收藏 54.73MB PDF 举报

本文主要探讨的是实战中的Linux环境下Vim后门的相关知识,特别是关注于Vim配置的加载过程和安全问题。Vim是Vi Improved的增强版,作为一款强大的文本编辑器,它在程序员和文本编辑爱好者中广受欢迎,其特性包括代码折叠、语法高亮、自动补全等,以及高度的可定制性和跨平台兼容性。

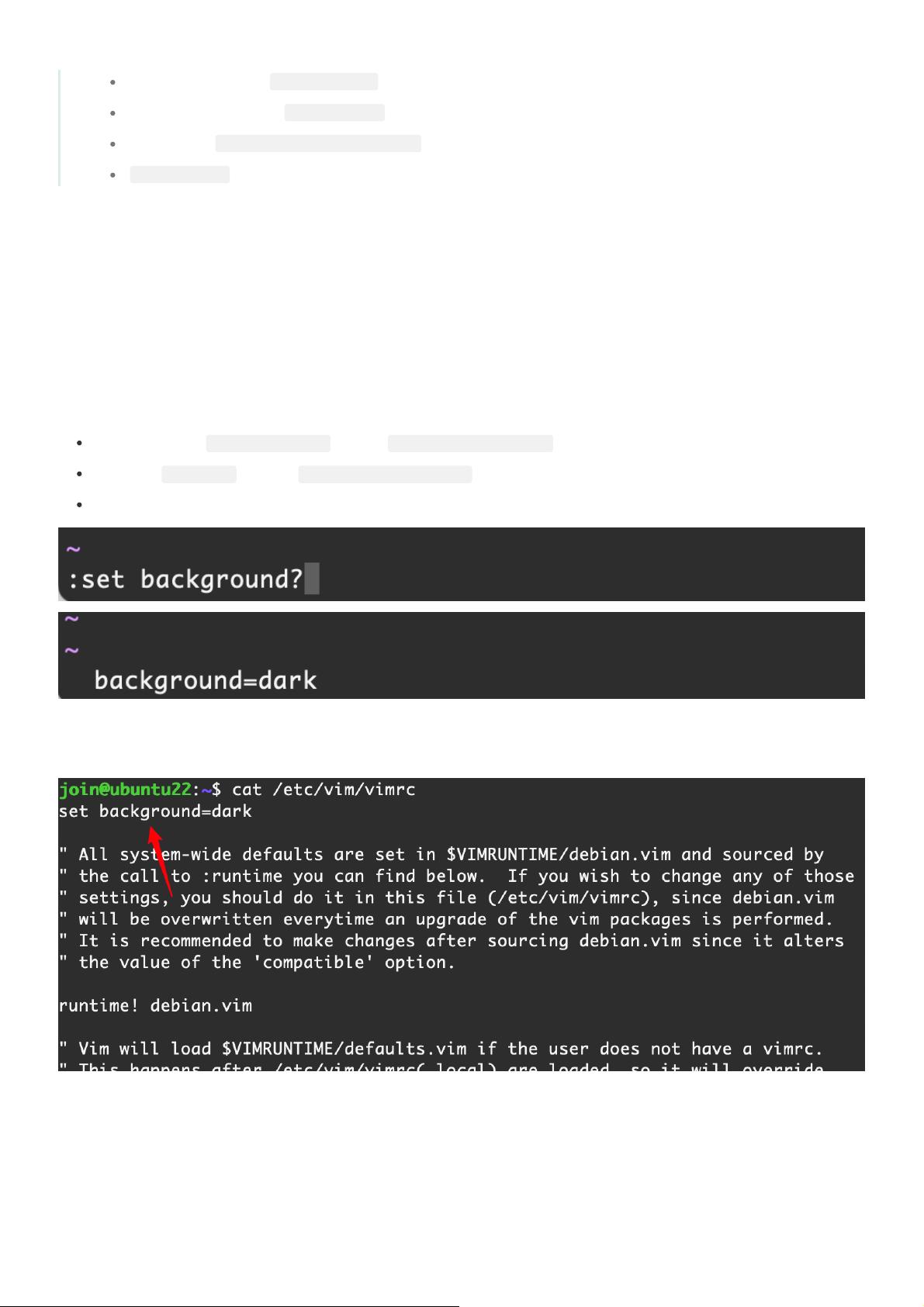

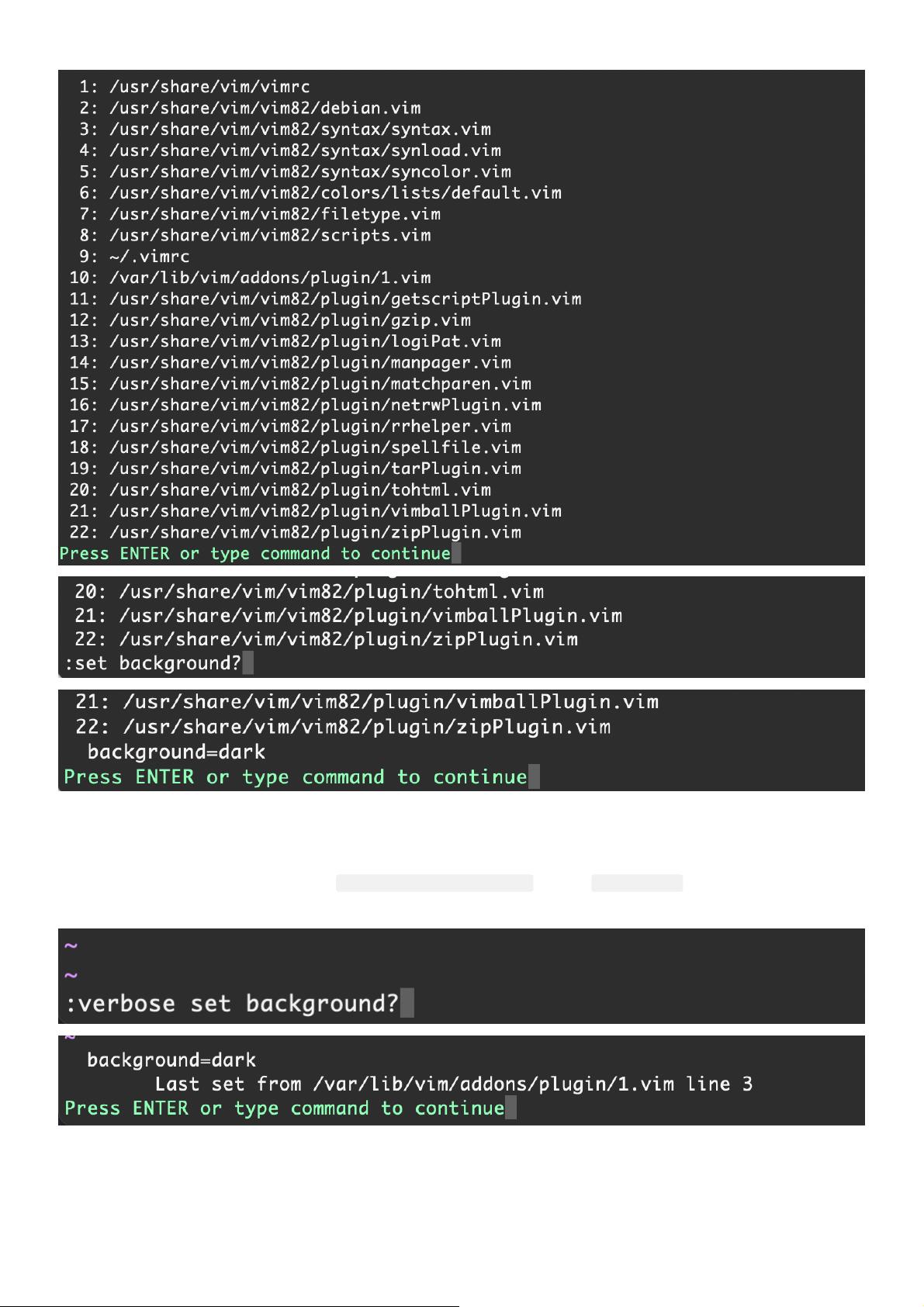

0x00部分介绍了Vim的基本概念和配置加载流程。Vim的配置加载涉及多个步骤:首先,Vim启动时会寻找并加载一系列配置文件,包括系统级配置文件(如`$VIM/vimrc`),用户主目录下的`.vimrc`,个人特定的`~/.vim/vimrc`,以及用户自定义的`exrc`配置。此外,还有默认配置文件(如`$VIMRUNTIME/defaults.vim`)和在找不到主配置文件时的备选路径。

加载顺序是:系统配置文件 -> 用户主目录的`.vimrc` -> 个人特定的`.vim/vimrc` -> 用户的`exrc` -> 默认配置文件。值得注意的是,Linux系统中,比如Ubuntu Server 22.04,系统的配置文件可能会指向`/etc/vim/vimrc`,而用户配置文件的位置则会映射到`~/.vimrc`。

0x01部分深入分析了配置加载过程中的细节,包括系统配置与用户配置的关系,以及用户配置与默认配置文件的优先级。在安全角度考虑,理解这些配置文件的加载顺序对于潜在的后门或恶意操作至关重要。例如,如果攻击者试图在默认配置文件中插入恶意代码,只有当其他配置文件未覆盖的情况下,这些代码才会生效。

此外,文章还提到了环境变量`echo $变量名`在Vim配置中的使用,这对于动态调整配置或监控系统行为可能有所启示。在Linux服务器环境中,如Ubuntu Server 22.04,配置文件的具体路径可能会有所不同,这也强调了对环境适应性的需求。

本文旨在帮助读者理解Vim的配置机制,确保配置文件的安全性,防止意外的后门植入,并在实际应用中进行有效的安全管理和维护。通过掌握这些知识,IT专业人员能够更好地利用Vim的灵活性来提升工作效率,同时防范可能的安全威胁。

2020-08-02 上传

2020-08-10 上传

点击了解资源详情

2023-07-29 上传

2023-03-17 上传

2023-08-30 上传

2023-04-07 上传

2023-04-29 上传

吉吉说安全

- 粉丝: 1094

- 资源: 151

最新资源

- 高清艺术文字图标资源,PNG和ICO格式免费下载

- mui框架HTML5应用界面组件使用示例教程

- Vue.js开发利器:chrome-vue-devtools插件解析

- 掌握ElectronBrowserJS:打造跨平台电子应用

- 前端导师教程:构建与部署社交证明页面

- Java多线程与线程安全在断点续传中的实现

- 免Root一键卸载安卓预装应用教程

- 易语言实现高级表格滚动条完美控制技巧

- 超声波测距尺的源码实现

- 数据可视化与交互:构建易用的数据界面

- 实现Discourse外聘回复自动标记的简易插件

- 链表的头插法与尾插法实现及长度计算

- Playwright与Typescript及Mocha集成:自动化UI测试实践指南

- 128x128像素线性工具图标下载集合

- 易语言安装包程序增强版:智能导入与重复库过滤

- 利用AJAX与Spotify API在Google地图中探索世界音乐排行榜

已收录资源合集

已收录资源合集