使用Wireshark分析HTTP数据包:登录操作的网络嗅探实验

需积分: 0 73 浏览量

更新于2024-08-03

收藏 251KB DOC 举报

"本实验是关于使用wireshark进行网络数据包监听与分析,目的是深入理解计算机网络中各层协议数据单元(PDU)。实验主要涉及利用wireshark捕获HTTP数据包,分析登录操作信息的MAC帧首部字段,以及逐层查看不同协议的首部字段和其含义。"

在“对web服务器的简单尝试”实验中,我们关注的是网络通信的基础,特别是如何通过网络嗅探工具来理解Web服务器与客户端之间的交互。实验的核心是使用wireshark这款强大的网络数据分析工具。

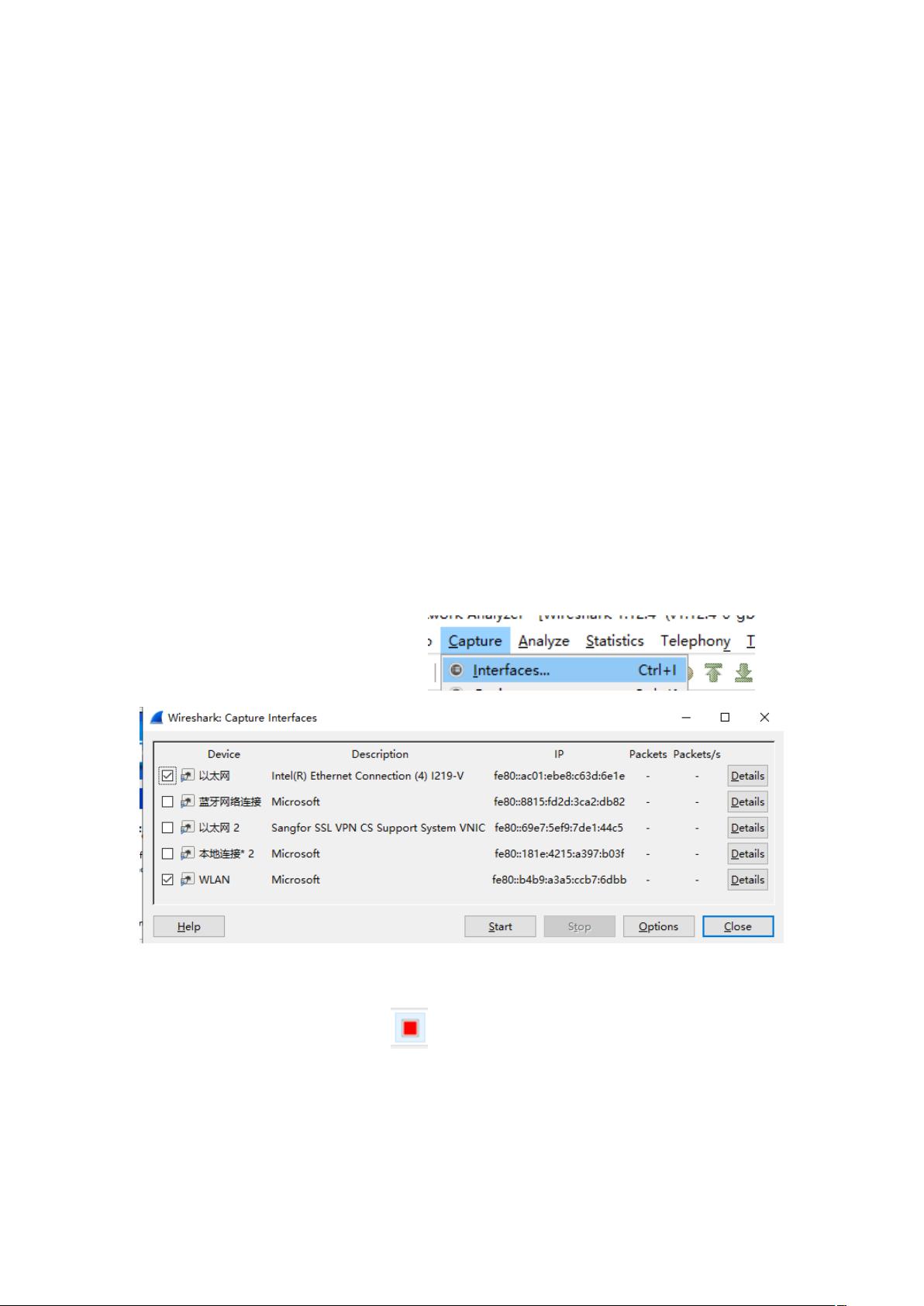

实验步骤包括安装和启动wireshark,然后设置捕获接口开始监听数据包。当在网页上执行登录操作(如访问网站或邮箱并输入用户名和密码)时,wireshark会记录这些网络活动。登录成功后,停止数据包捕获,并保存捕获的数据以供后续分析。

实验的关键在于解析捕获到的HTTP数据包,尤其是找到包含登录信息的特定包。在HTTP包中,用户名和密码通常隐藏在应用层的数据中,表现为POST请求的一部分。通过查看“HTTP Form URLencoded”或“Line-based text data”,可以找到这些敏感信息。

实验的深入部分涉及逐层解构捕获的数据包。首先是应用层,其中HTTP协议的首部包含各种字段,如方法(GET、POST等)、状态码、URL、版本等,它们定义了HTTP请求的性质。接着是运输层,通常是TCP协议,其首部包含端口号和序列号等,确保数据的可靠传输。在网络层,我们看到IP协议,其首部包括源和目标IP地址,用于路由数据包。最后,在数据链路层,以太网的MAC层首部有源和目标MAC地址,用于在局域网内定位设备。

这个实验不仅帮助理解网络协议的工作原理,还揭示了网络通信的安全问题,比如数据在传输过程中如何被封装和解封装,以及潜在的隐私风险。通过这样的实践,我们可以更好地理解和应对网络安全挑战,特别是在处理Web服务器和用户之间敏感信息交换的过程中。

998 浏览量

160 浏览量

2011-06-02 上传

2021-05-11 上传

2009-09-14 上传

404 浏览量

2010-04-12 上传

2021-02-16 上传

244 浏览量