MS08-067漏洞分析:远程代码执行风险

需积分: 0 129 浏览量

更新于2024-06-30

收藏 2.94MB DOCX 举报

"本文主要介绍了二进制漏洞分析中的一个经典案例——MS08-067漏洞,这是一个栈溢出漏洞,允许远程代码执行。该漏洞影响了多个Windows操作系统版本,包括Windows 2000、XP和Server 2003,而在更新的操作系统如Vista、Server 2008和Windows 7 Beta中,其影响程度降低。利用此漏洞,攻击者可以通过构造特定的RPC调用参数来执行隐藏的恶意代码。解决此问题的官方补丁为KB958644。文章还提供了漏洞复现的环境搭建方法,包括本地和远程靶机的DEP(数据执行保护)配置,以及开启共享管道以进行远程利用的步骤。"

本文深入探讨了MS08-067漏洞,该漏洞是由于Windows基础组件Netsvcs服务处理RPC请求时存在栈溢出,导致远程代码执行的可能性。Netsvcs是一个在svchost.exe进程中运行的子进程,主要负责网络相关的任务,包括远程过程调用的参数处理和结果返回。攻击者通过精心设计的RPC调用参数,能够注入并执行任意代码,从而对受影响的系统造成严重威胁。

漏洞的影响范围广泛,包括Windows 2000、XP和Server 2003等老版本操作系统,这些系统在遭受攻击时可能会立即触发远程代码执行。而在安全性更高的Windows Vista、Server 2008及Windows 7 Beta中,虽然仍受到影响,但影响程度相对较低,可能仅限于“重要”级别。这是因为较新的系统通常有更强的安全防护措施,如DEP(数据执行保护),可以防止某些类型的攻击。

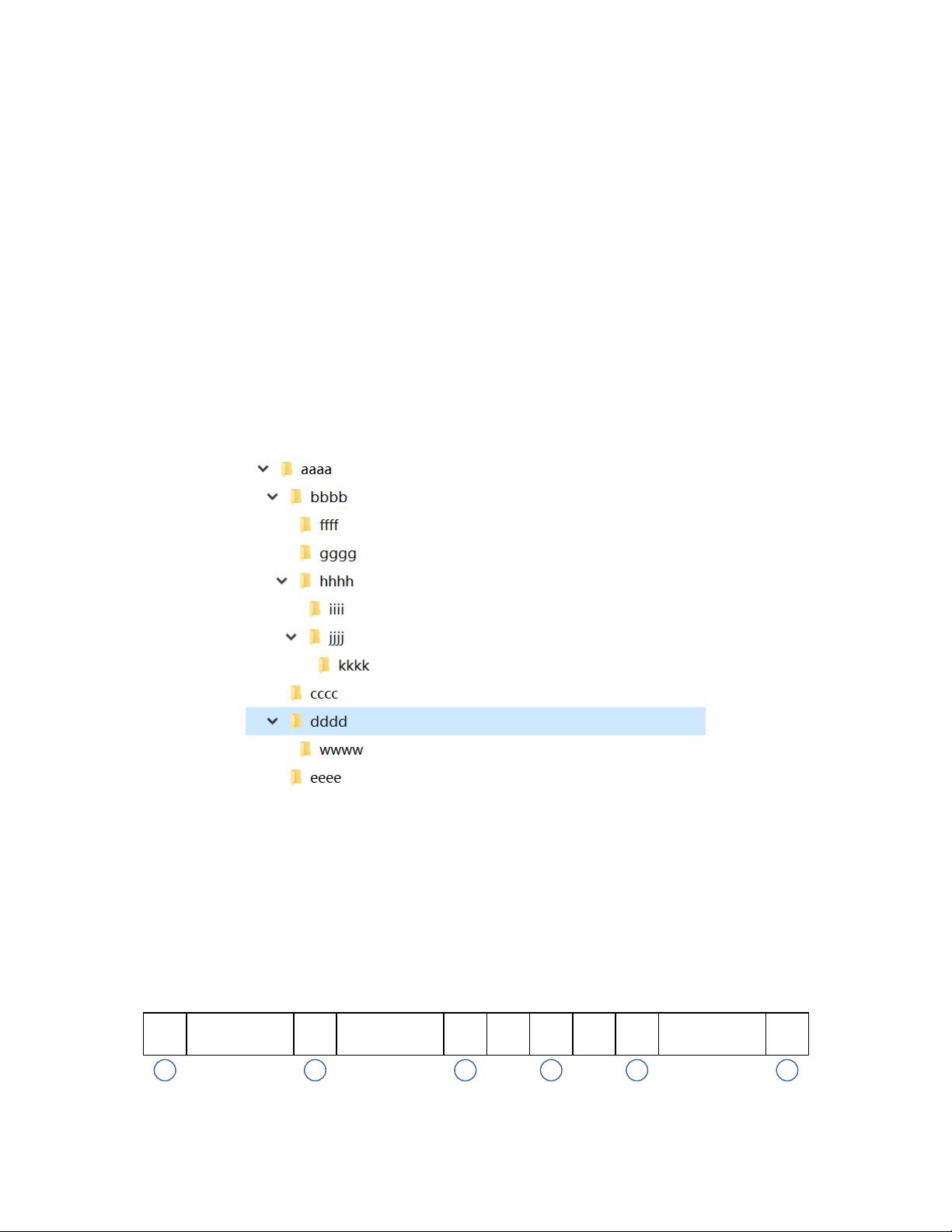

为了缓解这个问题,微软发布了补丁KB958644,用户应尽快下载并安装。对于想要复现此漏洞的研究人员,文章详细介绍了如何设置靶机环境,包括本地和远程靶机的DEP状态调整。DEP是一种安全特性,用于阻止非内存页执行代码,因此,关闭或为特定程序禁用DEP是漏洞复现的关键步骤。此外,还需要开启靶机的共享管道,以便进行远程利用。

这个二进制漏洞分析揭示了网络安全的一个重要方面,即如何识别、理解和修复系统中的脆弱性,同时也提醒用户及时更新系统和安装安全补丁以避免潜在的风险。

2022-08-03 上传

2017-03-15 上传

2022-08-08 上传

2022-06-30 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

航知道

- 粉丝: 32

- 资源: 301

最新资源

- 火炬连体网络在MNIST的2D嵌入实现示例

- Angular插件增强Application Insights JavaScript SDK功能

- 实时三维重建:InfiniTAM的ros驱动应用

- Spring与Mybatis整合的配置与实践

- Vozy前端技术测试深入体验与模板参考

- React应用实现语音转文字功能介绍

- PHPMailer-6.6.4: PHP邮件收发类库的详细介绍

- Felineboard:为猫主人设计的交互式仪表板

- PGRFileManager:功能强大的开源Ajax文件管理器

- Pytest-Html定制测试报告与源代码封装教程

- Angular开发与部署指南:从创建到测试

- BASIC-BINARY-IPC系统:进程间通信的非阻塞接口

- LTK3D: Common Lisp中的基础3D图形实现

- Timer-Counter-Lister:官方源代码及更新发布

- Galaxia REST API:面向地球问题的解决方案

- Node.js模块:随机动物实例教程与源码解析