使用OllyDbg分析ReCrypt v0.80壳的脱壳方法

需积分: 0 80 浏览量

更新于2024-07-01

收藏 831KB PDF 举报

"本章节主要介绍了如何使用OllyDbg对名为UnPackMe_ReCrypt0.80的程序进行脱壳分析,该程序带有较强的反调试特性,且在运行时CPU占用率极高。在尝试直接运行程序后,会遇到错误提示,这可能是由于程序的PE头被修改导致的。"

在本章中,作者首先提到ReCrypt v0.80是一种难以用常规方法如OllyDbg脱壳的保护层,尤其是当配合隐藏插件程序时,程序仍会报错。尽管其他调试器可能也能处理这种情况,但教程的核心是使用OllyDbg。因此,作者选择坚持使用OllyDbg进行调试。

在分析过程中,作者建议首先不加载调试器直接运行程序,发现程序的CPU占用率达到99%,这通常是反调试技术的一种表现,目的是让调试者难以跟踪程序的行为。接着,尝试使用OllyDbg的"File->Attach"功能附加到进程,但未能成功。为了解决这个问题,作者推荐使用专门用于定位OEP(Original Entry Point)的OllyDbg或Patched5版本的OllyDbg。然而,即使如此,程序仍会弹出错误提示,指出PE文件无效。

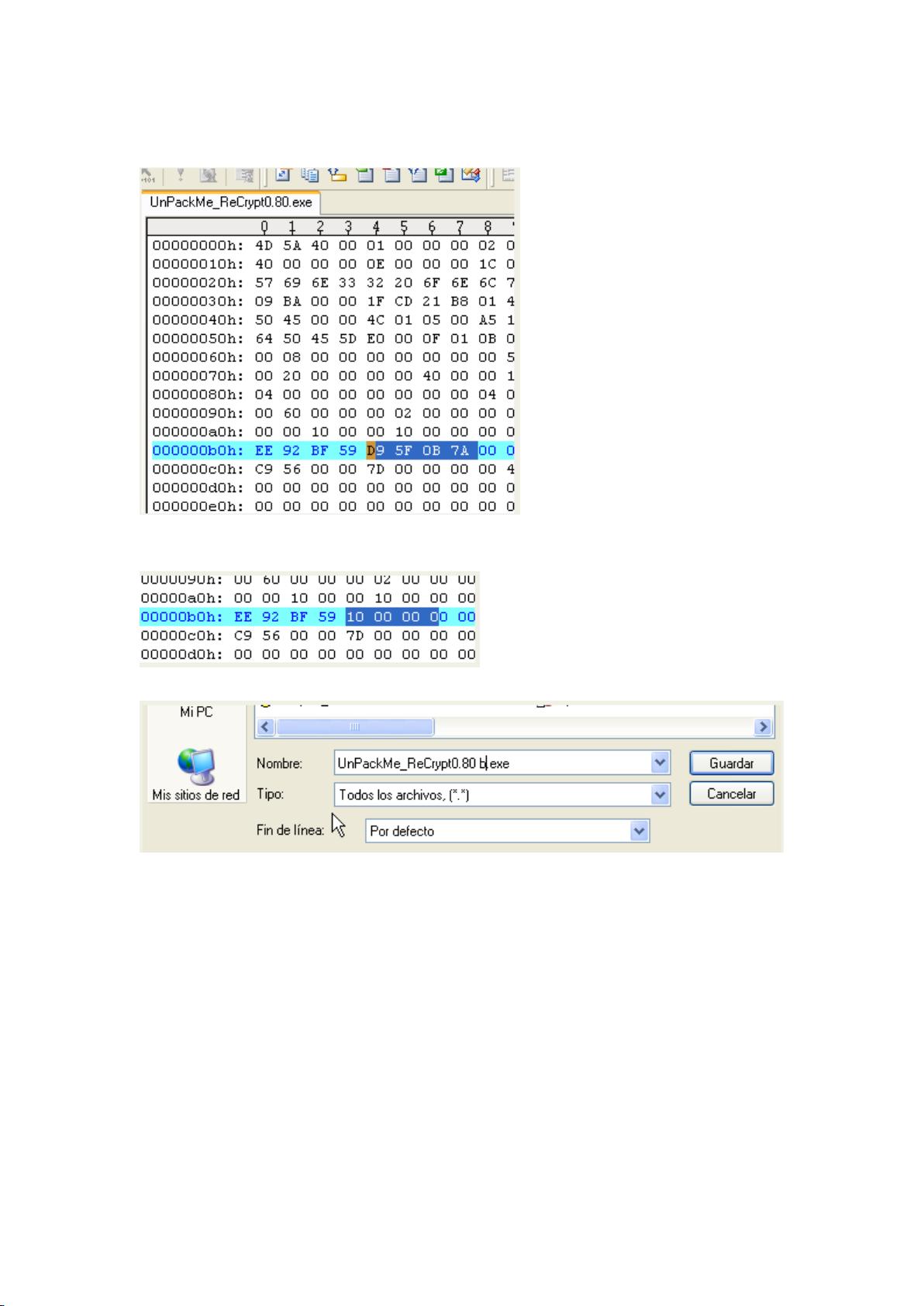

通过检查区段列表,作者发现主模块只有一个区段,并认为这是由于程序修改了PE头中的`NumberOfRvaAndSizes`字段所致,该字段定义了数据目录结构数组的项数。为了进一步分析,作者设置了内存访问断点,并在运行过程中发现断点在地址405000处触发。尽管如此,删除断点后程序依然报错。

为了深入了解问题,作者决定查看`NumberOfRvaAndSizes`字段的值,通过数据窗口的“Goto-Expression”功能跳转到主模块基地址400000。这部分操作旨在揭示程序的内部工作原理,以便找到正确的入口点并逐步解除保护层,最终实现脱壳。

本章节深入探讨了使用OllyDbg进行逆向工程和脱壳的技巧,特别是针对具有反调试机制的程序。通过逐步分析程序行为、检查PE头信息以及利用特定的调试技巧,读者可以学习到如何应对复杂情况下的脱壳挑战。

2024-01-30 上传

2024-04-15 上传

2023-12-10 上传

2023-06-24 上传

2023-06-12 上传

2023-04-23 上传

2024-04-29 上传

2024-09-26 上传

2023-04-23 上传

小明斗

- 粉丝: 40

- 资源: 329

最新资源

- WPF渲染层字符绘制原理探究及源代码解析

- 海康精简版监控软件:iVMS4200Lite版发布

- 自动化脚本在lspci-TV的应用介绍

- Chrome 81版本稳定版及匹配的chromedriver下载

- 深入解析Python推荐引擎与自然语言处理

- MATLAB数学建模算法程序包及案例数据

- Springboot人力资源管理系统:设计与功能

- STM32F4系列微控制器开发全面参考指南

- Python实现人脸识别的机器学习流程

- 基于STM32F103C8T6的HLW8032电量采集与解析方案

- Node.js高效MySQL驱动程序:mysqljs/mysql特性和配置

- 基于Python和大数据技术的电影推荐系统设计与实现

- 为ripro主题添加Live2D看板娘的后端资源教程

- 2022版PowerToys Everything插件升级,稳定运行无报错

- Map简易斗地主游戏实现方法介绍

- SJTU ICS Lab6 实验报告解析