安卓APP远程攻击漏洞分析

版权申诉

6 浏览量

更新于2024-07-07

收藏 5.66MB PDF 举报

"这篇PDF文档主要探讨了安卓APP中存在的远程攻击漏洞,特别是通过意图协议(Intent)和第三方协议的漏洞。作者是360VulpeckerTeam的成员,专注于Android系统安全和第三方APP安全的研究。文档介绍了MobilePwn2Own大赛中相关攻击的实例,以及如何利用Intent协议漏洞进行远程代码执行攻击。"

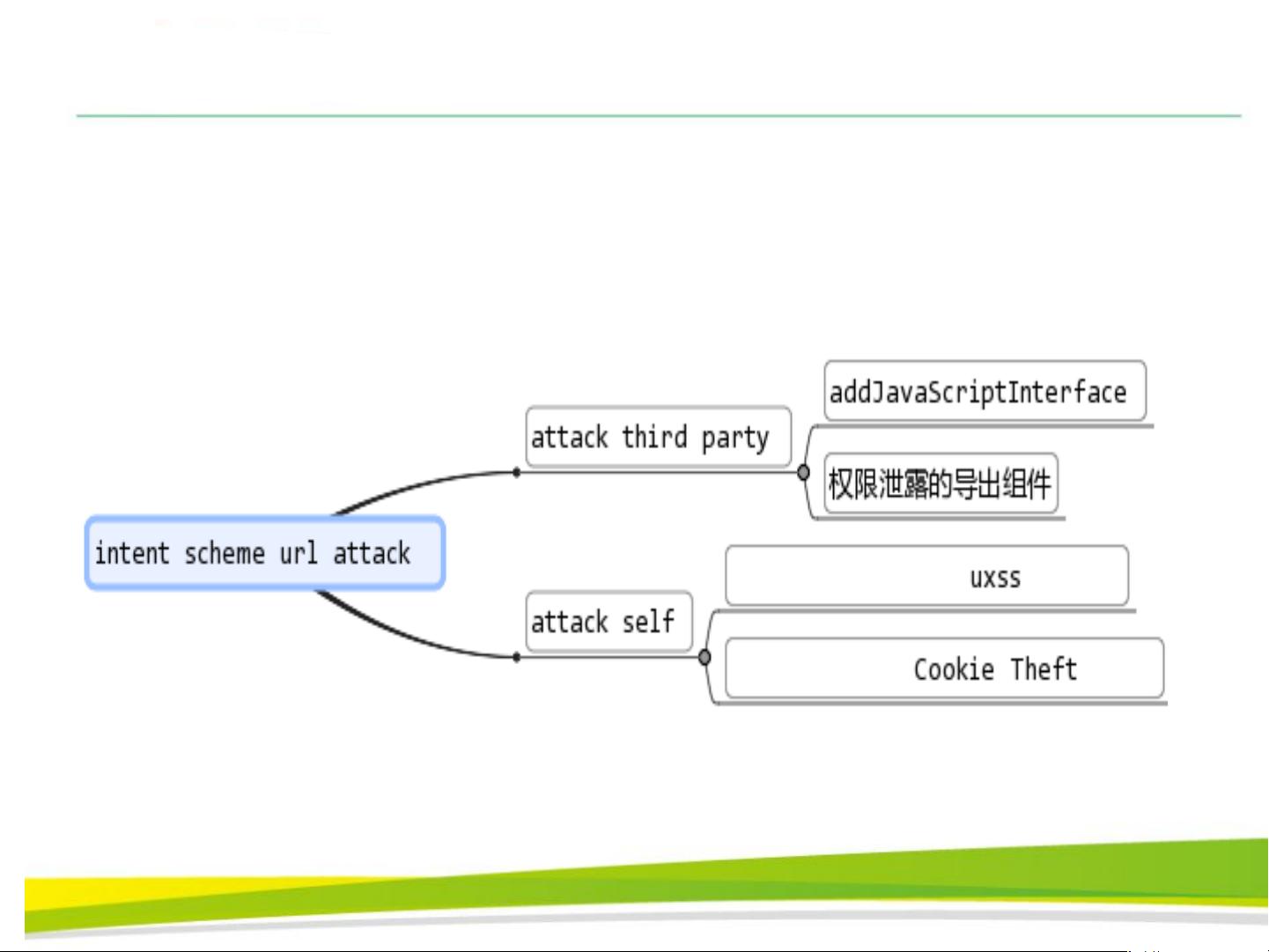

在安卓应用程序中,意图(Intent)是一种强大的机制,用于在组件之间进行通信。Intent不仅能用于应用程序内部的不同组件之间,还可以用来启动其他应用程序的组件,这使得Intent成为了可能进行远程攻击的一个重要入口。在2013年的MobilePwn2Own大赛中,安全研究员通过Chrome浏览器的两个零日漏洞,利用Intent成功实现了远程代码执行,展示了Intent协议的潜在风险。

Intent协议漏洞通常涉及以下几个方面:

1. 自定义协议:早期的Chrome版本允许通过为iframe的src属性设置自定义协议,从而启动本地应用。尽管在后续版本中,这种做法得到了限制,但仍然可以通过自定义的scheme或"intent:"来实现类似的功能。

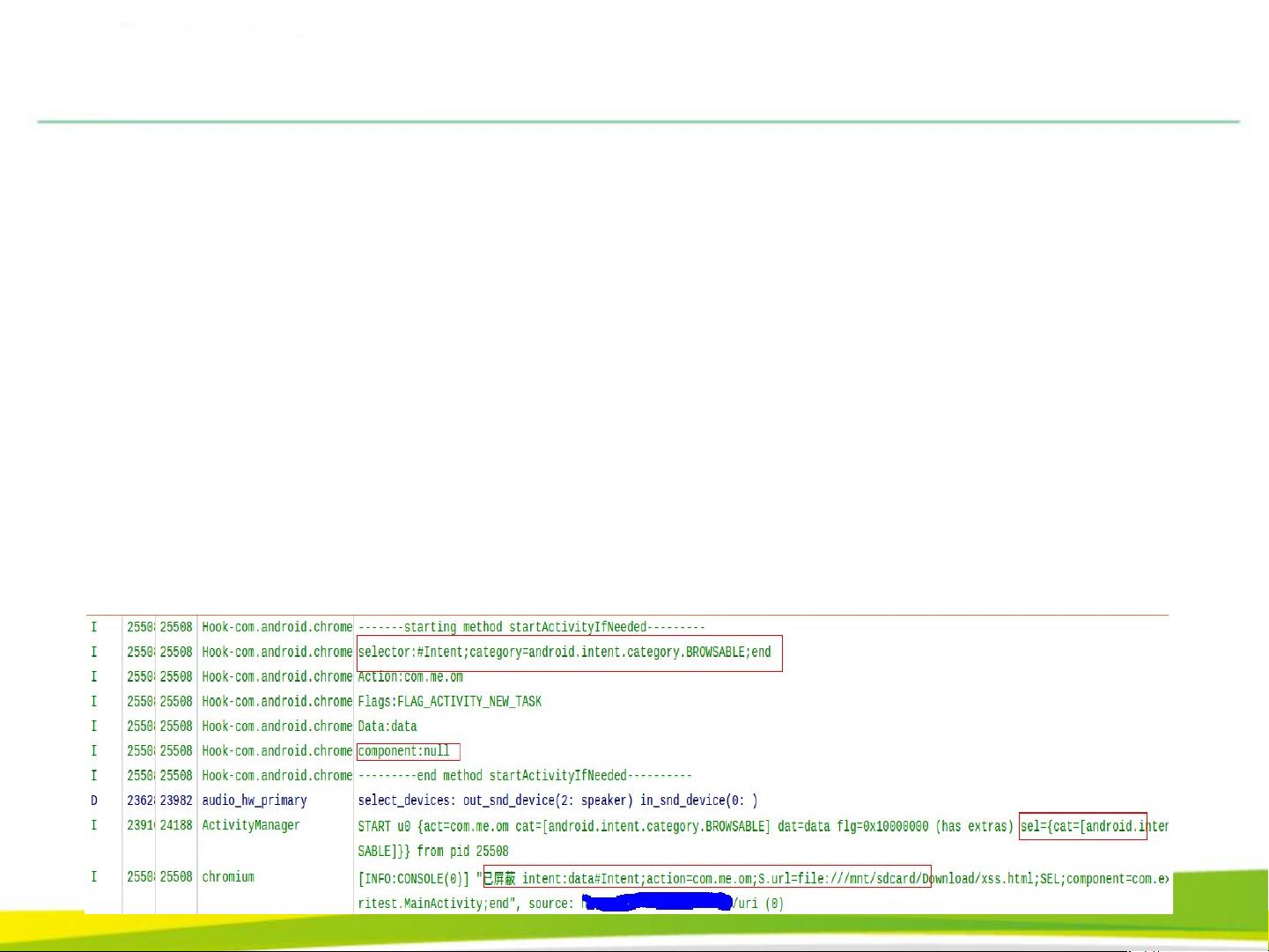

2. Intent Scheme Url:浏览器接收到Intent Scheme Url后,会进行以下操作:

- 解析URL生成Intent对象。

- 过滤Intent,不同浏览器的过滤规则可能不同。

- 使用Context的相关方法启动过滤后的Intent对应的Activity。

3. 备用页面:当Intent无法解析或外部应用无法启动时,系统会将用户重定向到预先设定的备用页面,这为攻击者提供了额外的控制机会。

4. Extra数据与Selector Intent:攻击者可以通过Intent携带额外数据(extra data),甚至设置selector intent,使得攻击更加复杂化。

Intent漏洞的普遍存在和其在Android生态系统中的核心地位,使得针对Intent的攻击成为一个严重问题。开发者需要对Intent的使用进行严格的权限控制和安全验证,以防止恶意代码利用这些漏洞。同时,用户也应该注意安装来源可靠的应用,并定期更新以获取安全补丁,减少被远程攻击的风险。对于企业而言,进行深入的安全审计和漏洞管理,以及提高应用程序的安全性是至关重要的。

2022-02-23 上传

2022-01-03 上传

133 浏览量

2024-11-10 上传

169 浏览量

207 浏览量

141 浏览量

195 浏览量

169 浏览量

410 浏览量

mYlEaVeiSmVp

- 粉丝: 2234

- 资源: 19万+

最新资源

- oracle9i ocp认证资料

- ——————编程之道

- FAT32文件系统详细介绍

- Statspack-v3.0.pdf

- —————— C#数据结构和算法

- 线性代数同济四版答案

- Web Application Development Using Python and Zope Components

- 设计模式和设计原则,模式设计使用方式

- DB2工作手册,IBM官方

- mega16的芯片资料

- avr单片机系列mega8的芯片资料

- 中兴面试--公共部分中兴面试--公共部分

- URTracker案例介绍

- 程序员的SQL金典 程序员的SQL金典

- 利用UUP实现Portal和LDAP同步用户信息.doc

- 多路开关 cd4051中文资料