PHP安全漏洞深度解析:常见攻击与防范策略

需积分: 32 176 浏览量

更新于2024-07-24

收藏 1.05MB PDF 举报

本文档深入探讨了PHP编程语言中的安全漏洞,特别关注于对网络安全专业人士的实用性。针对PHP开发的网站,文档列举了16种常见的安全威胁,包括但不限于:

1. **命令注入(CommandInjection)**:恶意用户通过输入来执行预定义的系统命令,可能导致数据泄露或系统权限滥用。

2. **Eval注入(EvalInjection)**:允许执行用户提供的代码片段,若不当处理,可能被执行恶意代码,造成数据泄漏或破坏。

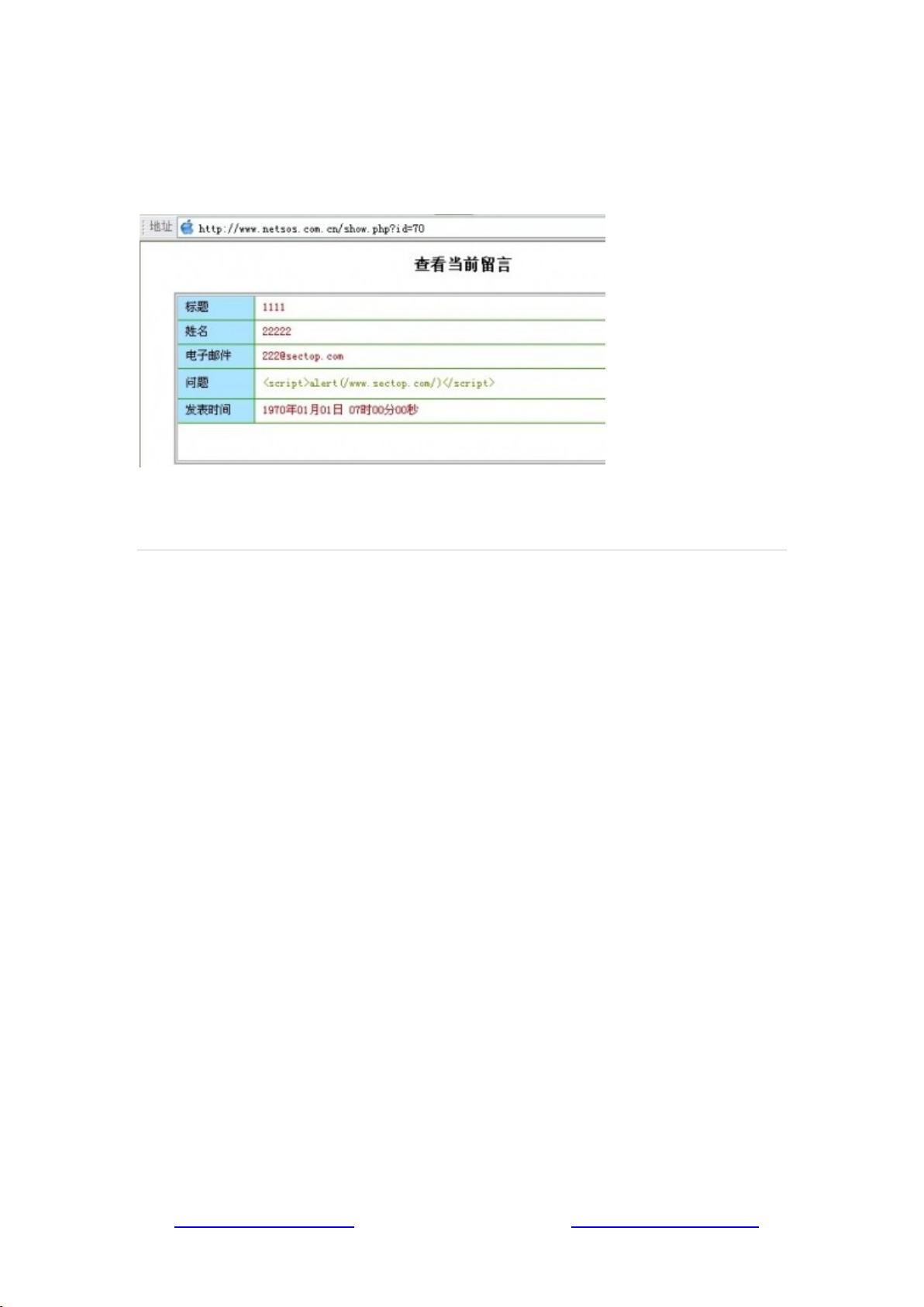

3. **客户端脚本攻击(ScriptInsertion)**:攻击者可能在页面上插入恶意脚本,影响用户体验或盗取用户信息。

4. **跨站脚本攻击(CrossSiteScripting, XSS)**:攻击者利用已知漏洞在用户浏览器中执行恶意脚本,常用于窃取cookies等敏感信息。

5. **SQL注入攻击(SQLInjection)**:通过构造恶意SQL语句,获取、修改或删除数据库中的数据。

6. **跨站请求伪造(CrossSiteRequestForgeries, CSRF)**:攻击者伪造用户请求,使用户在不知情的情况下执行有害操作。

7. **Session会话劫持(SessionHijacking)**:攻击者获取或篡改用户的会话信息,假冒用户身份。

8. **Session固定攻击(SessionFixation)**:攻击者通过设置固定的会话ID,控制用户的会话状态。

9. **HTTP响应拆分攻击(HTTPResponseSplitting)**:利用HTTP协议特性,分割服务器响应,进行恶意操作。

10. **文件上传漏洞(FileUploadAttack)**:允许用户上传恶意文件,可能导致服务器文件系统破坏或执行恶意代码。

11. **目录穿越漏洞(DirectoryTraversal)**:攻击者通过输入可控制的路径,访问到不应公开的文件或目录。

12. **远程文件包含攻击(RemoteInclusion)**:通过文件包含功能,读取并执行远程文件,增加攻击面。

13. **动态函数注入攻击(DynamicVariableEvaluation)**:攻击者通过动态创建和调用函数,执行预设的恶意代码。

14. **URL攻击(URLattack)**:利用URL参数的特殊构造,获取或修改应用程序的行为。

15. **表单提交欺骗攻击(SpoofedFormSubmissions)**:通过伪造表单提交,改变系统的预期行为。

16. **HTTP请求欺骗攻击(SpoofedHTTPRequests)**:攻击者伪造HTTP请求头信息,以达到操纵服务器的目的。

此外,文章还提及了几个重要的PHP配置选项,如`register_globals`,它在过去可能导致命令注入等漏洞,但现代PHP版本通常禁用此选项以提高安全性。

阅读本文档对于理解和防御PHP应用中的这些漏洞至关重要,开发者应遵循最佳实践,如输入验证、参数化查询、使用安全的编程模式以及定期更新安全设置,以降低风险。

2021-09-29 上传

2020-09-16 上传

2012-04-19 上传

2022-08-03 上传

2022-08-03 上传

2021-12-25 上传

2020-10-27 上传

2020-06-23 上传

chenyatang2008

- 粉丝: 0

- 资源: 1

最新资源

- 黑板风格计算机毕业答辩PPT模板下载

- CodeSandbox实现ListView快速创建指南

- Node.js脚本实现WXR文件到Postgres数据库帖子导入

- 清新简约创意三角毕业论文答辩PPT模板

- DISCORD-JS-CRUD:提升 Discord 机器人开发体验

- Node.js v4.3.2版本Linux ARM64平台运行时环境发布

- SQLight:C++11编写的轻量级MySQL客户端

- 计算机专业毕业论文答辩PPT模板

- Wireshark网络抓包工具的使用与数据包解析

- Wild Match Map: JavaScript中实现通配符映射与事件绑定

- 毕业答辩利器:蝶恋花毕业设计PPT模板

- Node.js深度解析:高性能Web服务器与实时应用构建

- 掌握深度图技术:游戏开发中的绚丽应用案例

- Dart语言的HTTP扩展包功能详解

- MoonMaker: 投资组合加固神器,助力$GME投资者登月

- 计算机毕业设计答辩PPT模板下载