信息安全风险评估服务全面解析

版权申诉

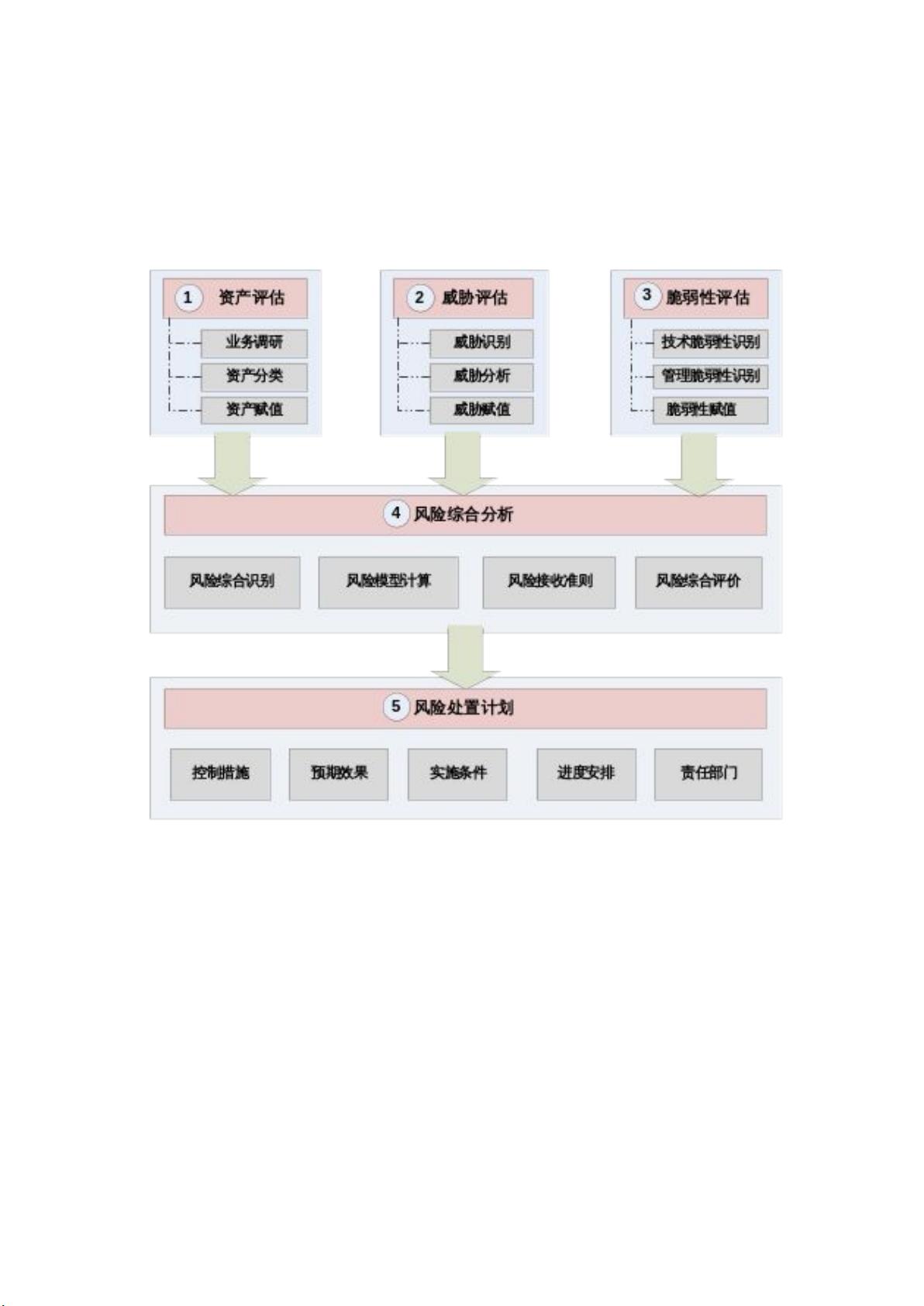

"信息安全风险评估服务手册详细介绍了如何进行风险评估,旨在分析和管理信息系统及网络环境中的安全风险,确保将风险控制在可接受水平。手册涵盖了风险评估的必要性、方法论、服务内容、实施步骤、交付成果以及客户可能获得的利益。内容包括:风险评估的目的、方式;服务产品的概述、功能(如资产评估、威胁评估、脆弱性评估、风险分析和风险处置计划);服务产品的交付物(如风险评估报告等);服务的评估模型、方法、范围和流程;以及服务的优势和成功案例。此外,手册还强调了风险评估在当前信息化背景下的重要性,尤其是在金融、电信、能源和政府等领域。"

在信息安全领域,风险评估是确保组织信息资产安全的关键环节。它涉及到识别组织的重要资产,分析可能的威胁和漏洞,然后计算风险的严重性,以便制定有效的风险缓解策略。风险评估背景强调了由于对信息系统的依赖增加,信息安全问题变得越来越重要,风险评估成为解决问题的有效手段。

手册的第1章阐述了风险评估的重要性,包括其背景、目的和方式。风险评估的目的是全面了解系统的安全状态,识别和管理潜在风险,同时也为后续的安全规划提供依据。评估方式可能包括定性和定量分析。

第2章介绍了服务产品,包括服务的概述、功能、交付物和收益。服务产品覆盖了资产、威胁、脆弱性的识别和评估,以及风险的综合分析和处置计划。通过这些服务,组织能够清晰了解自身的信息安全状况,平衡安全风险与成本,并制定针对性的改进措施。

第3章详细说明了服务的规格,包括评估模型、标准、方法(如访谈、人工审计、工具扫描和渗透测试)以及评估范围(技术评估和管理评估)。

第4章描述了服务流程,包括启动、资产、威胁、脆弱性评估,风险分析,风险处置,以及服务验收等阶段。每个阶段都有详细的执行步骤和管理规定。

第5章列出了服务的优势,如公司的整体实力、服务的发展、资质以及专业团队的支持。

第6章提供了实际案例,展示了风险评估服务在不同行业的应用,如金融、电信、能源和政府机构,证明了风险评估服务的有效性和实用性。

第7章的附录提供了相关术语的定义,有助于读者更好地理解风险评估的专业词汇和概念。

这份手册为组织提供了全面的风险评估指南,帮助他们建立和完善信息安全管理体系,保护关键信息资产,防止潜在的安全威胁。

2020-04-11 上传

2021-09-20 上传

2022-07-12 上传

2021-10-08 上传

2021-11-23 上传

2021-10-01 上传

2021-10-08 上传

信息安全与企业管理

- 粉丝: 375

- 资源: 1311

最新资源

- Elasticsearch核心改进:实现Translog与索引线程分离

- 分享个人Vim与Git配置文件管理经验

- 文本动画新体验:textillate插件功能介绍

- Python图像处理库Pillow 2.5.2版本发布

- DeepClassifier:简化文本分类任务的深度学习库

- Java领域恩舒技术深度解析

- 渲染jquery-mentions的markdown-it-jquery-mention插件

- CompbuildREDUX:探索Minecraft的现实主义纹理包

- Nest框架的入门教程与部署指南

- Slack黑暗主题脚本教程:简易安装指南

- JavaScript开发进阶:探索develop-it-master项目

- SafeStbImageSharp:提升安全性与代码重构的图像处理库

- Python图像处理库Pillow 2.5.0版本发布

- mytest仓库功能测试与HTML实践

- MATLAB与Python对比分析——cw-09-jareod源代码探究

- KeyGenerator工具:自动化部署节点密钥生成