Windows内核攻击:用户模式回调漏洞分析

64 浏览量

更新于2024-07-14

收藏 3.86MB PDF 举报

"Windows Kernel Attacks through User-Mode Callbacks (Black Hat USA 2011)" 讲述了关于Windows内核攻击的一种方法,重点集中在用户模式回调上的安全漏洞利用。演讲者Tarjei Mandt是Norman公司的安全研究员,专注于恶意软件检测团队,以及操作系统内核的研究。

在此次演讲中,Mandt讨论了与Windows钩子(hooks)和用户模式回调相关的多种漏洞类别。这些漏洞包括空指针解引用(null pointer dereferences)和释放后使用(use-after-frees)。这些漏洞导致微软在MS11-034和MS11-054两个安全公告中修复了44个特权提升漏洞。此外,该演讲还涉及了在变种发现过程中解决的一些未公开的漏洞,这需要对NT和win32k系统特有的机制有深入理解。

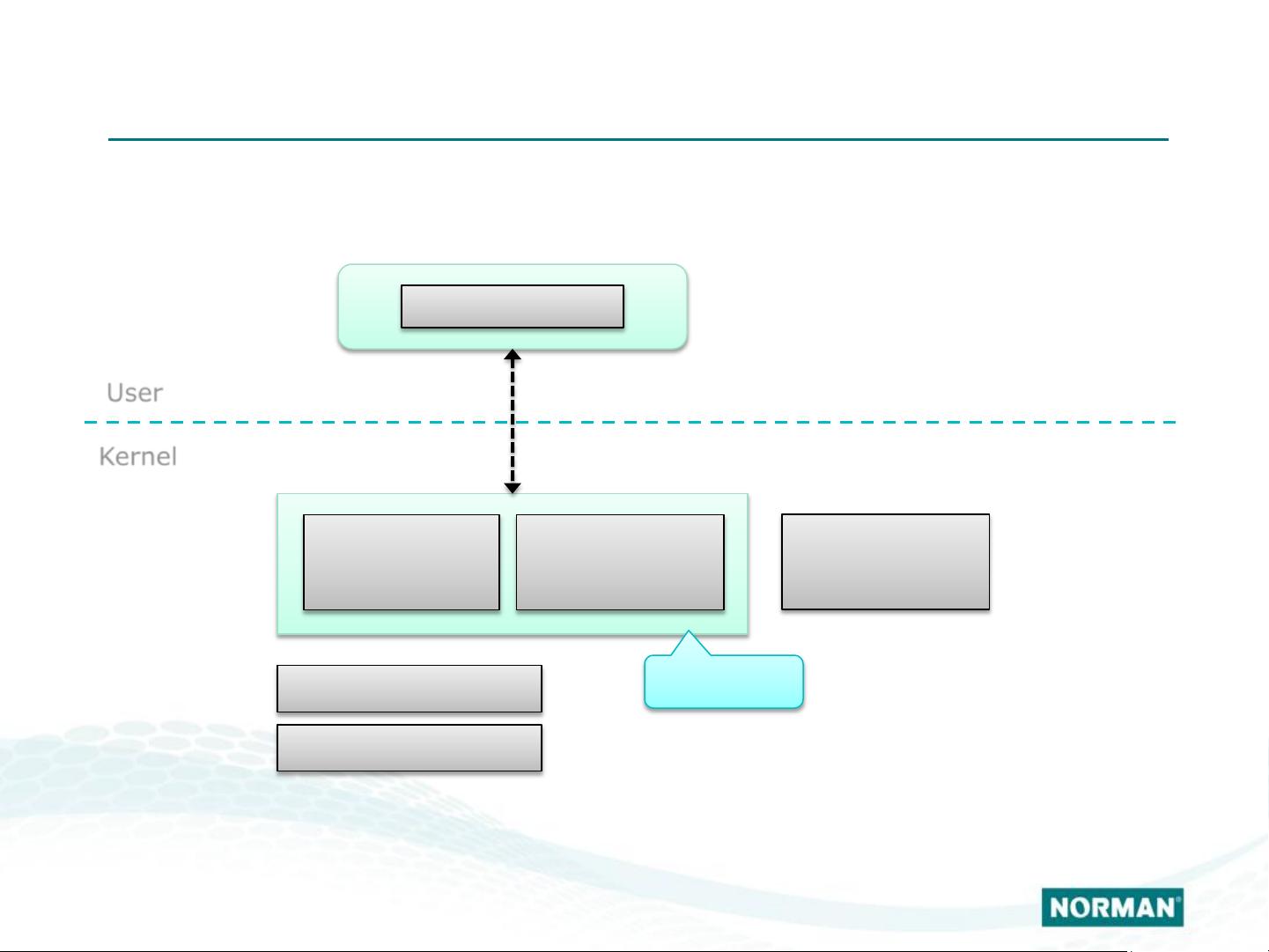

Win32k是Windows图形用户界面子系统的核心组成部分,最初在用户模式下实现,采用客户端-服务器进程模型。随着NT4.0的发布,服务器端的很大一部分被迁移到了内核模式,形成了所谓的win32k.sys驱动程序,这是内核模式下的一个关键组件。

**Window Manager** 是Win32k子系统的一部分,负责处理窗口的创建、布局、消息传递等任务。用户模式回调在这个过程中扮演重要角色,允许用户模式代码参与内核事件的处理。然而,这种设计也带来了安全隐患,因为不恰当的回调处理可能导致内核数据的篡改或控制流的改变,从而成为攻击者利用的目标。

**User-Mode Callbacks** 是一种机制,允许内核将控制权传递回用户模式的应用程序或库,以便处理特定任务。这种回调机制虽然提供了灵活性,但也为攻击者提供了机会。通过操纵回调,攻击者可能触发上述的空指针解引用或释放后使用漏洞,从而获取更高的权限。

**Vulnerabilities** 通常源于回调函数的不当验证或管理,例如,当回调对象已被释放但其地址仍被保留时,攻击者可以重用该地址执行恶意代码。Mandt的演讲详细阐述了这些漏洞的成因和影响。

**Exploitability** 部分分析了这些漏洞如何被利用来实现特权升级,以及攻击者如何绕过现有的安全防护措施。

**Mitigations** 针对这些攻击,Mandt提出了可能的缓解策略,可能包括更严格的回调验证、内存管理改进,以及利用硬件辅助的防护技术,如数据执行保护(DEP)和地址空间布局随机化(ASLR)。

这个演讲深入探讨了Windows操作系统内核的安全问题,特别是与用户模式回调相关的攻击技术,对于理解和防御这类攻击具有重要意义。

2023-08-26 上传

2011-06-18 上传

2021-04-22 上传

2021-03-31 上传

2021-08-11 上传

2021-03-25 上传

2021-08-29 上传

2020-03-28 上传

2021-05-26 上传

weixin_38706197

- 粉丝: 2

- 资源: 979

最新资源

- MATLAB新功能:Multi-frame ViewRGB制作彩色图阴影

- XKCD Substitutions 3-crx插件:创新的网页文字替换工具

- Python实现8位等离子效果开源项目plasma.py解读

- 维护商店移动应用:基于PhoneGap的移动API应用

- Laravel-Admin的Redis Manager扩展使用教程

- Jekyll代理主题使用指南及文件结构解析

- cPanel中PHP多版本插件的安装与配置指南

- 深入探讨React和Typescript在Alias kopio游戏中的应用

- node.js OSC服务器实现:Gibber消息转换技术解析

- 体验最新升级版的mdbootstrap pro 6.1.0组件库

- 超市盘点过机系统实现与delphi应用

- Boogle: 探索 Python 编程的 Boggle 仿制品

- C++实现的Physics2D简易2D物理模拟

- 傅里叶级数在分数阶微分积分计算中的应用与实现

- Windows Phone与PhoneGap应用隔离存储文件访问方法

- iso8601-interval-recurrence:掌握ISO8601日期范围与重复间隔检查