单个置换构建的超越生日安全域保全伪随机函数

194 浏览量

更新于2024-07-15

收藏 638KB PDF 举报

"Beyond-birthday secure domain-preserving PRFs from a single permutation"

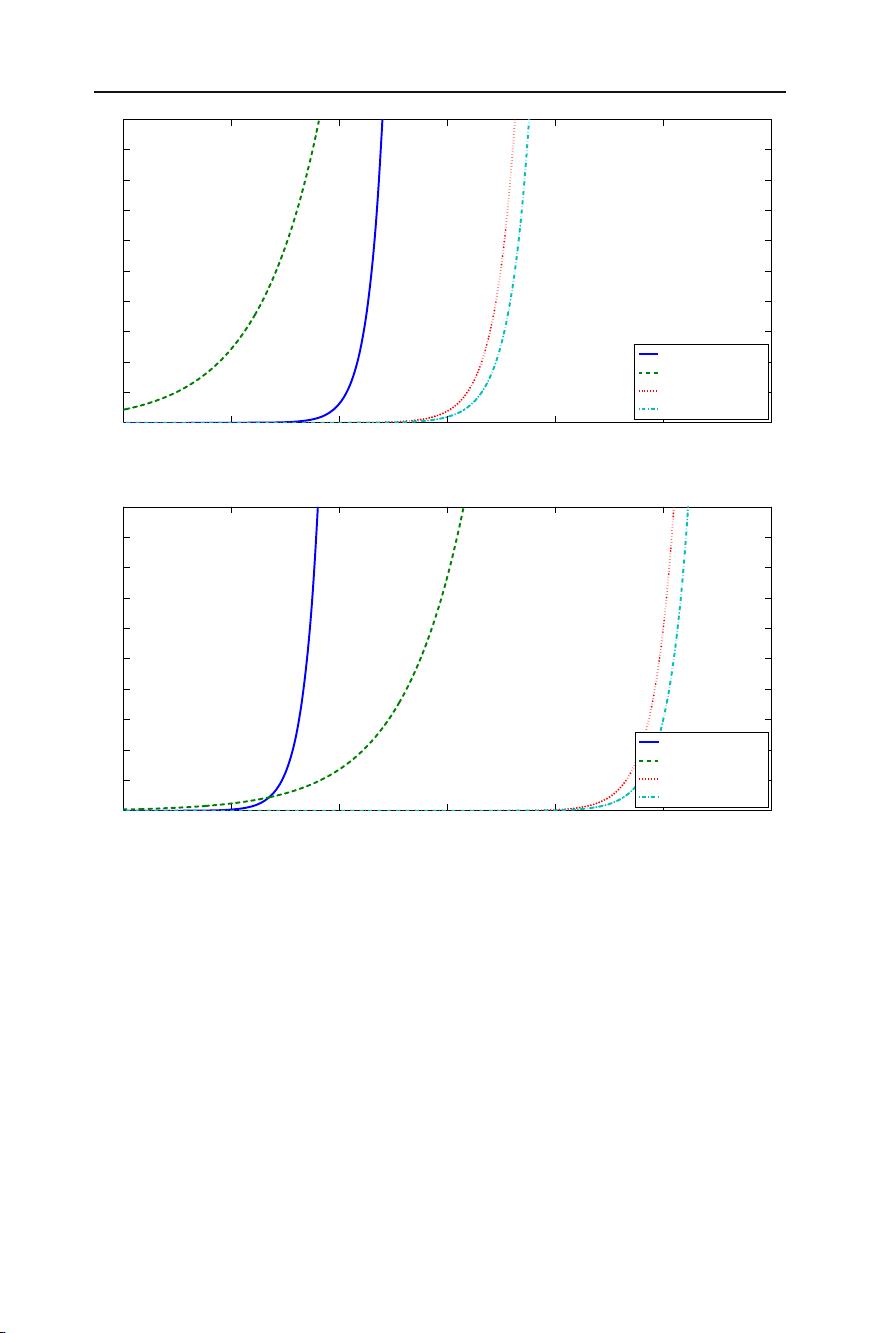

本文主要探讨了如何从伪随机置换(PRPs)构建伪随机函数(PRFs)这一基础的密码学问题。作者证明了SUMPIP(即P⊕P^(-1),一个PRP与其逆的异或)以及EDMDSP(Mennink和Neves在CRYPTO 2017中提出的Encrypted Davies-Meyer方案的“对偶”的单置换变体)在最多2^(2n/3)/n次敌手查询下是安全的PRFs。据作者所知,SUMPIP是首个并行化、基于单个置换、保持域且超越生日安全界限的PRP到PRF转换方法。

关键词包括PRP-to-PRF(从PRP到PRF的转换)、Beyond birthday bound(超越生日边界)和Domain preserving(域保持)。数学分类涉及94A60(密码学)和68P25(信息处理的理论)。

在密码学中,PRFs和PRPs是核心组件,广泛用于加密和认证协议。PRFs具有与真正随机函数相同的不可预测性,而PRPs则具有可逆的特性,可用于构造如AES等块密码。通常,构建PRFs的方法是从PRPs扩展而来,因为PRPs的安全性已经得到了很好的理解。

SUMPIP和EDMDSP的提出是PRP到PRF转换领域的创新。SUMPIP的独特之处在于它仅使用一个置换,同时保持了域的不变性,这意味着输入空间的大小在转换过程中不会改变。此外,其并行化能力使得在多处理器系统中的计算效率得以提高。而EDMDSP则是基于Davies-Meyer构造的“对偶”,这个构造通常用于构造流密码和哈希函数。

超越生日边界的安全性是指,攻击者在进行超过一定数量的查询后,其成功概率才会显著增加。在传统的生日攻击中,攻击者在大约平方根级别的查询后可能找到两个输入的碰撞。而这里提出的方案能够在超过这个界限的情况下仍保持安全性,这在实际应用中是非常重要的,因为它增加了攻击的难度。

该研究对于理解和设计高效且安全的密码学构造有深远的影响,特别是在资源有限的环境或者需要高并发查询处理的场景下。这样的进展有助于推动密码学理论的发展,同时对实际应用中的加密算法设计提供了新的思路。

2022-01-21 上传

2018-10-10 上传

2021-02-07 上传

2023-09-18 上传

2021-02-08 上传

2021-02-07 上传

2021-03-27 上传

2021-02-07 上传

2019-06-20 上传

weixin_38628362

- 粉丝: 6

- 资源: 899

最新资源

- 前端面试必问:真实项目经验大揭秘

- 永磁同步电机二阶自抗扰神经网络控制技术与实践

- 基于HAL库的LoRa通讯与SHT30温湿度测量项目

- avaWeb-mast推荐系统开发实战指南

- 慧鱼SolidWorks零件模型库:设计与创新的强大工具

- MATLAB实现稀疏傅里叶变换(SFFT)代码及测试

- ChatGPT联网模式亮相,体验智能压缩技术.zip

- 掌握进程保护的HOOK API技术

- 基于.Net的日用品网站开发:设计、实现与分析

- MyBatis-Spring 1.3.2版本下载指南

- 开源全能媒体播放器:小戴媒体播放器2 5.1-3

- 华为eNSP参考文档:DHCP与VRP操作指南

- SpringMyBatis实现疫苗接种预约系统

- VHDL实现倒车雷达系统源码免费提供

- 掌握软件测评师考试要点:历年真题解析

- 轻松下载微信视频号内容的新工具介绍