macOS内核提权技术探索:从运行库劫持到内核控制

需积分: 9 78 浏览量

更新于2024-07-14

收藏 7.42MB PDF 举报

"macOS 从运行库劫持到内核提权.pdf"

本文档由周智,一位在蚂蚁金服(支付宝)担任资深安全工程师,同时也是LightYear Security Labs的研究员撰写。他专注于产品安全和攻击性安全研究,并因其报告的安全漏洞而被微软、苹果、Adobe和VMware认可。他在多个安全会议上发表过演讲,包括Black Hat USA 2017、HITB 2019和TyphoonCon 2019。

文档分为四个部分:攻击面(Attack Surface)、根本原因(Root Cause)、利用(Exploit)和缓解措施(Mitigation)。

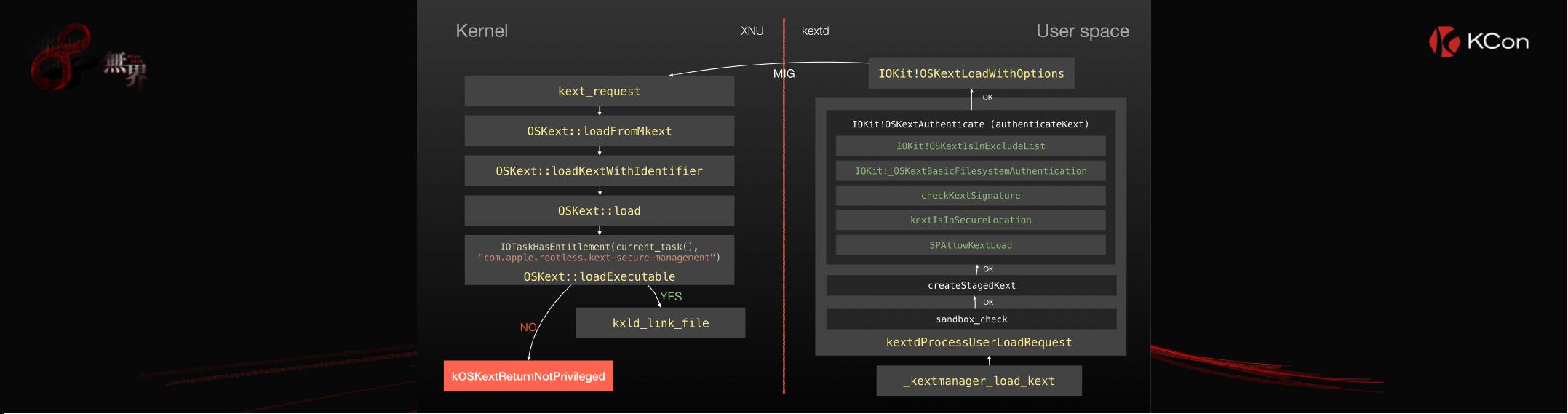

首先,攻击面(PART01)是指黑客可以尝试攻击的各种系统组件或服务。例如,过去曾有通过修改内核扩展(kext)的方式(如patchkextd、自定义kextload和kext_tools)来绕过系统的安全防护。这些方法通常用于在旧版本的macOS中提升权限。

然后,根本原因(PART02)可能涉及系统完整性保护(System Integrity Protection,简称SIP,也称为“Rootless”)。SIP是macOS的一项安全功能,防止对系统关键区域(如/System)进行未授权的修改,以及防止附加到苹果签名的进程或绕过强制的内核扩展签名验证。黑客可能会尝试利用内核驱动程序或XNU(苹果操作系统内核)中的漏洞来控制程序计数器($pc),从而在内核模式下禁用SIP。

接着,利用(PART03)部分探讨了如何执行内核提权。一般的策略是找到并利用内存破坏漏洞,以控制内核或内核驱动。然而,作者提出了跳出常规思维,思考是否总是需要内存破坏,目标是否必须是内核本身还是内核驱动,以及是否存在用户空间的SIP绕过方法来获取内核特权。

最后,缓解措施(PART04)讨论了防止此类攻击的方法。这可能包括加强系统的安全性,例如更新到最新版本的macOS以修复已知漏洞,禁用不必要的内核扩展,以及启用并配置防火墙和其他安全软件来检测异常行为。

这篇文档深入探讨了macOS的安全威胁,特别是如何从运行库劫持到内核提权的过程,为安全研究人员和系统管理员提供了宝贵的信息,帮助他们更好地理解和防范这类攻击。

2022-01-03 上传

2021-11-07 上传

2023-07-12 上传

2023-06-23 上传

2024-09-26 上传

2023-07-08 上传

2023-08-18 上传

2023-05-13 上传

Saar

- 粉丝: 4

- 资源: 37

最新资源

- 掌握Jive for Android SDK:示例应用的使用指南

- Python中的贝叶斯建模与概率编程指南

- 自动化NBA球员统计分析与电子邮件报告工具

- 下载安卓购物经理带源代码完整项目

- 图片压缩包中的内容解密

- C++基础教程视频-数据类型与运算符详解

- 探索Java中的曼德布罗图形绘制

- VTK9.3.0 64位SDK包发布,图像处理开发利器

- 自导向运载平台的行业设计方案解读

- 自定义 Datadog 代理检查:Python 实现与应用

- 基于Python实现的商品推荐系统源码与项目说明

- PMing繁体版字体下载,设计师必备素材

- 软件工程餐厅项目存储库:Java语言实践

- 康佳LED55R6000U电视机固件升级指南

- Sublime Text状态栏插件:ShowOpenFiles功能详解

- 一站式部署thinksns社交系统,小白轻松上手