ARP欺骗攻击原理与实验:理解不安全的ARP协议

需积分: 0 95 浏览量

更新于2024-08-04

收藏 2.84MB DOCX 举报

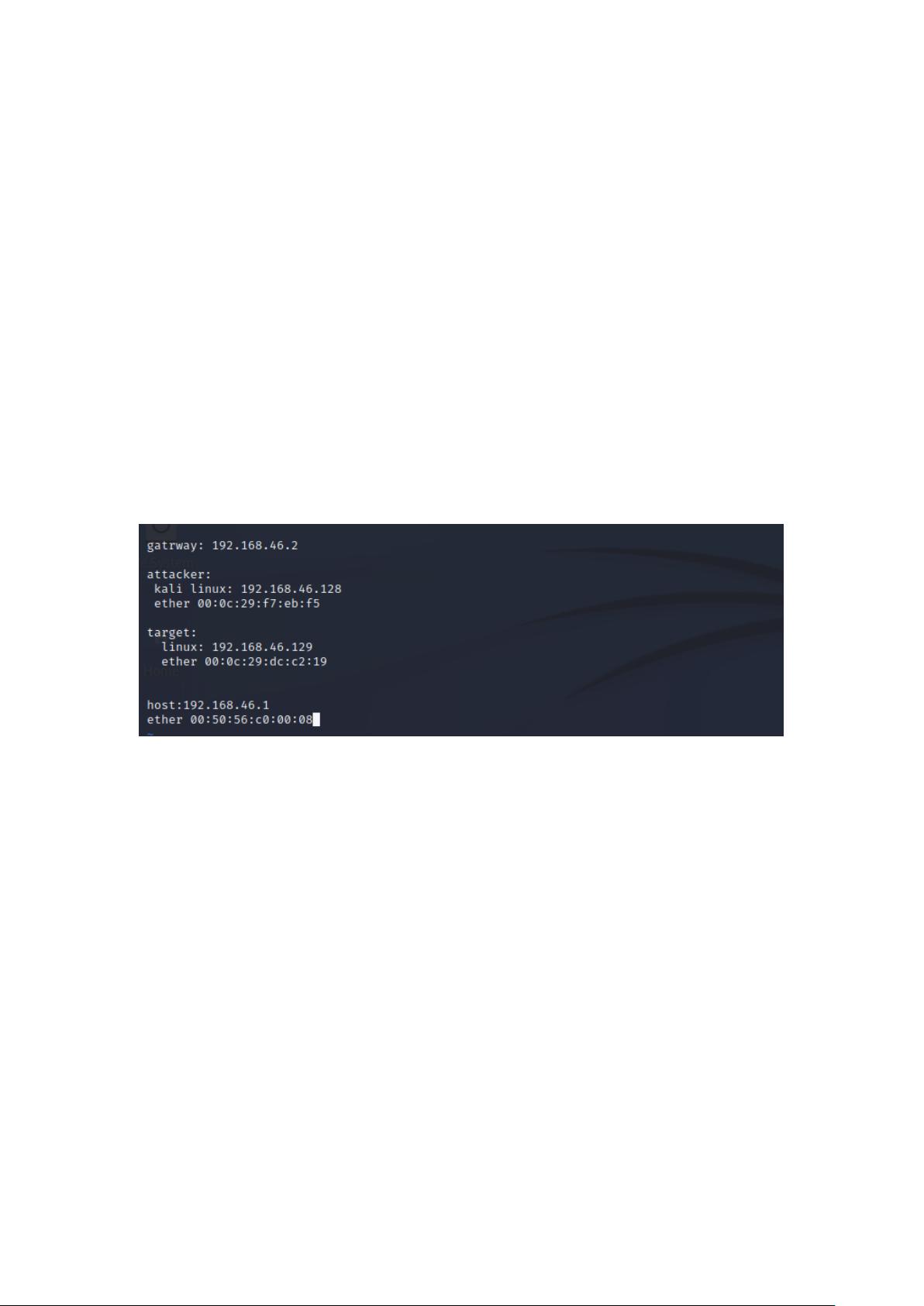

本篇文档主要介绍了关于"5-2019051091-钟颖谦-ARP欺骗攻击1"的实验报告,该报告属于网络安全实验项目,由学生钟颖谦在暨南大学智能科学与工程系计算机专业信息安全方向进行。实验目的是让参与者了解ARP欺骗攻击的概念、危害以及其工作原理,并通过实践掌握如何实施攻击和防御措施。

ARP(Address Resolution Protocol,地址解析协议)是一种在局域网内部将IP地址映射到MAC地址的协议。它的工作机制是维护一个ARP缓存表,当主机需要发送数据包时,会先查询缓存,如果找不到对应记录,则发送ARP请求,获取目标的MAC地址。然而,由于ARP协议是无连接且不可靠的,接收方并不验证应答的真实性,这正是ARP欺骗攻击得以利用的地方。

攻击者可以通过伪造ARP请求或响应,篡改目标主机的ARP缓存,使其误认为攻击者的IP地址对应着错误的MAC地址。这种欺骗可能导致目标主机无法正确发送或接收数据,造成通信中断,甚至可能被攻击者窃取敏感信息或实施中间人攻击。

实验步骤包括使用工具如NetFuke或Wireshark(如Sniffer)来发送伪造的ARP请求,配置为广播发送,以便覆盖整个网络段。通过这种方式,攻击者能够控制目标主机的网络行为,实施欺骗。

实验的安全危害包括目标主机的网络性能下降、数据包路由错误、身份伪装以及可能的信息泄露。为了防止ARP欺骗,可以通过配置防火墙、启用动态ARP检查(DAI)、使用IPSec等安全策略,定期刷新ARP缓存或者部署专门的防ARP欺骗软件。

这篇实验报告深入剖析了ARP欺骗攻击的原理、实施方法及其防范措施,对于理解和应对网络环境中的此类威胁具有实际价值。

2022-08-08 上传

2022-08-08 上传

107 浏览量

2023-04-03 上传

2024-05-20 上传

2024-11-01 上传

2023-03-27 上传

2024-12-12 上传

2023-03-27 上传

仙夜子

- 粉丝: 45

- 资源: 325

最新资源

- 常用SQL语句+实例

- Flex与Yacc入门

- 08年下 软件设计试卷

- 28套空白个人简历模板.doc

- S3C2410完全开发流程

- sql server 2000中的语句

- S7-300 400的系统软件和标准功能参考手册

- GNU make中文手册

- BGA是PCB 上常用的组件,通常CPU、NORTH BRIDGE、SOUTH BRIDGE、

- Oracle9i数据库管理实务讲座

- 电热锅炉温度控制器 AD590 MCS-51单片机

- 明明白白C指针(很不错哦)

- JavaScript Step By Step

- UML入门与精通(pdf高清晰版)

- Installshield入门指南

- OpenDoc-IntroduceToSpringFramework.pdf