Android模拟器检测策略与应对:隐藏与仿真挑战

本文档深入探讨了Android模拟器躲避检测与应对的技术挑战,特别是在2014年的XCON北京会议上,由胡文君(MindMac)和肖梓航(ClaudXiao)共同分享的主题。随着Android模拟器在开发中的广泛应用,如Google的Bouncer系统用于扫描应用程序,以及安全企业推出的针对APK动态行为检测服务,模拟器检测技术的重要性日益凸显。

文章首先介绍了模拟器与真机的主要区别,如低成本、便捷的开发部署和自定义能力,但也指出这使得模拟器成为恶意软件分析和安全测试中的潜在目标。研究者们关注的问题包括:

1. 当前Android模拟器检测技术的研究现状:探讨了诸如Rage against the virtual machine (Petsas等人, EuroSec'14)、Evading Android Runtime Analysis via Sandbox Detection (Vidas和Christin, ASIACCS'14)等研究,这些工作试图理解并对抗模拟器检测机制。

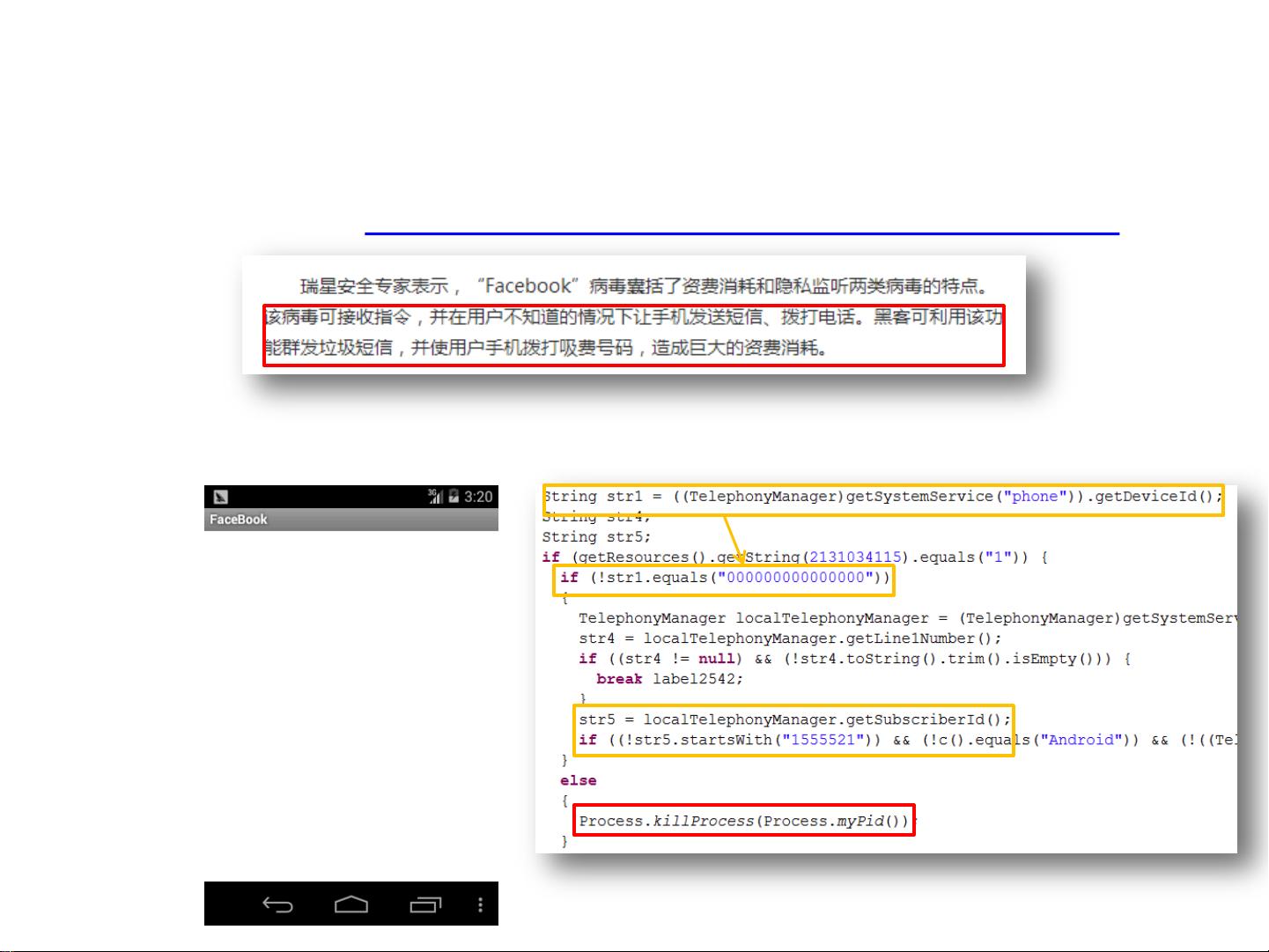

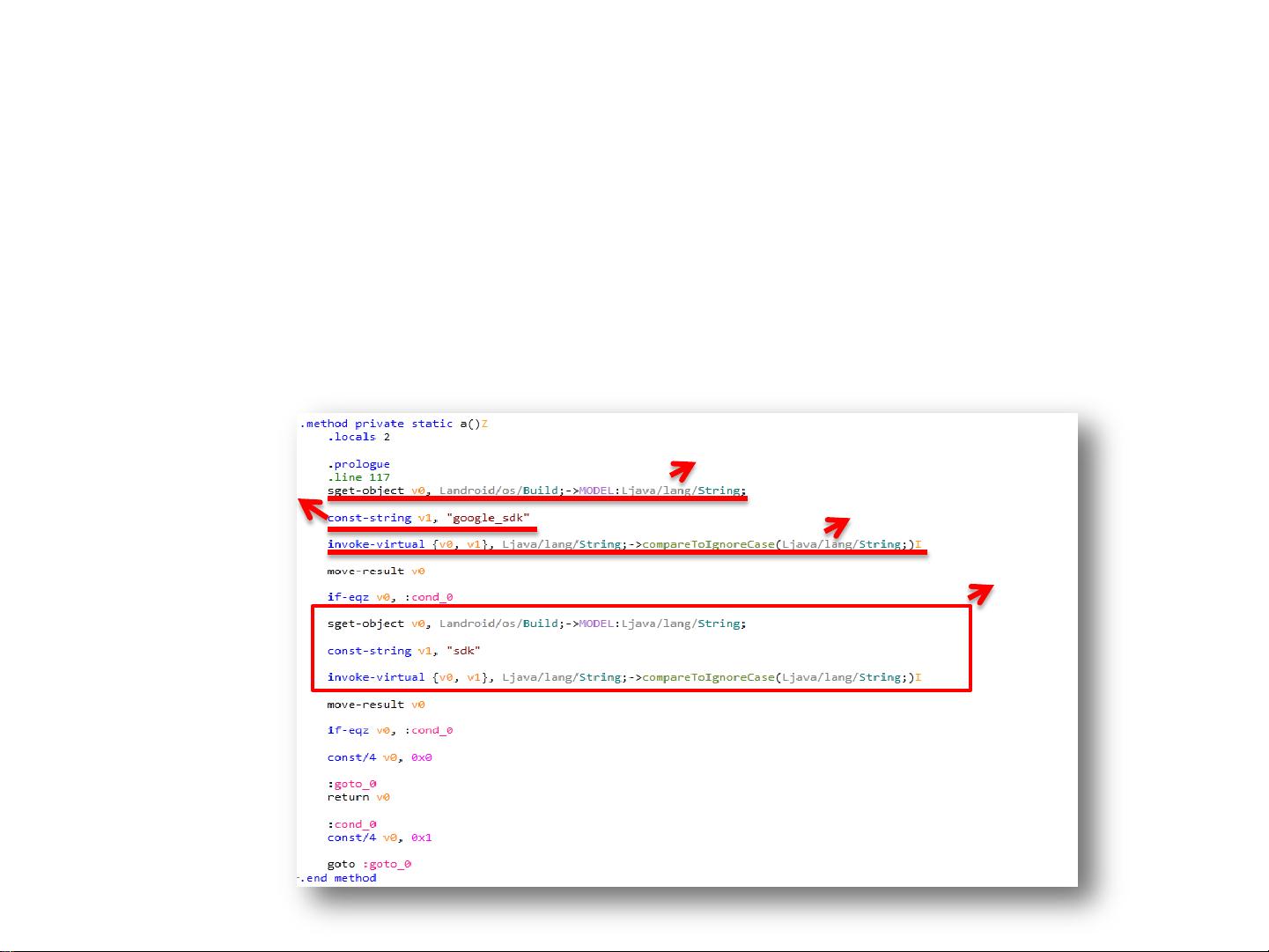

2. 实际应用中的情况:作者质疑了真实世界中应用程序是否普遍采用模拟器检测技术,以及这种行为的比例。他们关注的是检测方法的具体手段和动机,例如通过观察低级缓存行为或沙箱检测来识别模拟器。

3. 提升模拟器仿真度:如何使模拟器更接近真机环境,以降低被检测风险,同时分析这种改造对行为触发效果的影响。这可能涉及修改模拟器的行为模式、优化API调用响应等。

4. 其他检测方法:除了上述提及的研究,还列举了Patrick Schulz的Android Emulator Detection by Observing Low-level Caching Behavior、Felix Matenaar和Patrick Schulz的Detecting Android Sand Boxes等其他学者的工作,展示了多样化的检测策略。

本文是对Android模拟器检测技术的综述,涵盖了理论研究、实战案例以及对抗策略,旨在帮助开发者理解和应对模拟器检测,以提高应用程序的兼容性和安全性。对于那些在Android开发或恶意软件分析领域工作的人来说,理解和掌握这些技术是至关重要的。

2018-08-16 上传

2015-12-29 上传

点击了解资源详情

2015-11-12 上传

2022-06-15 上传

2011-06-20 上传

2022-01-27 上传

nancyfh

- 粉丝: 6

- 资源: 4

最新资源

- AIserver-0.0.9-py3-none-any.whl.zip

- VC++使用SkinMagic换肤的简单实例

- 电信设备-轧机用四列圆柱滚子轴承喷油塞.zip

- devgroups:世界各地的大量开发者团体名单

- 用户级线程包

- xxl-job-executor:与xxl-job-executor的集成

- Java---Linker

- WebServer:基于模拟Proactor的C ++轻量级web服务器

- SkinPPWTL.dll 实现Windows XP的开始菜单(VC++)

- AIOrqlite-0.1.3-py3-none-any.whl.zip

- d3-playground:我在 Ember.js 中使用 D3 的冒险

- elastic_appsearch

- machine-learning-papers-summary:机器学习论文笔记

- 润滑脂

- osm-grandma:QBUS X OSM | OSM-GRANDMA Granny Revive脚本| 高质量RP | 100%免费

- Excel表格+Word文档各类各行业模板-节目主持人报名表.zip