利用向日葵绕过杀软:内网渗透新策略

需积分: 5 168 浏览量

更新于2024-06-13

1

收藏 3.74MB PDF 举报

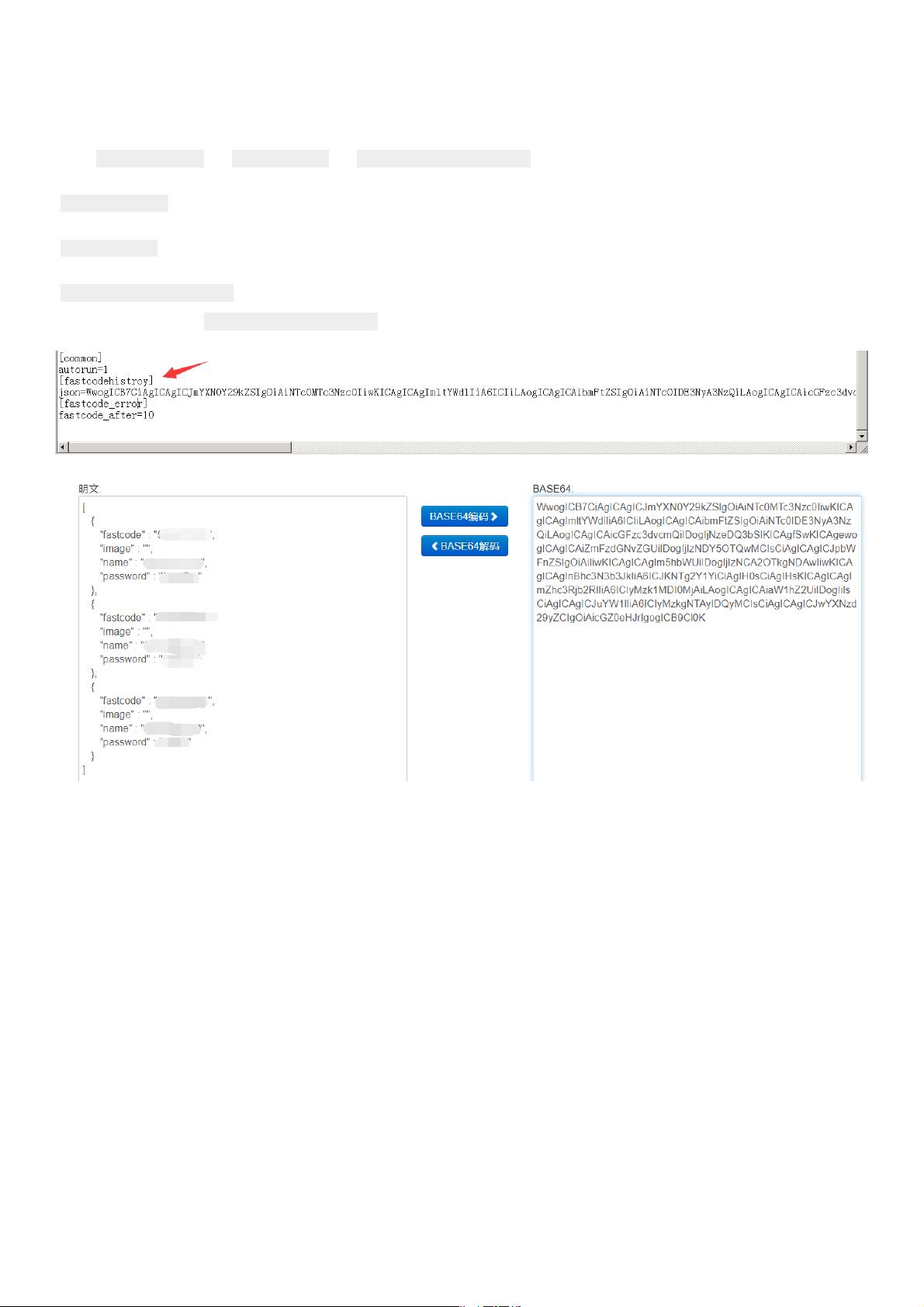

"本文主要介绍了在内网渗透过程中,作者如何利用向日葵远程控制软件绕过杀毒软件实现进一步的渗透。文章首先讲述了作者在攻防演练中获取了一个Webshell,但因为360安全软件和电脑管家的存在,使得通过DLL注入的方式无法成功上线。在一段时间后,作者发现目标机器上运行的SunloginClient.exe进程,判断其为向日葵远程控制软件的进程。通过分析向日葵的config.ini配置文件,找到了关键的encry_pwd、fastcode和fastcodehistory字段,这些字段对于控制和绕过杀软具有重要意义。"

在内网渗透中,安全环境往往由各种防护措施组成,其中包括杀毒软件。在本文中,作者面临的问题是360安全软件和电脑管家的双重保护,这使得传统的DLL注入等免杀手段失效,阻碍了进一步的渗透操作。在这种情况下,寻找其他可利用的漏洞或绕过机制变得至关重要。

向日葵远程控制软件通常用于合法的远程桌面管理,但也可以被恶意利用。作者在深入分析目标系统的过程中,发现了SunloginClient.exe进程,这是向日葵客户端的执行文件。由于向日葵在运行时可能不被杀软视为威胁,因此它为渗透者提供了一种潜在的绕过安全防护的途径。

向日葵的配置文件,特别是encry_pwd、fastcode和fastcodehistory这三个字段,对于理解和控制向日葵客户端至关重要。encry_pwd是加密的密码,可能涉及到远程连接的验证;fastcode是设备的唯一标识,用于识别和连接;而fastcodehistory可能是历史快速代码记录,可能与之前的连接或认证相关。通过篡改或利用这些信息,攻击者有可能伪造合法的远程连接请求,从而避开杀软检测,实现内网中的隐蔽活动。

在实际渗透测试或攻防演练中,这种思路展示了如何在面对强安全防护时,通过对目标系统深入挖掘,寻找并利用非传统漏洞或应用的特性,达到突破防线的目的。同时,这也提醒了系统管理员,除了关注常见的攻击手段,还需要防范那些看似无害但实际上可能被滥用的工具和服务。

2021-08-07 上传

2021-03-17 上传

2024-04-08 上传

2024-04-22 上传

黑战士安全

- 粉丝: 2728

- 资源: 80

最新资源

- JavaScript实现的高效pomodoro时钟教程

- CMake 3.25.3版本发布:程序员必备构建工具

- 直流无刷电机控制技术项目源码集合

- Ak Kamal电子安全客户端加载器-CRX插件介绍

- 揭露流氓软件:月息背后的秘密

- 京东自动抢购茅台脚本指南:如何设置eid与fp参数

- 动态格式化Matlab轴刻度标签 - ticklabelformat实用教程

- DSTUHack2021后端接口与Go语言实现解析

- CMake 3.25.2版本Linux软件包发布

- Node.js网络数据抓取技术深入解析

- QRSorteios-crx扩展:优化税务文件扫描流程

- 掌握JavaScript中的算法技巧

- Rails+React打造MF员工租房解决方案

- Utsanjan:自学成才的UI/UX设计师与技术博客作者

- CMake 3.25.2版本发布,支持Windows x86_64架构

- AR_RENTAL平台:HTML技术在增强现实领域的应用