理解与配置交换机端口安全:802.1X、端口隔离与端口绑定

需积分: 5 190 浏览量

更新于2024-06-21

收藏 1.22MB PPT 举报

"X00030004 第14章 交换机端口安全技术"

本章节主要探讨了交换机端口的安全技术,包括802.1X基本原理与配置、端口隔离技术和端口绑定技术,旨在增强网络设备的安全性和管理效率。

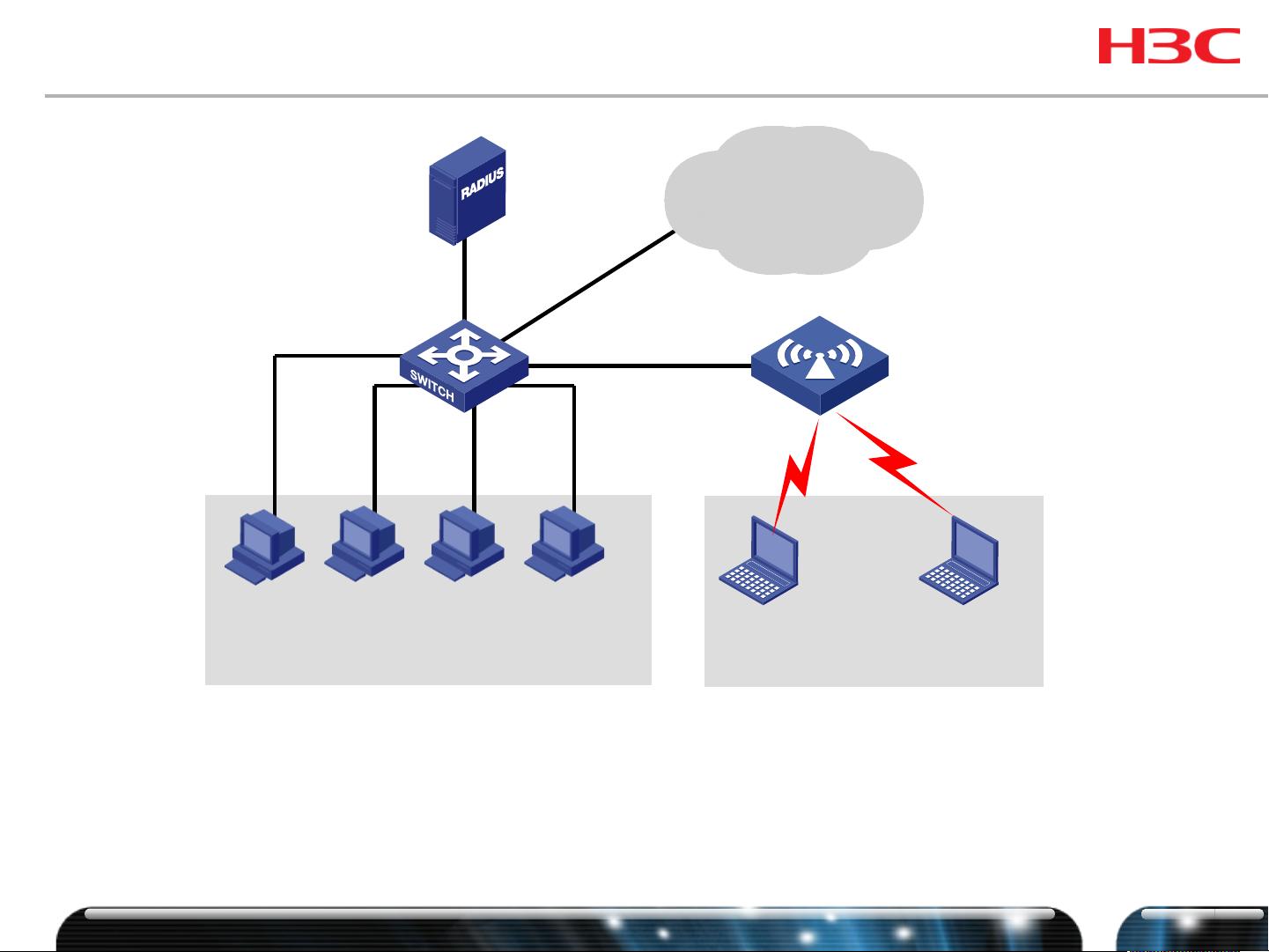

802.1X技术是一种基于端口的网络访问控制协议,最初为解决802.11无线局域网的接入认证问题而设计,后来被广泛应用于有线网络中。802.1X的架构包括三个主要部分:客户端(设备端)、设备端内置的本地服务器或远程的认证服务器(服务端),以及执行认证过程的交换机(端口)。根据认证方式的不同,802.1X可以分为本地认证和远程集中认证。本地认证是由设备端的本地服务器对客户端进行认证,而远程集中认证则依赖于中央认证服务器进行。

配置802.1X的基本步骤包括在全局启用802.1X特性,然后针对特定接口开启该功能,并创建本地用户及设定相关参数。例如,在H3C交换机上,配置命令如下:

```shell

[Switch]dot1x

[Switch]dot1x interface interface-list

[Switch]local-user user-name

[Switch-luser-localuser]service-type lan-access

[Switch-luser-localuser]password {cipher | simple} password

```

802.1X的典型应用包括为每个接入网络的设备定义唯一的身份验证,确保只有经过授权的设备才能接入网络,从而增强网络安全。

端口隔离技术,也称为端口隔离组,是另一种重要的安全措施。它允许在同一物理交换机上将不同端口分隔开,防止端口之间的直接通信,从而实现不同用户间的网络隔离。这对于防止同一网络内的非法访问或潜在的广播风暴非常有效。

端口绑定技术,通常指的是MAC地址绑定,用于限制特定端口只能接受预设MAC地址的设备连接。这样可以防止未经授权的设备接入网络,增加了网络的安全性。配置端口绑定时,通常需要将允许接入的MAC地址列表与交换机端口关联。

通过学习本章节内容,您可以掌握如何使用802.1X进行用户认证,实施端口隔离以限制端口间的通信,以及配置端口绑定来防止非法设备接入,从而提高网络的安全性和管理效率。这些技术对于构建和维护企业级网络环境至关重要,尤其是对于需要严格控制网络访问权限的场景。

624 浏览量

2024-03-21 上传

142 浏览量

2021-10-06 上传

175 浏览量

173 浏览量

221 浏览量

xiaoli8748_软件开发

- 粉丝: 1w+

- 资源: 1435

最新资源

- 数据库课程设计--会展中心管理系统.zip

- knack-explorer:一个用于探索Knack应用程序元数据的Web应用程序

- 易语言-易语言实现大文本数据去重复并且打乱顺序软件

- gradle-6.5.1-all.zip 快速下载

- ae353-sp21:位于伊利诺伊大学香槟分校的AE 353网站(2021年Spring)

- 基于C#的开机便捷启动应用程序源码.zip

- host-grabber-pp:最初是为Firefox设计的Web扩展,用于从各种主机中查找和下载媒体文件

- 基于webpack、browerify开发微信网页工具.zip

- Tyreek Hill Themes & New Tab-crx插件

- Android socket通信聊天,客户端+服务端

- nd064_capstone_starter-master

- Scala·卡桑德拉(ScalaCassandra)

- git项目版本管理工具

- TIA博途-随机函数全局库文件V15.1版本.rar

- dododex.github.io:方舟

- 基于分布式爬虫的全国景点分析可视化大数据中心.zip