Nmap全解析:常用命令与网络探测详解

需积分: 14 52 浏览量

更新于2024-07-18

1

收藏 1.63MB DOCX 举报

Nmap是一个强大的网络探测工具,用于网络扫描、主机发现和安全审计。本文详细介绍了如何使用Nmap进行各种操作,包括主机发现、网络探索、指纹识别以及探测,以便于系统管理员和渗透测试人员深入了解网络环境。

**一、Nmap主机发现**

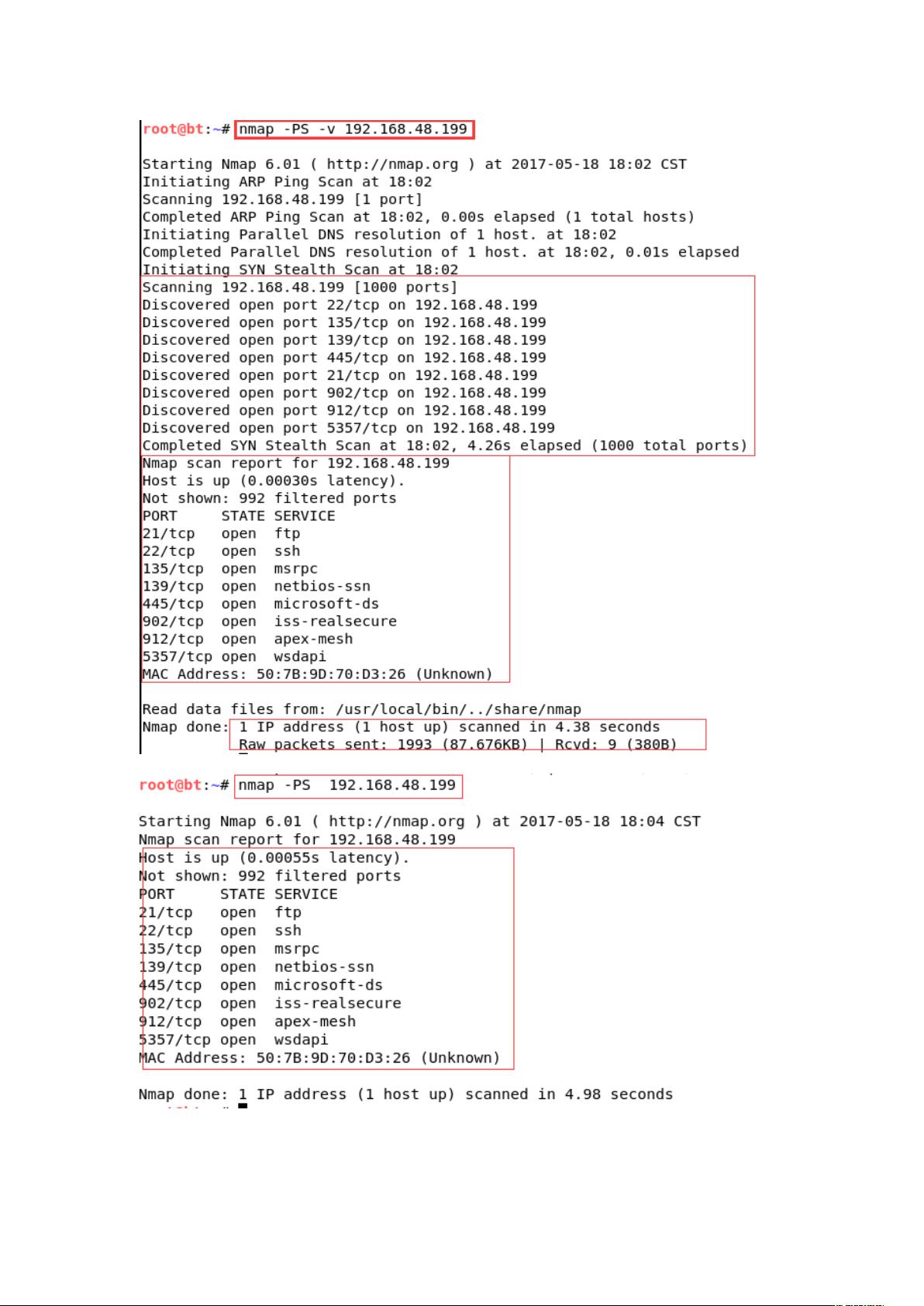

1. **ping扫描**:使用`-v`选项可获取详细过程,`-n`禁用DNS反向解析,例如对单一IP或网段(如192.168.48.0/24)进行扫描,通过比较有或无DNS解析来观察效果。

2. **无ping扫描**:`-P0`表示不发送ICMP回应请求,适用于检测主机的存活状态,如`-PUUDPPing`扫描TCP和UDP端口。

3. **多协议扫描**:支持TCP(SYN, FIN, TCPACK, FIN+ACK)和UDP(SYN, ACK, NULL, FIN)扫描,分别对应`-STCPSYN`, `-PATCPACK`, `-PUUDPPing`等选项。

**二、Nmap探索网络**

1. **端口扫描**:`-p`选项指定要扫描的端口范围,如`sSTCPSYN`只针对TCP SYN扫描。

2. **隐秘扫描**:`-sN`(Null扫描)和`-sF`(FIN扫描)用于在遇到防火墙时穿透探测,前者发送非标准TCP数据包,后者利用FIN报文。

3. **协议识别**:`-sV`执行版本探测,`-sRRPC`扫描RPC服务,`-O`则启用操作系统探测,提供了更全面的服务信息。

**三、Nmap输出控制**

Nmap提供了多种输出格式选项:

- `-oN`:标准输出到文件

- `-oX`:XML格式输出

- `-oS`:所有输出转换为大写

- `-oG`:生成便于脚本处理的格式

**四、高级功能与技巧**

1. **发送以太网数据包**:`--send-eth`用于模拟以太网数据包,适用于特定环境下的网络探测。

2. **查看版本信息**:`-V`可以显示Nmap的版本号。

3. **网络接口选择**:`-e`参数指定要使用的网络接口,以确保扫描的准确性。

总结来说,Nmap的强大功能使其成为网络渗透测试和系统管理中的必备工具,熟练掌握这些用法可以帮助用户有效地发现、探测和评估网络的安全状况。通过结合不同选项,用户可以定制出针对特定场景的高效扫描策略。同时,理解Nmap的输出控制选项有助于分析和报告扫描结果。

2014-02-12 上传

2017-11-21 上传

2024-12-03 上传

2023-05-25 上传

2016-10-24 上传

2021-01-06 上传

2021-03-30 上传

2022-04-01 上传

艾欧罗斯

- 粉丝: 7

- 资源: 42

最新资源

- Elasticsearch核心改进:实现Translog与索引线程分离

- 分享个人Vim与Git配置文件管理经验

- 文本动画新体验:textillate插件功能介绍

- Python图像处理库Pillow 2.5.2版本发布

- DeepClassifier:简化文本分类任务的深度学习库

- Java领域恩舒技术深度解析

- 渲染jquery-mentions的markdown-it-jquery-mention插件

- CompbuildREDUX:探索Minecraft的现实主义纹理包

- Nest框架的入门教程与部署指南

- Slack黑暗主题脚本教程:简易安装指南

- JavaScript开发进阶:探索develop-it-master项目

- SafeStbImageSharp:提升安全性与代码重构的图像处理库

- Python图像处理库Pillow 2.5.0版本发布

- mytest仓库功能测试与HTML实践

- MATLAB与Python对比分析——cw-09-jareod源代码探究

- KeyGenerator工具:自动化部署节点密钥生成