APT攻击与防御:高级持续渗透之Notepad++后门技术

需积分: 0 161 浏览量

更新于2024-08-05

收藏 7.92MB PDF 举报

"第六十二课的内容主要探讨了高级持续渗透中的后门技术,特别是针对PHP环境的安全问题,适合服务器运维和软件插件安全相关的学习者。本课程以notepad++为例,讲解如何构建无目标源码的后门,并讨论了在不同操作系统上的应用,如Windows 2003和Windows 7。"

在这一高级持续渗透课程中,重点讨论了如何在不修改目标源码的情况下构造后门,这对于理解APT(Advanced Persistent Threat)攻击和防御策略至关重要。课程以流行的文本编辑器notepad++作为示例,演示了如何在notepad++中植入后门,特别是在高权限控制的环境中,如办公域和运维机,这些地方的安全性管理尤为关键。

课程提到了在第一季中,通过重新编译notepad++来植入目标源码后门的方法。而在第六季中,作者介绍了无目标源码的notepad++ backdoor构造,这意味着即使没有原始源码,攻击者也能在程序中隐蔽地插入后门。课程提醒,所有的演示都是在没有对抗安全软件的环境中进行,且不符合实际攻防战的要求,仅用于思路展示。

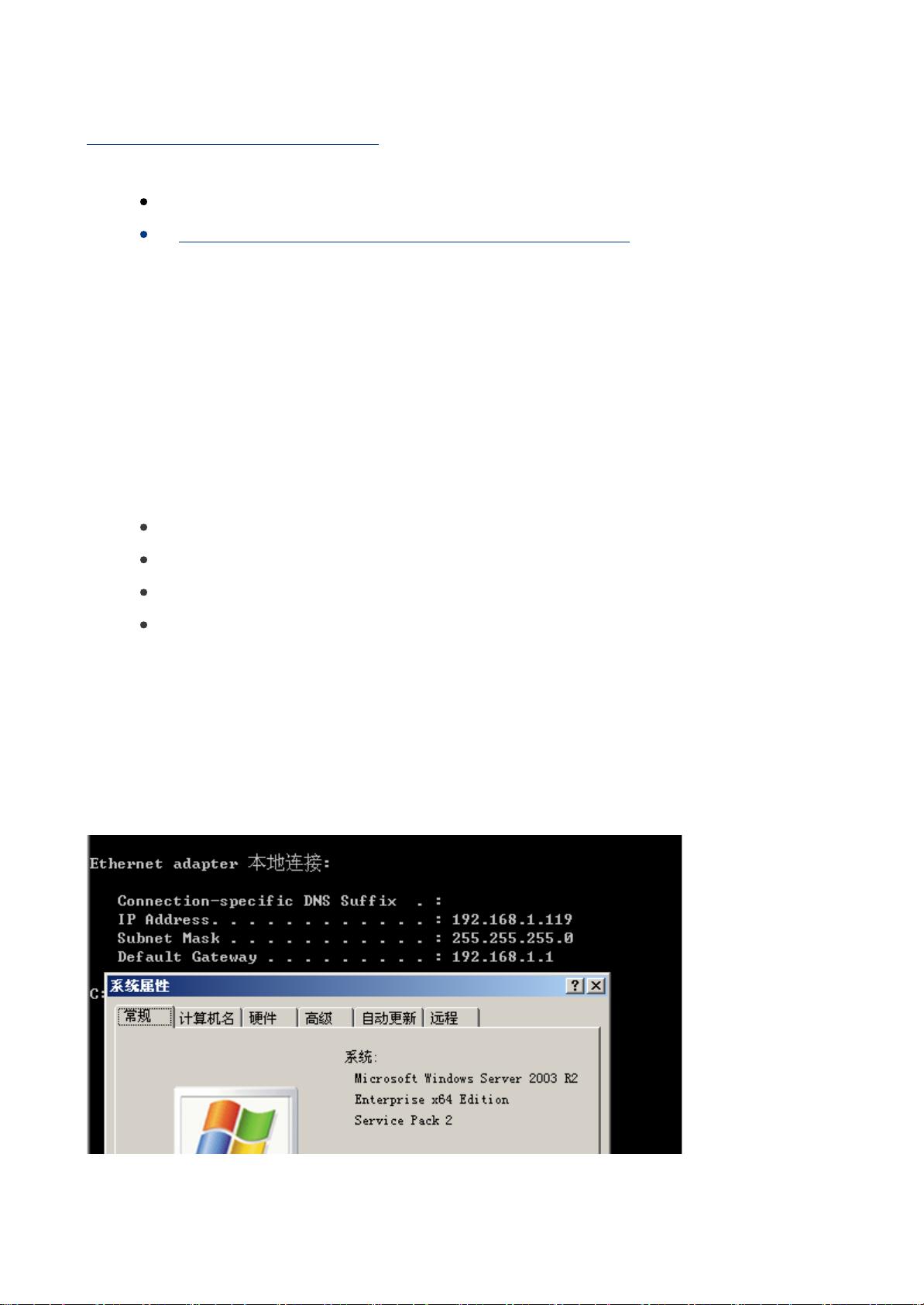

实验环境包括Windows 2003和Windows 7系统,以及notepad++ 7.6.1版本和Visual Studio 2017。在植入后门后,notepad++会提示加载DLL插件,再次打开notepad++时,会触发payload执行。课程还指出,由于某些版本的notepad++存在官方bug,可能导致反病毒软件报毒,例如notepad++ v7.6版本。

在实际操作中,利用notepad++的证书,攻击者可以设计在目标用户启动编辑器时执行特定任务,如发送密码到指定邮箱或触发其他第三方后门。课程强调了后门设计中的“多链”调用和shellcode的分离免杀技术,这些策略能增加防御者检测和追踪攻击的难度,延长攻击者行动的隐蔽时间。

此外,课程还提及了上一季关于mimikatz的分离免杀技巧,这与本季的主题相呼应,强调了攻击技术的迭代和知识的串联。虽然这个示例的后门未做免杀处理,但课程的实际意义在于启发读者思考如何在实战中实现更为复杂和难以检测的渗透攻击。

2022-08-03 上传

2022-08-03 上传

2022-08-03 上传

2023-05-26 上传

2023-06-02 上传

2023-05-10 上传

2024-10-11 上传

2023-05-24 上传

2023-07-04 上传

奔跑的楠子

- 粉丝: 33

- 资源: 299

最新资源

- settings-manager:Laravel软件包,为设置管理器提供类型转换

- en.X-CUBE-MCSDK_5.4.7_v5.4.7.zip

- GitLab MergeButton Control-crx插件

- 操作系统仿真器:操作系统-WPI-CS502

- mirador:米尔·阿·多尔。 。 ˈmirədôr。 。 。 。 。 。 。 。 。 。 名词。 。 附在建筑物上并提供广阔视野的塔楼或塔楼

- Quiz

- Matlab程序设计与应用(第3版,刘卫国著)课后习题与实验-参考答案.zip

- lumen-restful-api:为KODOTI平台的流明课程创建的API

- IMPACT_S:集成的多程序平台分析和组合选择测试-开源

- Sangkil Screensharing-crx插件

- 啤酒

- WaterdogHelper:一个PocketMine-MP插件,允许控制Waterdog Proxy

- browse-contacts-react

- mybuild:[WIP]构建用于模块化应用程序的自动化工具

- 操作系统:操作系统调度算法

- Perldoc.jp 翻訳通知-crx插件