Python差分密码分析实现及密钥恢复

需积分: 0 148 浏览量

更新于2024-08-29

2

收藏 345KB PDF 举报

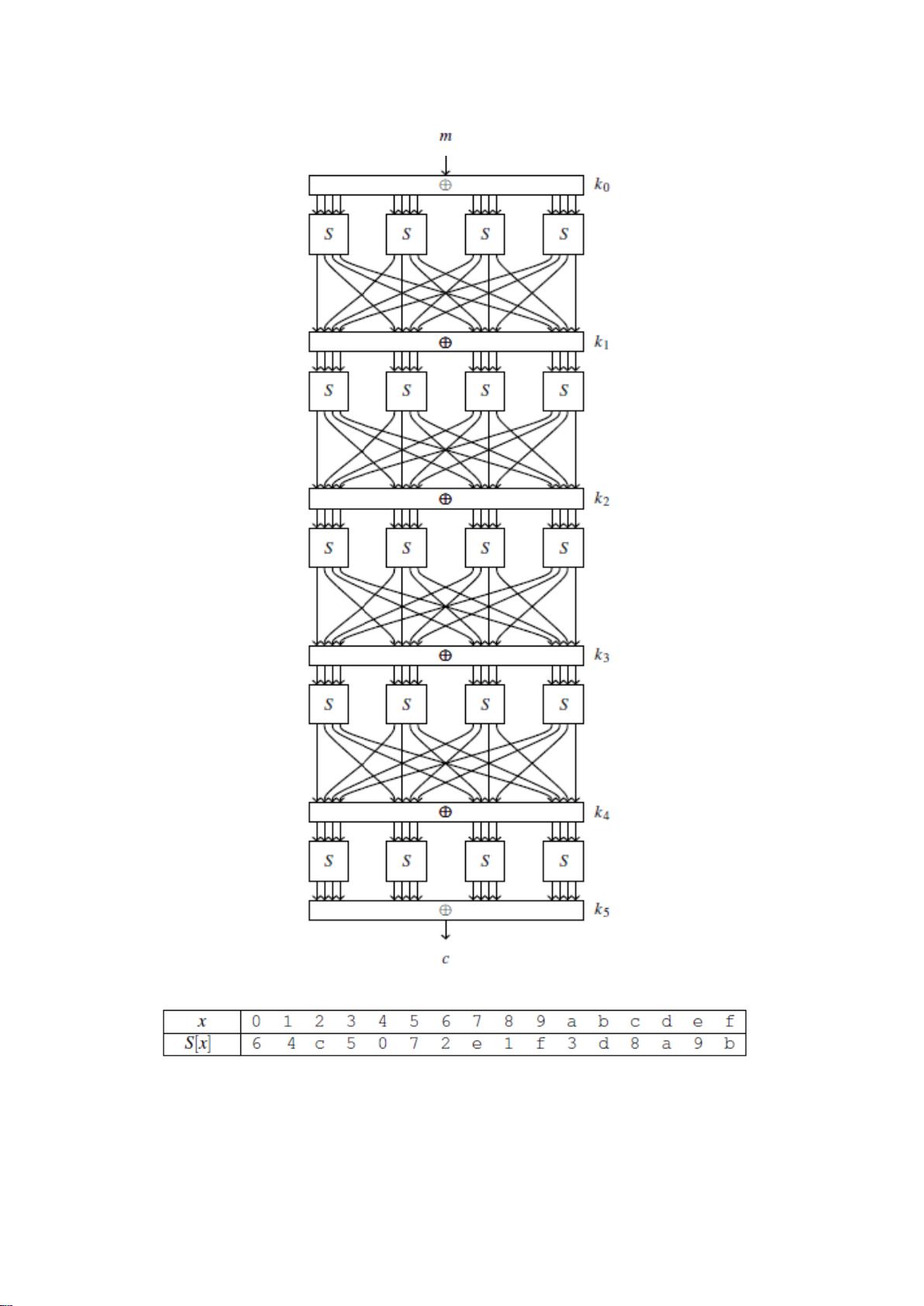

"该资源是关于使用Python实现差分密码分析的代码示例。通过Python代码,演示了如何对一种5轮加密算法进行差分攻击,以恢复部分密钥。核心在于选择高概率的差分特征,如(0020)到(0020)的转移,此差分在P置换后保持不变,具有较高的出现概率。"

在密码学中,差分密码分析是一种攻击对称加密算法的技术,它依赖于输入数据的小差异如何影响输出数据的差异。此资源中的Python代码具体实现了一个差分攻击的过程,主要涉及以下几个关键知识点:

1. **差分分析基础**:差分分析的核心是寻找输入与输出之间的特定差异模式,这些模式可能揭示加密算法的内部工作原理。在本例子中,找到了一个特定的差分特征,即输入明文的二进制表示中0020位模式在加密过程中保持不变。

2. **P置换**:P置换是DES(数据加密标准)中的一种操作,用于打乱密文的位顺序。在这个案例中,(0020)经过P置换仍为(0020),这使得这个差分特征特别适合用于分析。

3. **选择差分特征**:在5轮的加密算法中,选择了差分特征(0020) -> (0020) -> (0020) -> (0020) -> (0020) -> (0020),因为它在每轮之后都保持不变,且有较高的出现概率6/16,这使得它成为攻击的理想选择。

4. **恢复密钥**:利用选定的差分特征,攻击者可以尝试恢复加密算法的子密钥。在这个示例中,目标是确定5轮加密算法的第5个子密钥的第9到12位。

5. **Python实现**:代码实现了随机选择一组密钥并使用它们来加密100组具有差分特征(0020)的数据对。通过对大量数据进行分析,可以统计差分特征出现的频率,进一步推测和恢复子密钥。

6. **攻击过程**:攻击步骤可能包括以下几步:(a) 创建并应用差分特征;(b) 用随机密钥加密带有差分特征的明文;(c) 分析输出差异以找到模式;(d) 使用找到的模式来缩小可能的子密钥范围;(e) 重复过程以增加恢复密钥的准确性。

通过这样的Python实现,学习者可以理解差分密码分析的基本原理,并能够实际操作,以加深对这种密码分析技术的理解。同时,这也是对加密算法安全性评估的一种有效方法,可以帮助设计更安全的密码系统。

171 浏览量

2024-01-02 上传

2023-12-01 上传

2023-05-22 上传

1022 浏览量

2021-02-21 上传

国科大网安二班

- 粉丝: 409

最新资源

- PowerDesigner入门指南:创建数据库逻辑模型详解

- 仓库库存管理软件开发与应用

- ARM嵌入式系统开发指南:从入门到精通

- C++编程提升效率:数据抽象与库的重要性

- Java与UML深度结合:建模实战与理论解析

- Hibernate中文开发指南

- ASP.NET技术实现的Web毕业设计管理系统

- JasperReports与IReport初学者教程

- ASP驱动的网上购物系统设计与问题探讨

- 逆向C++:从手工到自动化分析的关键步骤

- ASP连接ACCESS数据库示例代码

- 利用Struts框架构建高效Web应用:深入探讨与实战指南

- DWR中文教程:从入门到精通

- Perl正则表达式入门教程

- 理解SDP协议:核心概念与格式解析

- COM组件:从起源到应用探索