CSRF攻击:Web安全防护关键

21 浏览量

更新于2024-08-28

收藏 253KB PDF 举报

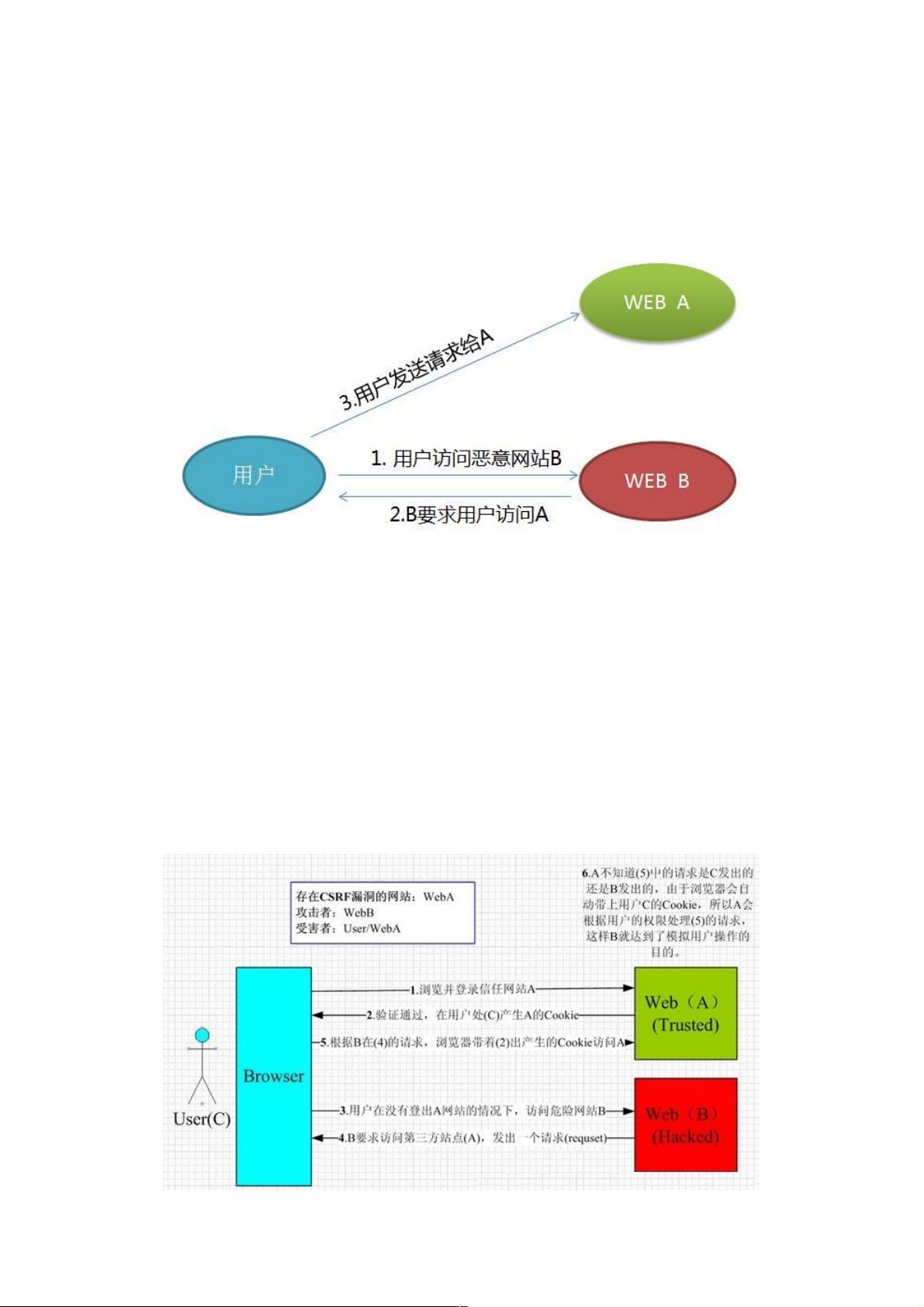

CSRF攻击与防御是Web安全领域至关重要的防线,它涉及到一种名为跨站请求伪造(Cross-Site Request Forgery,简称CSRF或XSRF)的恶意利用手段。CSRF攻击通过欺骗用户在不知情的情况下,利用他们已经登录的网站(例如WebA)的会话信息,执行非授权的操作,从而实现攻击者的恶意目的。

攻击流程通常包括以下步骤:

1. 用户C首先访问受信任的网站A,进行登录操作,验证身份后,网站A会生成一个Cookie并将其存储在用户的浏览器中,表示用户已登录。

2. 用户保持网站A的会话打开,同时在另一个窗口或标签页中访问潜在恶意的网站B。

3. 网站B利用用户已登录的会话信息,发送包含伪造请求的恶意脚本给用户,请求用户无意识地在网站A上执行某些操作。

4. 用户的浏览器接收到这个请求时,由于Cookie的存在,会自动携带这些信息去网站A执行请求,即使这并非用户本人主动发起的行为。

CSRF的危害性不容忽视,攻击者可以借此执行诸如转账、发布不当内容、修改数据等行为,严重时可能导致用户隐私泄露、系统崩溃或服务瘫痪。例如,历史上,仅通过CSS背景漏洞,攻击者Samy就能够在短时间内使大量用户遭受感染,尽管其蠕虫的影响相对较小,但展示了这类攻击的潜在破坏力。

为了防止CSRF,网站开发者需要采取一系列措施,如:

- 使用CSRF令牌:在每次敏感操作前,服务器生成一个随机token,并在页面上隐藏,用户提交表单时需提供这个token,确保请求来源的真实性。

- 前后端分离:尽可能减少前端代码的权限,后端只处理来自可信来源的请求。

- 验证用户来源:在服务器端检查请求的来源,确保请求来自已登录的用户,并且是预期的页面。

- 强制用户注销:当用户离开网站或结束会话时,强制清除相关cookie,降低攻击风险。

理解和防御CSRF是保障网站安全的第一步,每个Web开发人员和安全专家都需要对此有深入的认识,以确保用户数据的安全和网站的稳定运行。

2021-02-25 上传

2023-01-07 上传

2021-12-27 上传

2023-06-08 上传

2024-11-05 上传

2024-11-08 上传

2024-11-08 上传

2023-06-11 上传

2024-11-05 上传

weixin_38628362

- 粉丝: 6

- 资源: 897

最新资源

- EnderalVREssentials

- wNjsCppBasic:编写本地NodeJs模块的工具集合

- code

- QuickCategory-for-Outlook

- 4-求职简历-word-文件-简历模版免费分享-应届生-高颜值简历模版-个人简历模版-简约大气-大学生在校生-求职-实习

- WxTools (Weather Data Tools):该软件包收集并显示Oregon Scientific的天气数据。-开源

- qianlizhixing12.github.io

- yzt4ios:易掌通ios版仓库

- MySQL学习基础SQL练习记录.zip

- storage

- Memory-Game:GWG-记忆游戏

- hyve-backend:简单的学习平台(带有REST API的Django后端)

- 贝加莱学习资料,入门和精通

- 捕鱼达人Java课程实践项目.zip

- tvk-poc:TVK POC资产和指南

- evaluating:PHP代码根据表格填写技能评估报告