黑客攻击流程详解:端口扫描至权限窃取

需积分: 12 78 浏览量

更新于2024-08-01

收藏 1.13MB PPT 举报

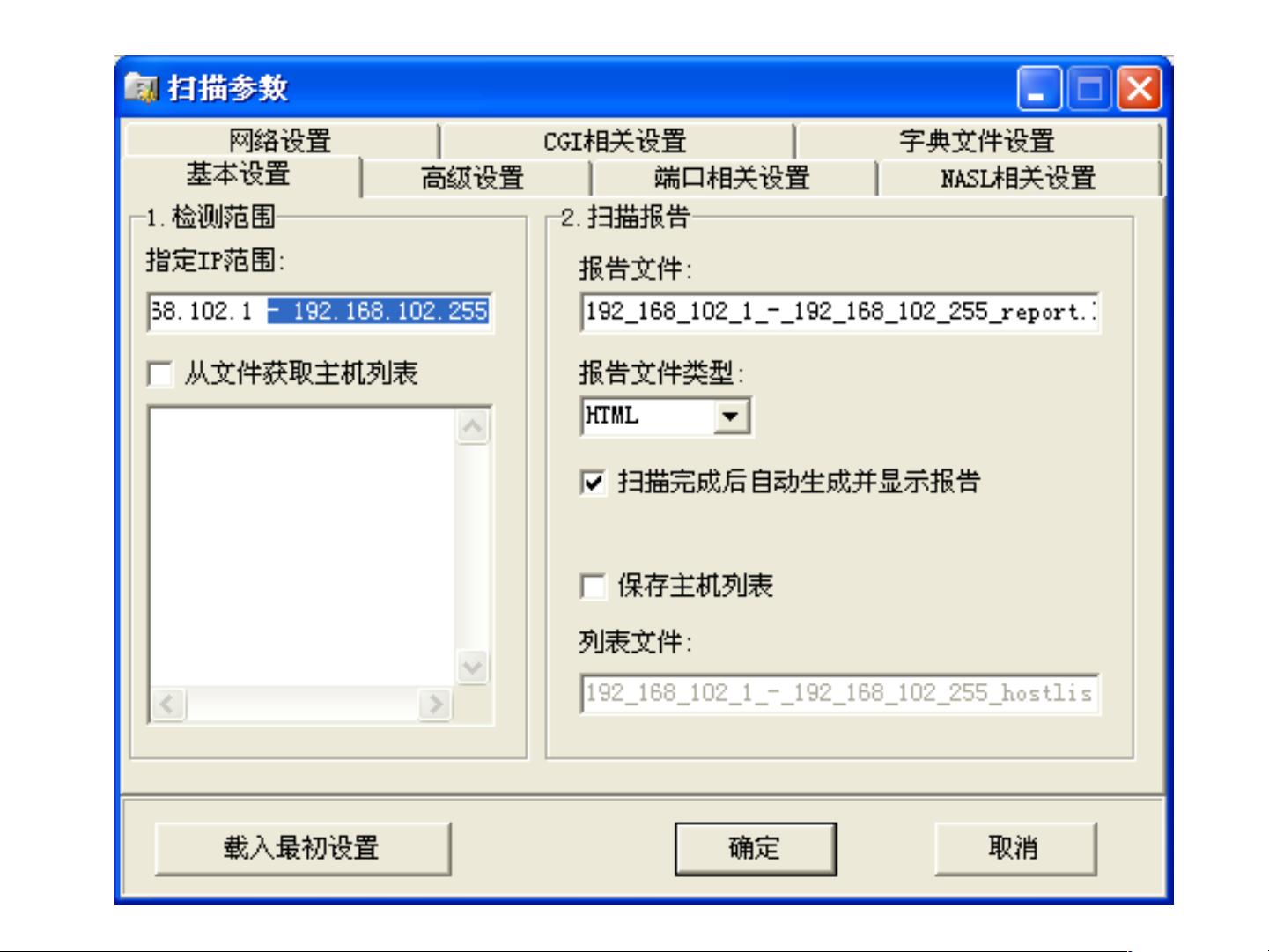

"本PPT演示主要深入探讨了黑客攻击行为的分析,从黑客攻击的一般流程出发,详细剖析了其手段和技术。首先,黑客攻击的典型过程包括端口扫描,如HTTP、FTP、TELNET和SMTP等服务,通过这些方式识别系统的开放端口,为后续的入侵创造可能的入口。黑客可能会尝试口令暴力攻击,例如尝试使用弱密码组合如'john123'来获取账户权限。

在成功进入系统后,黑客的目标通常是获取普通用户的权限,以便进一步渗透。他们会利用系统中的漏洞,比如通过CGI(Common Gateway Interface)发送特殊命令,引发缓冲区溢出攻击,或者通过猜测已知用户的口令找到弱点。这一步骤中,漏洞扫描器作为重要的工具被提及,用于发现系统中存在的安全漏洞。

黑客还会利用IPC$(Internet Process Connection)这一资源进行攻击,这是一种共享的命名管道机制,原本设计用于进程间安全通信,但如果不慎开启,会被滥用成为远程控制的途径。NT/2000的IPC$功能由于默认设置问题,增加了系统的安全隐患。

在实际的会话过程中,Windows NT4.0采用挑战响应协议,通过一系列加密操作来验证身份,确保只有授权用户才能建立安全隧道。黑客可能会通过模仿这一过程来欺骗系统,但如果口令验证失败,他们的入侵就会被阻止。

此外,黑客在完成攻击后,会采取措施隐藏自己的踪迹,如擦除入侵痕迹,以及安装后门以保持对系统的长期控制。他们可能还会创建新的账号,以便于进一步活动。获取超级用户权限后,黑客能够攻击其他主机,窃取或修改敏感信息,甚至从事非法活动。

总结来说,这堂PPT演示深入浅出地揭示了黑客攻击的复杂性和技术细节,对于理解和防御网络安全至关重要。通过学习这些内容,企业和个人用户可以提高对潜在威胁的认识,并采取相应的预防措施来保护自己的网络系统。"

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-05-12 上传

2021-05-05 上传

2022-01-03 上传

2013-01-22 上传

2023-01-27 上传

2021-01-31 上传

jk517

- 粉丝: 28

- 资源: 16

最新资源

- MongoDB-test-project

- Accuinsight-1.0.22-py2.py3-none-any.whl.zip

- AppBots:IIT2019053,IIT2019039,IIT2019059,IIT2019060

- 电动机星三角启动程序.rar

- PGA 排行榜抓取器:从 PGA 官方网站上的当前排行榜中抓取玩家分数-matlab开发

- 曼达

- Ignite-Trilha-ReactJS:培训期间开发的讲义和项目,重点是Rocketseat的ReactJS

- goormExploration:goormIDE的探索可用性,带宽,速度,可用工具或发行版等

- Mergely:在线合并和差异文档

- clase1_NT2

- 笔记本销售网站的ASP毕业设计(源代码+论文).zip

- 反向传播教程 - 神经网络的训练算法:关于反向传播算法的西班牙语教程。 仅用于学术和教育用途。-matlab开发

- React初始项目

- CanturkFramework:开发了完整的.Net框架结构,其中使用了许多用于OOP的技术

- 基于网络环境的库存管理系统的asp毕业设计(源代码+论文).zip

- zb-php:ZB API像官方文档界面一样,支持任意扩展