内网渗透测试:信息收集与分析策略

需积分: 0 76 浏览量

更新于2024-06-30

收藏 1.6MB PDF 举报

"第2章 内网信息的收集(上)1"

在网络安全的领域中,内网信息的收集是渗透测试的关键环节,尤其在面对复杂多样的内网环境时,如存在Bit9、惠普ARCsight、Mandiant等各类安全防护软件。这些设备和软件的存在使得内网信息的收集变得更加重要且具有挑战性,因为它们能够洞察内网的网络拓扑和结构,帮助找出潜在的安全弱点。信息收集的全面性和精确度直接影响着渗透测试的成功与否。

2.1内网信息收集概述

在内网渗透测试中,渗透测试人员如同置身于一个未知的“黑暗森林”,首要任务是对当前网络环境进行三方面的判断:

1. 我是谁? - 确定已控制的机器的角色,例如Web服务器、开发测试服务器、文件服务器、DNS服务器等。这可以通过分析主机名、文件内容、网络连接等信息来实现。

2. 这是哪? - 分析和理解当前机器所处的网络拓扑结构,收集并整理数据以构建内网的整体拓扑图,为后续的渗透测试提供方向。

3. 我在哪? - 确定机器在网络拓扑中的位置,如DMZ区、办公网、核心DB等,虽然这些区域可能并不严格划分,但有助于理解网络环境的安全级别。

2.2收集本机信息

无论是外网还是内网,信息收集始终是首要步骤。一旦渗透测试人员掌控了一台机器,他们需要获取以下关键信息:

1. 系统和权限 - 了解机器的操作系统类型和用户权限。

2. IP地址段 - 掌握内网的IP分配范围。

3. 软件和杀毒 - 查看安装的软件和杀毒软件类型。

4. 网络连接 - 识别机器的上网方式和网络连接状态。

5. 共享和会话 - 检查共享资源和当前活动会话。

6. 域信息 - 如果机器属于域环境,收集关于域的操作系统版本、软件、补丁和用户命名规则等。

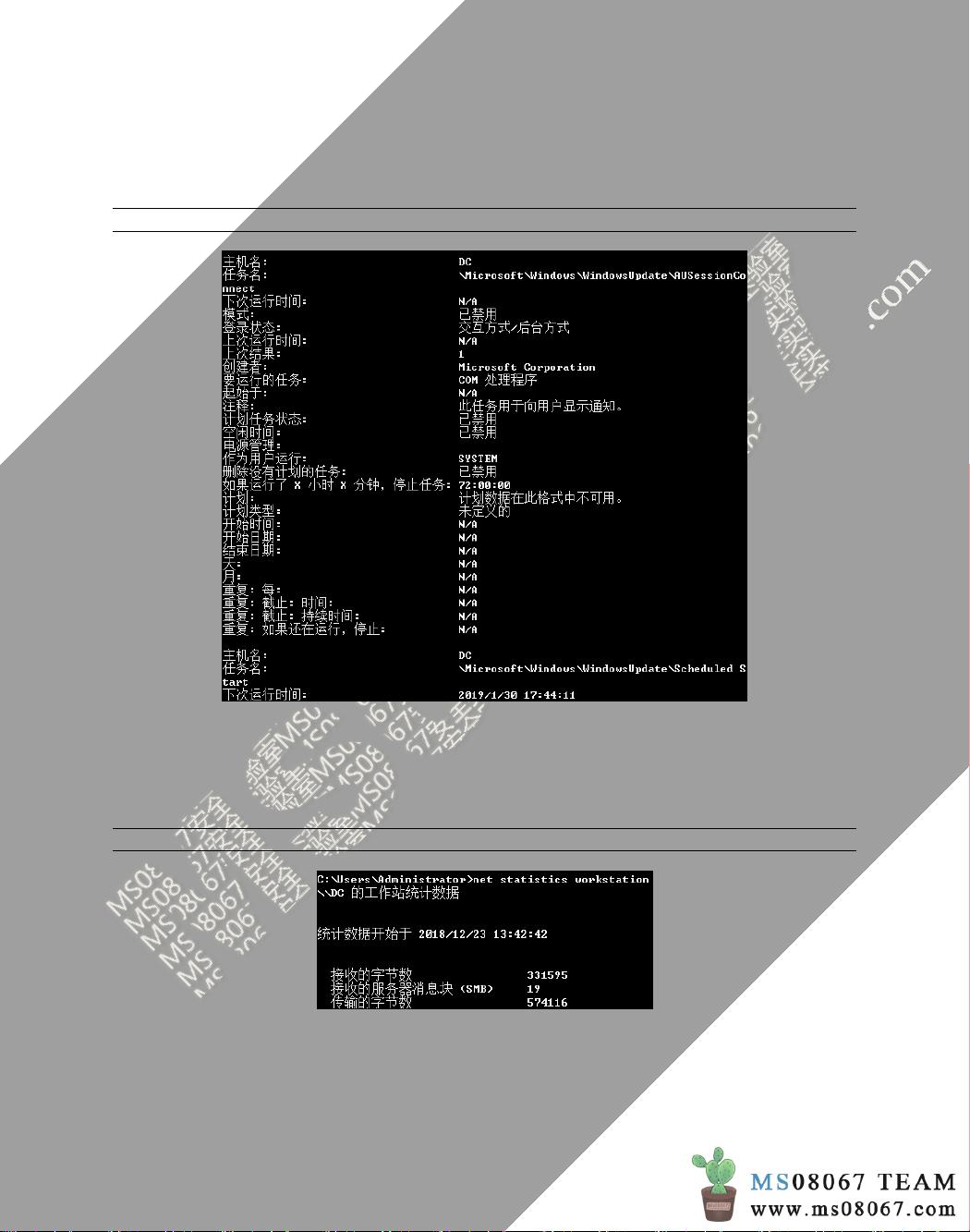

2.2.1手动收集信息

手动收集信息是初步了解目标机器的关键手段,包括执行命令获取网络配置信息、检查系统和软件版本、扫描开放端口、查找服务和补丁更新情况,以及分析网络连接和共享设置。例如,通过运行特定命令可以获取机器的网络配置,如是否在内网、内网段、域信息、网关和DNS服务器IP等。

这些信息的收集不仅有助于渗透测试者定位目标,还能够为制定攻击策略和绕过防护措施提供依据。因此,内网信息的收集是一项基础但至关重要的工作,它为后续的渗透测试步骤奠定了坚实的基础。

2022-08-04 上传

2022-08-03 上传

2022-08-04 上传

点击了解资源详情

点击了解资源详情

2024-11-29 上传

点击了解资源详情

点击了解资源详情

章满莫

- 粉丝: 35

- 资源: 316

最新资源

- StringImpl:带有C ++的字符串类impl

- apm32f407 单片机 u盘 rtthread 例程

- Project Cleaner-开源

- svn代码查看工具及团队合作

- 电工技术手册(软件版).zip

- html-css-spotifyweb

- ImageS3Android:一个Android SDK,可帮助集成ImageS3(图像调整大小并托管开源服务)

- client-treender

- PHP Newswriter 2005-开源

- treslek-vote:一个 treslek 插件,提供轮询频道的命令

- ptaska.github.io:个人网站

- windows下jak1.8安装及教程.zip

- 07.亚马逊广告整体知识整理.png.zip

- communal-property-registry

- Javadoc Taglets-开源

- SwitchButton:一个不带图片的简单开关按钮