SQL注入攻击详解与防范

需积分: 0 170 浏览量

更新于2024-08-03

收藏 1.01MB DOCX 举报

"SQL注入是一种常见的网络安全漏洞,主要发生在web应用程序中,由于未能有效过滤和验证用户输入的数据,导致这些数据可以直接作为SQL查询的一部分执行,从而可能篡改、泄露或破坏数据库中的信息。"

SQL注入攻击的基本流程包括以下几个步骤:

1. **识别注入点**:通过观察应用程序对用户输入的响应,尝试输入特殊字符如单引号(')或者测试语句如`1 and 1=1`、`1 and 1=2`等,来判断是否存在SQL注入漏洞。工具如sqlmap可以帮助自动化这个过程。

2. **判断注入类型**:布尔型注入是最常见的一种,通过观察是否因为错误信息暴露而导致页面显示异常,如输入`'`引发`You have an error in your SQL syntax`错误。还可以使用`1' or '1'='1`与`1' or '1'='2`这样的语句来确认布尔型注入,并尝试获取数据。

3. **无回显情况下的检测**:如果页面没有直接的回显,可以使用`sleep()`函数来检测注入点,如`1' union select sleep(5) -- #`。如果页面响应时间显著增加,说明存在注入。

4. **字段数判断**:通过`ORDER BY`语句来确定表中的字段数,例如`SELECT * FROM users ORDER BY 2`,如果第二列不存在,系统会报错,从而可以推断字段数量。

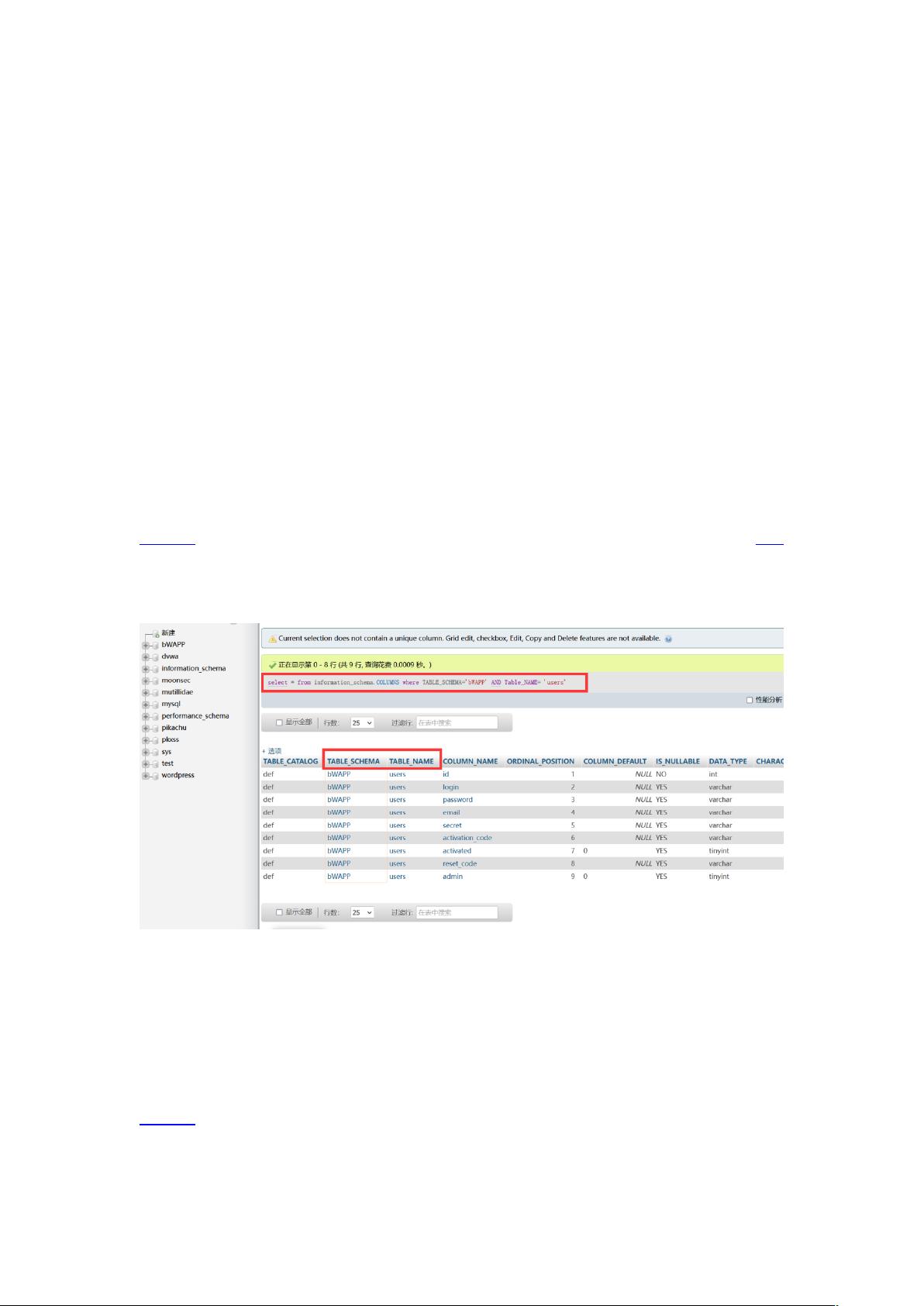

5. **数据抽取**:一旦确定了注入点和类型,就可以构造特定的SQL语句来获取、修改或删除数据库中的数据。例如,布尔盲注可以通过`1' union select column_name from information_schema.columns where table_schema = 'database_name' and table_name = 'table_name' -- #`这样的语句来逐个获取列名。

6. **权限提升**:在某些情况下,攻击者可能能够通过SQL注入获取更高的数据库权限,甚至控制整个数据库服务器。

7. **防护措施**:防止SQL注入的最佳实践包括使用预编译的SQL语句(如PHP的PDO或.NET的SqlCommand)、参数化查询、输入验证和过滤、最小权限原则以及限制错误信息的显示。

理解MySQL的相关知识对于SQL注入攻击至关重要,例如`information_schema`数据库包含了关于所有数据库、表和列的信息,可以用来枚举数据库结构。`COLUMNS`表包含库名、表名和字段名,`TABLES`表包含库名和表名,而`SCHEMATA`表则存储库名信息。

SQL注入是web安全的重要话题,开发者需要对用户输入进行严格的过滤和验证,以防止此类攻击的发生。同时,安全研究人员和渗透测试人员也需要熟悉这些技术,以便评估和修复系统中的漏洞。

2024-09-23 上传

2024-07-11 上传

2022-11-27 上传

2023-09-17 上传

2023-12-03 上传

2024-07-12 上传

2021-09-13 上传

悉达多的河流

- 粉丝: 0

- 资源: 1

最新资源

- 高清艺术文字图标资源,PNG和ICO格式免费下载

- mui框架HTML5应用界面组件使用示例教程

- Vue.js开发利器:chrome-vue-devtools插件解析

- 掌握ElectronBrowserJS:打造跨平台电子应用

- 前端导师教程:构建与部署社交证明页面

- Java多线程与线程安全在断点续传中的实现

- 免Root一键卸载安卓预装应用教程

- 易语言实现高级表格滚动条完美控制技巧

- 超声波测距尺的源码实现

- 数据可视化与交互:构建易用的数据界面

- 实现Discourse外聘回复自动标记的简易插件

- 链表的头插法与尾插法实现及长度计算

- Playwright与Typescript及Mocha集成:自动化UI测试实践指南

- 128x128像素线性工具图标下载集合

- 易语言安装包程序增强版:智能导入与重复库过滤

- 利用AJAX与Spotify API在Google地图中探索世界音乐排行榜