网络攻防实验:系统探查与安全评估

需积分: 10 123 浏览量

更新于2024-09-14

收藏 830KB PDF 举报

本次实验是关于网络攻防的初步探索,主要涉及系统探查,使用了网络扫描工具如nmap和网络数据包分析工具wireshark。实验目标是通过扫描和分析来评估目标系统的安全性。

实验的核心在于理解并运用网络扫描和数据包分析技术。网络扫描工具nmap被用来探测目标系统开放的端口和服务,以此了解系统的网络暴露情况。nmap不仅可以发现在线的主机,还能识别主机提供的服务、操作系统类型以及可能存在的安全漏洞。在实验中,攻击机(IP: 10.0.0.36)对目标机(IP: 10.0.1.94)进行扫描,以收集关于目标系统的信息。

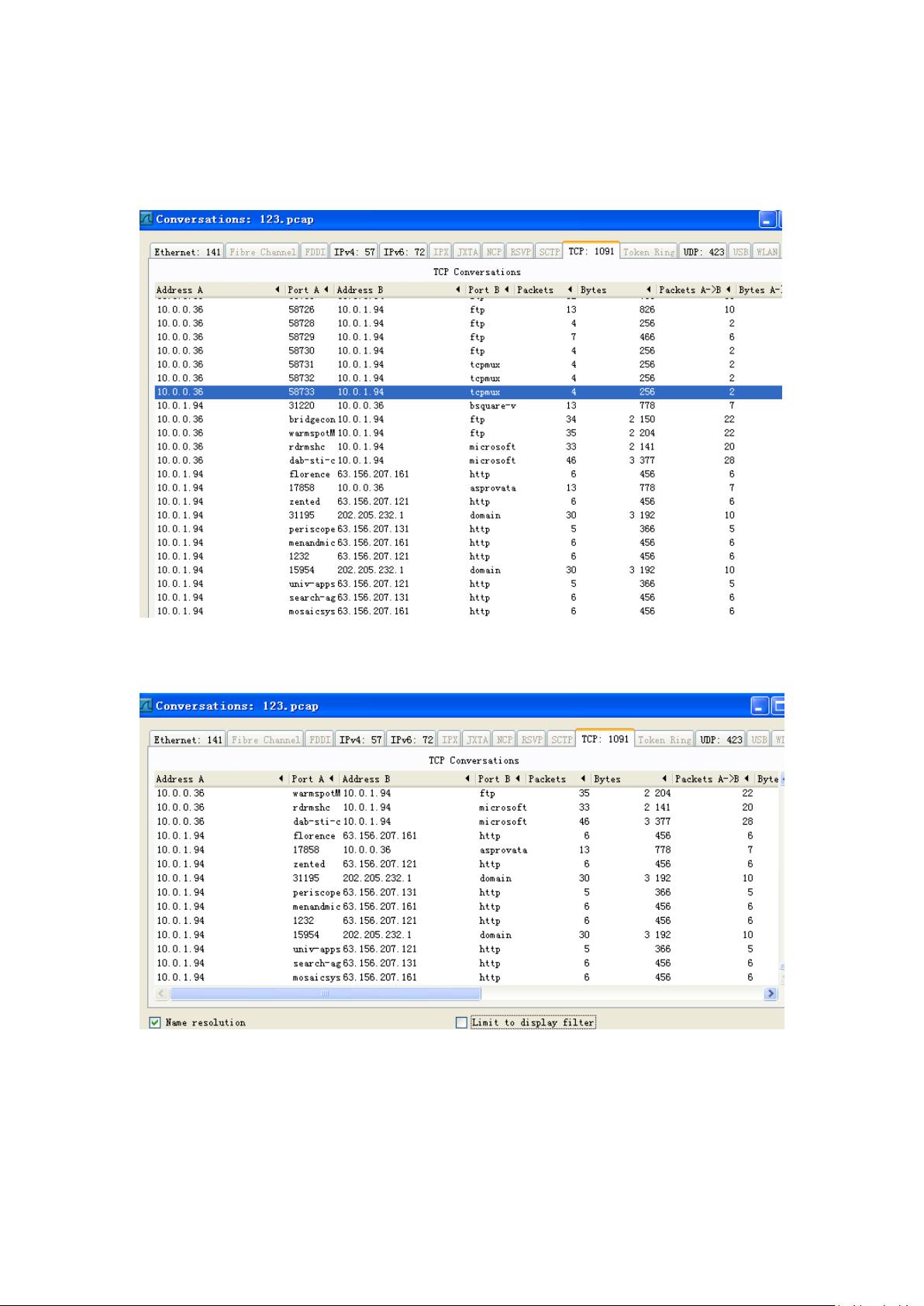

wireshark则用于监听和分析网络数据包,它可以帮助我们深入理解网络通信的细节。通过wireshark,可以查看以太网协议类型(如IP的Type为0X0800),IP首部中的协议字段(如TCP的标识为6),以及目的地端口(如HTTP服务的端口80)。这些信息对于理解网络通信的层次结构和目标系统的行为至关重要。

实验中,学生们需要对捕获的数据包进行筛选,关注攻击机(10.0.0.36)的报文,以分析主机(10.0.1.94)与攻击机之间的交互。他们还需要根据老师的指导,通过调整wireshark的显示过滤器(如“Nameresolution”和“Limittodisplayfilter”)来获取特定格式的端口信息,这有助于清晰地呈现端口及其对应的服务。

在协议分层的分析中,TCP和UDP的数据包头部包含IP头部的8个字节信息,这些字节通常包括源和目的的IP地址、协议类型、TTL(Time To Live)、以及TCP或UDP标志等。通过对这些字段的分析,可以了解数据包的传输路径、生存时间以及连接状态等关键信息。

实验的预期成果是学生能够熟练掌握网络扫描和数据包分析的基本技巧,能够分析扫描结果,理解网络通信协议的工作原理,并能基于这些信息评估系统的安全状况。这种实践性学习有助于提升学生的网络安全意识和防护能力。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-05-07 上传

2021-05-07 上传

2022-11-28 上传

2022-08-08 上传

CK19910101

- 粉丝: 0

- 资源: 3

最新资源

- Cpp-programmimg

- 风管局部阻力计算.zip

- @1 Quote Publisher-开源

- bash-hockey-puck::no_entry:不再维护。 见->

- je-analysis-1.5.3、lucene-core-2.4.1分词组件

- microservice-posts:Microservice em Typescript

- 响应式豪华汽车爱好者个人博客网站静态模板.zip

- java实现医院管理住院系统.rar

- mysql代码-FlightDB

- CASA分配

- @1 Event Publisher-开源

- PBL-Compiladores-2021.1-1

- theme-juice-functions:主题果汁助手功能库

- theme-aurora

- 实用五金计算软件.zip

- dockerfiles:dockerfile的集合