DC3靶机渗透实战:从信息收集到SQL注入漏洞利用

需积分: 10 182 浏览量

更新于2024-08-04

1

收藏 4.54MB DOCX 举报

在本篇关于DC3靶机渗透测试的练习中,我们深入了解了网络安全领域的一项实战操作。DC-3靶机,一个常见的网络安全模拟环境,被用于提升渗透测试人员的技术能力和防御意识。这个靶机提供了一个真实的漏洞场景,供学习者进行安全评估和攻击防御演练。

首先,渗透测试的关键步骤是从信息收集开始。利用arp-scan工具,通过对网络中的存活主机进行快速扫描,我们确定了靶机的IP地址,即192.168.101.74。这是一种基本的网络探测手段,有助于定位目标系统的位置。

接下来,我们通过端口扫描来进一步了解系统的开放服务。masscan工具的高效扫描功能让我们快速找到了开放的80端口,这是Web服务器常见的监听端口。随后,使用nmap对80端口进行详细扫描,确认该端口运行的是Joomla框架,这是一个广泛使用的开源内容管理系统。

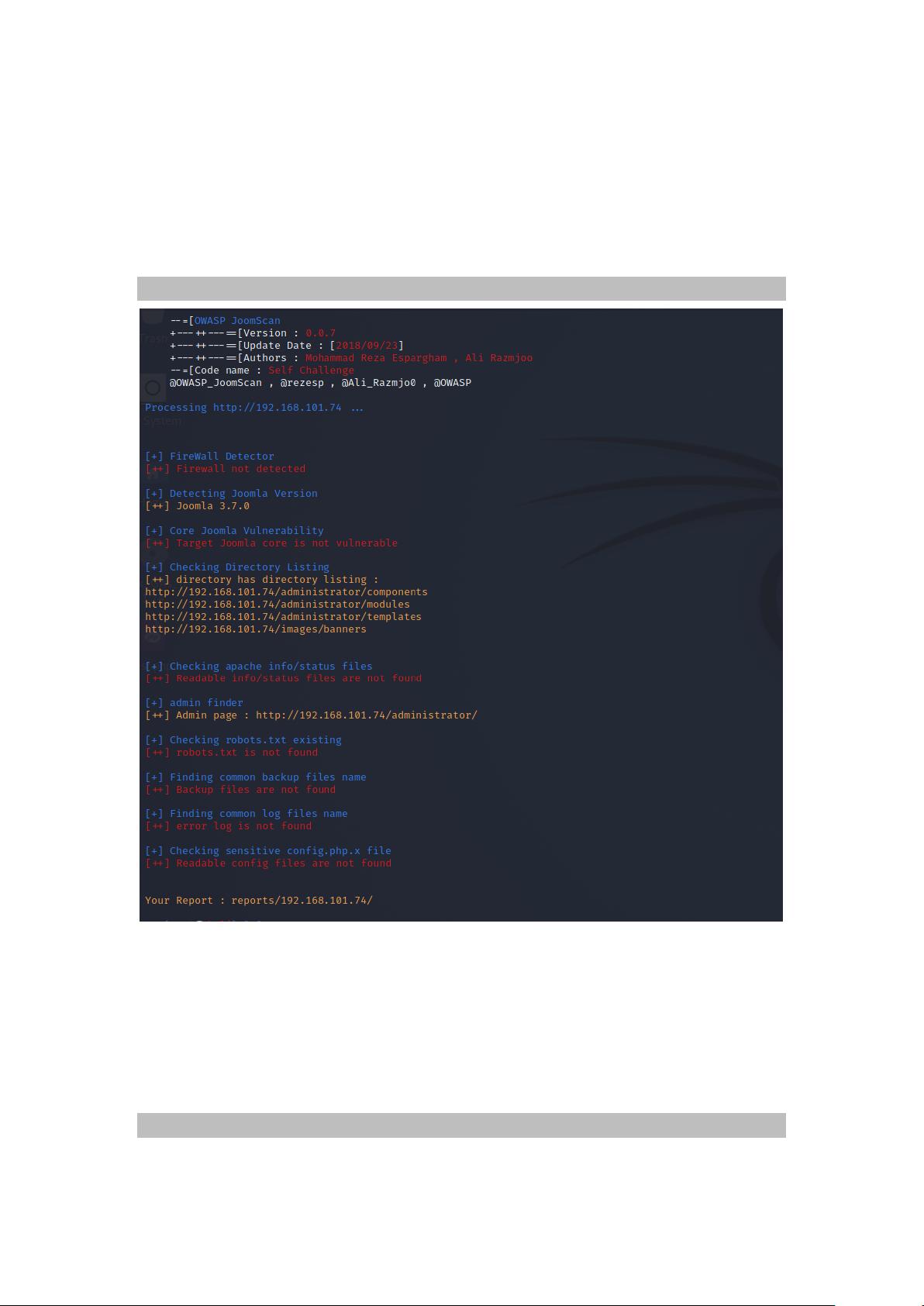

由于在Kali Linux上未预装joomscan,我们需要通过apt-get命令安装这个用于Joomla漏洞检测的工具。一旦安装完成,我们就可以执行joomscan来获取Joomla的具体版本,这里为3.7.0。这个版本号对于识别可能存在的漏洞至关重要。

在发现Joomla 3.7.0版本存在SQL Injection漏洞后,我们利用searchsploit命令和grep筛选出与之相关的exploit(漏洞利用程序)。42033.txt文件中的信息指示了一个特定的SQL注入点,我们可以使用sqlmap工具进行进一步攻击。值得注意的是,攻击过程中,攻击者会设置风险级别、代理随机性等参数以提高攻击的灵活性和安全性。

在实际操作中,我们将攻击URL中的localhost替换为目标IP192.168.101.74,以尝试获取数据库名。通过sqlmap,我们成功获取到了数据库名为“joomladb”。这标志着我们在渗透过程中已经深入到系统的核心层。

最后,继续使用sqlmap来寻找表名,这一步通常在获取数据库信息后进行,以探索数据库结构,为后续的数据泄露或数据操纵做准备。然而,这部分的具体步骤在这段摘录中并未提供,但可以想象,攻击者会根据已知的漏洞利用SQL注入,枚举数据库中的表,进一步获取敏感数据。

总结来说,这段练习详细展示了渗透测试中的关键环节,包括信息收集、端口扫描、漏洞识别和利用,以及数据库权限的逐步获取。它不仅帮助学习者熟悉渗透测试工具和技术,还强调了在实际环境中发现和利用漏洞时的安全意识和谨慎态度。在实际工作中,遵循道德规范,确保渗透测试的目的是提升防御能力而非破坏,是每个渗透测试人员必须坚守的原则。

1424 浏览量

192 浏览量

558 浏览量

192 浏览量

840 浏览量

727 浏览量

254 浏览量

2025-01-14 上传

見贤思齊

- 粉丝: 126

最新资源

- OctoPrint-TPLinkSmartplug插件的固件兼容性问题及解决方案

- Windows API系统托盘实例详解与交流指南

- Oracle EBS TRM技术参考手册解析

- 探索纯HTML5拓扑图编辑器源代码的无限可能

- ARKit实现裸手指空中绘画:Swift开发实战

- org.json JSONObject依赖的jar包及其版本号

- Bandicam 1.8.7.347:游戏录屏新选择,体积小音质佳

- MATLAB图像处理技术实现螺纹识别项目源代码

- 如何有效使用Window Installer Clean Up工具

- 聚合物Web组件简化D2L界面控制方法

- Tyra: 专为SEO优化的女性风格Gatsby启动器

- Windows NT 2000原生API参考手册下载

- 高效UDP日志传输:客户端与服务端代码实现

- 实现Android淡入淡出效果的欢迎界面教程

- uLog:嵌入式系统轻量级日志记录解决方案

- ARM裸奔环境下C库应用与Makefile实现指南