定位OEP:一步直达法与UPX/ASPACK壳

需积分: 0 186 浏览量

更新于2024-07-01

收藏 682KB PDF 举报

第32章-OEP寻踪1深入讲解了程序的Original Entry Point (OEP)定位方法在逆向工程和脱壳过程中的重要性。OEP是指程序的初始执行点,通常位于第一个可执行区段,但在某些复杂情况下可能不在。为了进行有效的脱壳,首先需要找到OEP,这是整个过程的关键。

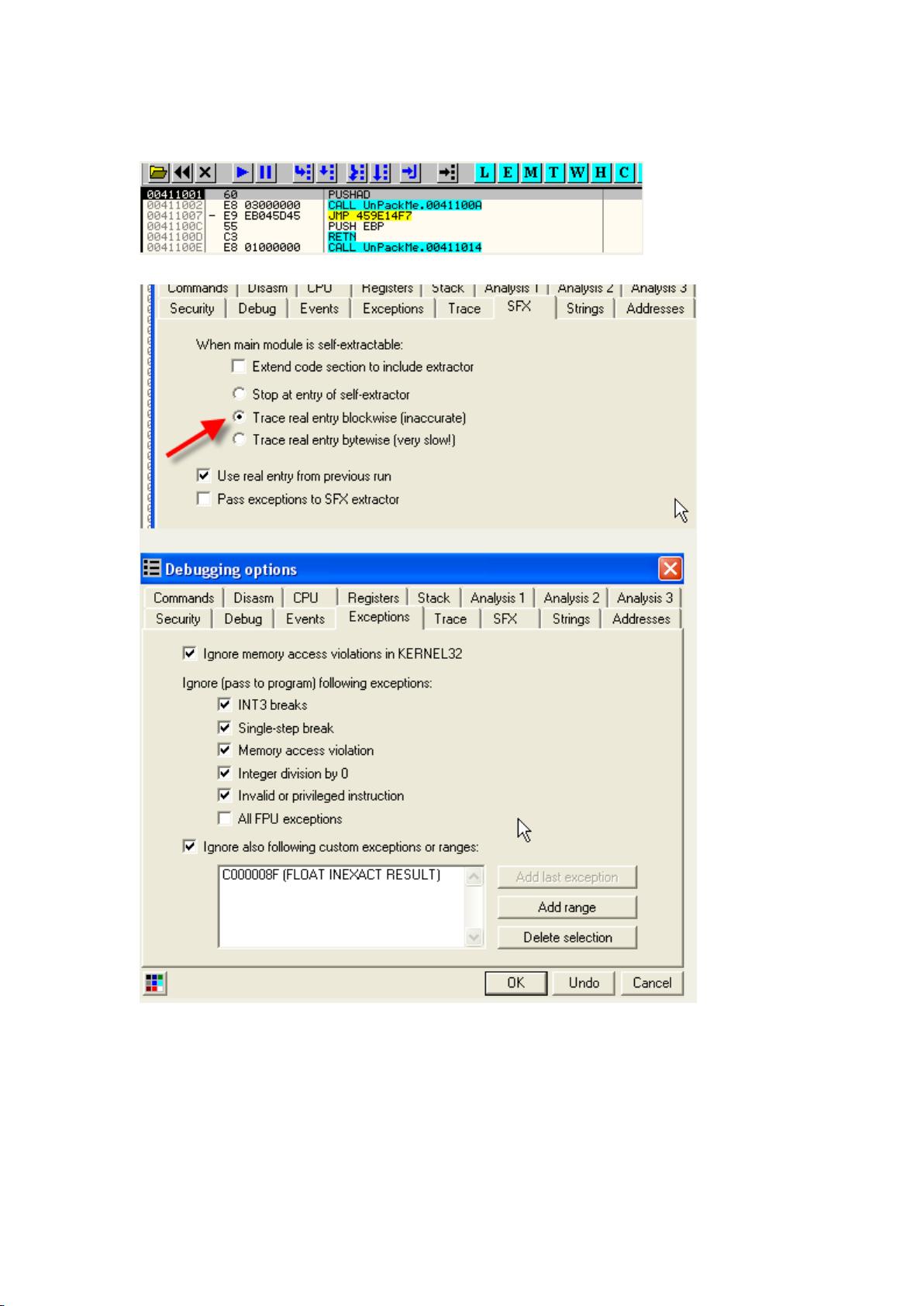

定位OEP的方法之一是利用一步直达法(searching for JMP or CALL instructions),这种方法主要针对如UPX和ASPACK这类简单的壳。通过查找JMP(0E9)或CALL(0E8)等长跳转指令,这些壳在解密原始代码后,通常会通过这类指令直接跳转到OEP。例如,在CrueHead的CrackMe案例中,通过OD(OllyDbg)工具搜索JMP指令,可以定位到真正指向OEP的跳跃。

然而,这种方法并不适用于所有壳,尤其是像AsProtect这样高级的壳,它会采用更复杂的保护机制来隐藏OEP。对于这种壳,需要寻找更精细的线索,如CALLEAX、CALLEBX或JMPEAX等指令,因为它们可能会将OEP的地址存储在寄存器中,通过调用或跳跃到相应寄存器来访问。

OllyDbg提供了搜索ALLCOMMANDS的功能,这使得逆向工程师能够方便地检测所有类型的指令,从而增加定位OEP的可能性。通过右键菜单选择此功能,可以在程序的内存空间中进行深度搜索,以发现潜在的OEP指示器。

定位OEP是一个细致且技术密集的过程,需要根据具体壳的特点灵活运用各种技巧和工具。理解并熟练掌握OEP定位方法对于反病毒、漏洞分析和软件逆向工程等领域至关重要。在实际操作中,可能还需要结合其他技术,如静态分析、动态监控和调试,才能确保准确地找到并处理OEP,以便进行后续的脱壳和程序分析工作。

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-02-16 上传

2022-08-03 上传

2022-08-03 上传

2021-05-13 上传

2021-03-10 上传

仙夜子

- 粉丝: 45

- 资源: 325

最新资源

- WordPress作为新闻管理面板的实现指南

- NPC_Generator:使用Ruby打造的游戏角色生成器

- MATLAB实现变邻域搜索算法源码解析

- 探索C++并行编程:使用INTEL TBB的项目实践

- 玫枫跟打器:网页版五笔打字工具,提升macOS打字效率

- 萨尔塔·阿萨尔·希塔斯:SATINDER项目解析

- 掌握变邻域搜索算法:MATLAB代码实践

- saaraansh: 简化法律文档,打破语言障碍的智能应用

- 探索牛角交友盲盒系统:PHP开源交友平台的新选择

- 探索Nullfactory-SSRSExtensions: 强化SQL Server报告服务

- Lotide:一套JavaScript实用工具库的深度解析

- 利用Aurelia 2脚手架搭建新项目的快速指南

- 变邻域搜索算法Matlab实现教程

- 实战指南:构建高效ES+Redis+MySQL架构解决方案

- GitHub Pages入门模板快速启动指南

- NeonClock遗产版:包名更迭与应用更新