Kubernetes Pod安全上下文详解

需积分: 6 156 浏览量

更新于2024-08-26

收藏 429KB PDF 举报

"4月15日-5 Pod生命周期管理.pdf"

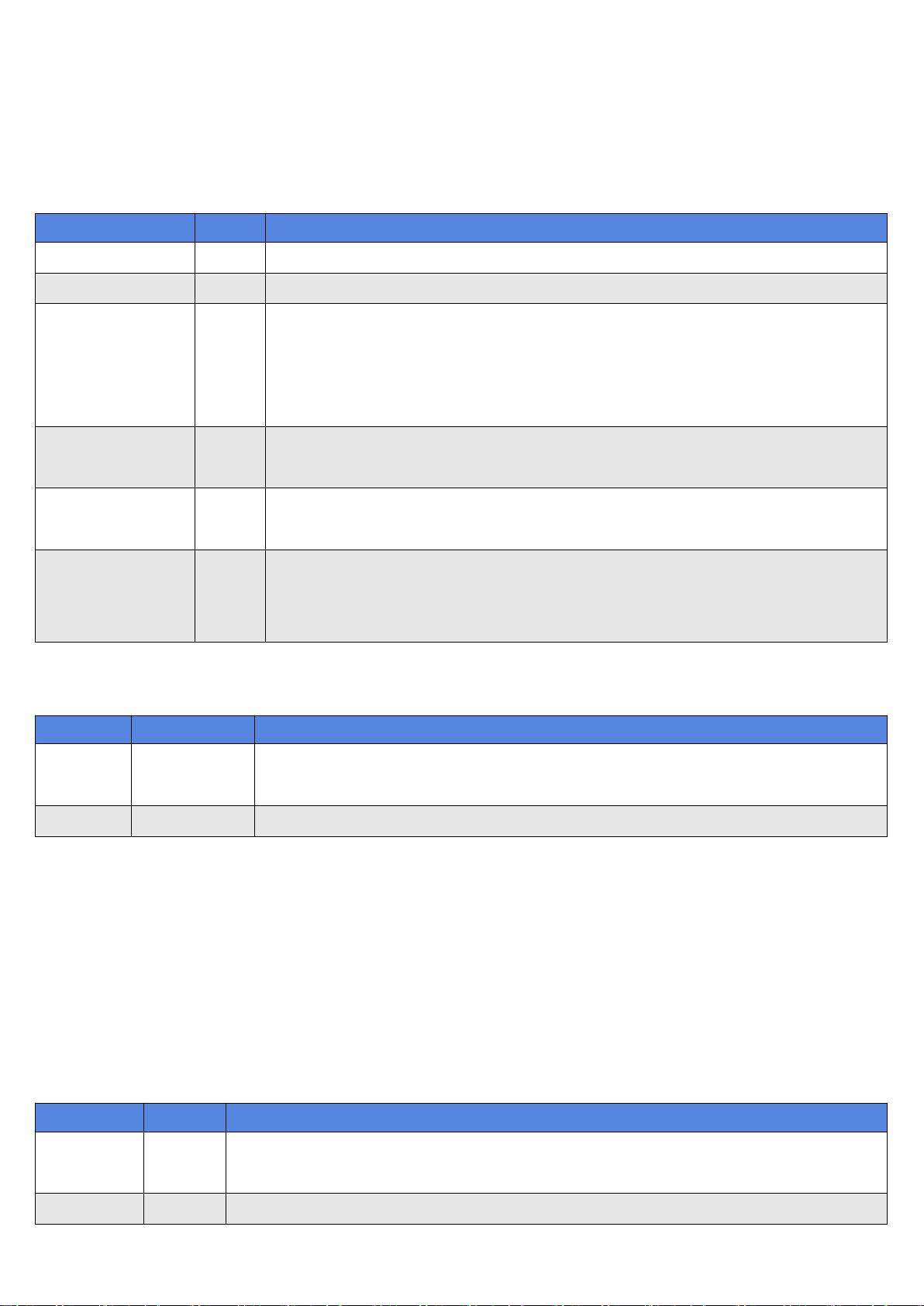

在Kubernetes(k8s)集群中,Pod是工作负载的基本单元,它包含了在一个逻辑单元中运行的一个或多个容器。Pod生命周期管理是Kubernetes核心功能之一,涉及到从创建到删除的整个过程。在Pod的定义中,`spec`部分包含了一系列配置选项,其中包括`securityContext`,它允许管理员对Pod和容器的安全属性进行细粒度控制。

`pod.spec.securityContext` 是针对整个Pod的安全上下文,它包含了一些适用于所有容器的默认安全设置。例如,`privileged`字段决定了容器是否以特权模式运行。特权模式的容器具有与主机相同的权限,这通常用于需要直接访问硬件或操作系统功能的场景,但也会带来较高的安全风险。默认情况下,`privileged`是关闭的。

`readOnlyRootFilesystem`字段则指定了根文件系统是否为只读。如果设置为`true`,容器的根文件系统将被锁定为只读,防止对文件系统的修改,增加安全性。默认情况下,这个选项也是关闭的。

`runAsNonRoot`字段强制容器以非root用户运行。如果设置为`true`,Kubernetes会检查容器镜像,确保它不会以root用户启动。这样可以降低容器内部进程滥用权限的风险。如果未设置或者设置为`false`,则不会进行这项检查。

`runAsUser`和`runAsGroup`允许管理员指定运行容器进程的用户ID(UID)和组ID(GID)。这可以进一步限制容器内的权限,确保它们不会以不必要的高权限运行。如果同时在`PodSecurityContext`和`container.securityContext`中设置了这些值,容器内的设置将覆盖Pod级别的设置。

`seLinuxOptions`允许设置特定的SELinux上下文,这是Linux内核的一项安全功能,用于实现强制访问控制。如果不指定,容器运行时会为每个容器分配一个随机的SELinux上下文。通过自定义这个上下文,管理员可以更精确地控制容器的访问权限。

除了以上所述,`securityContext`还可以包含其他安全相关的配置,比如`capabilities`(用于添加或删除容器的POSIX权限),`fsGroup`(用于设置附加的组所有权),以及`seccompProfile`(用于设置安全计算配置,限制系统调用)等。这些配置都为Kubernetes提供了强大的安全特性,帮助管理员在保持灵活性的同时,保护集群免受潜在的安全威胁。理解并合理利用`securityContext`,是保证Kubernetes环境中应用安全的关键步骤。

2190 浏览量

2271 浏览量

1684 浏览量

194 浏览量

2023-08-06 上传

213 浏览量

307 浏览量

2023-08-01 上传

longbz

- 粉丝: 0

最新资源

- PixelBuilder:小型Java绘图程序源码解析

- 深入理解JavaScript中的Map和Set ES模块特性

- 3D展厅模型设计:展示模型设计的新趋势

- 深入浅出嵌入式QT编程技术指南

- 提升浏览体验:冰王主题4K高清壁纸crx插件

- 探索C语言实战项目案例:源码网站推荐与项目源码分享

- si702stara项目分析及Jupyter Notebook应用

- C#开发者挑战:Xero发票处理解决方案

- Ruby开发中Elasticsearch的集成与应用

- 高清壁纸扩展:个性化新标签页体验

- PixeliumJava源码解析:Android多功能绘图应用实现

- 前端开发项目EKSAMEN:构建与部署流程详解

- WordPress智能next/prev按钮插件发布,全面兼容Classic和Gutenberg!

- 实现图片拖拽到指定位置的JavaScript方法

- C语言实战项目:录音机与赛车游戏源码解析

- TempleSignUp项目1的C#开发实践