利用WiPumpkin3伪造Wi-Fi接入点:安全与渗透教程

需积分: 0 152 浏览量

更新于2024-08-05

收藏 3.25MB PDF 举报

本文主要介绍了如何在Linux环境下,通过使用Wi-Fi Pumpkin3这款开源工具来创建伪造的接入点,进行网络安全演示或教学。首先,文章强调了合法使用这些技术的重要性,并提醒读者此类操作可能涉及法律风险。

步骤如下:

1. 安装Wi-Fi Pumpkin3: 在Kali Linux系统上,你需要先安装必要的开发库(libssl-dev, libffi-dev, build-essential),然后通过Git克隆Wi-Fi Pumpkin3的GitHub仓库。接着,进入目录并安装hostapd(用于创建AP)和python3-pyqt5(用于图形界面)。

```

sudo apt-get install libssl-dev libffi-dev build-essential

git clone https://github.com/P0cL4bs/wifipumpkin3.git

cd wifipumpkin3

sudo apt-get install hostapd python3-pyqt5

sudo python3 setup.py install

```

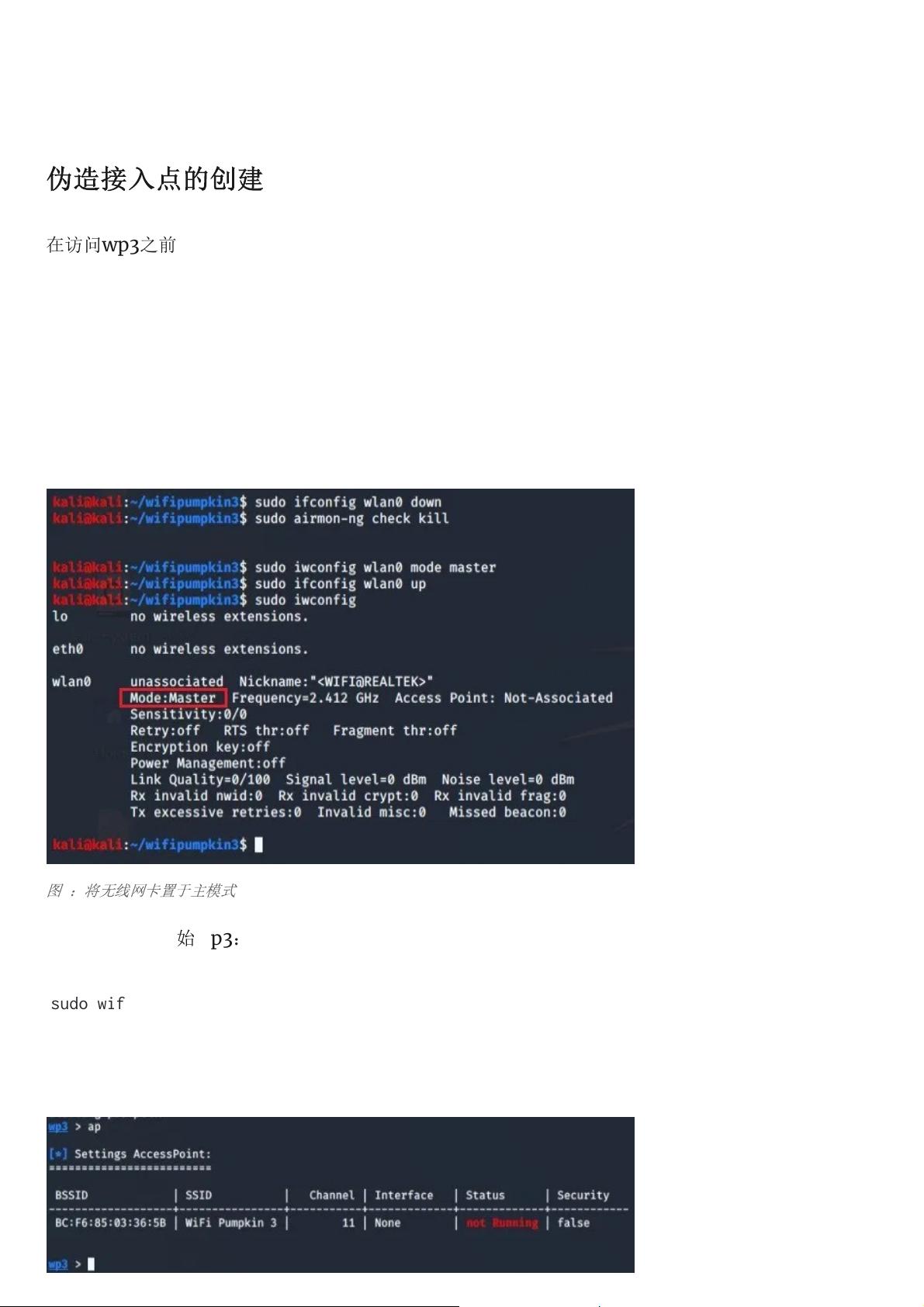

2. 将无线适配器设置为主模式: 为了能够创建伪造的接入点,需要将无线网卡(如TP-Link WN722N)设置为监听模式。首先关闭接口,然后使用airmon-ng工具检查并杀死可能的干扰,接着启用监视模式并激活无线网卡。

3. 启动Wi-Fi Pumpkin3: 运行wifipumpkin3命令,进入应用提示符后,可以通过输入"ap"来查看当前的AP配置。

4. 创建伪造接入点: 假设目标是在公共场所附近伪造一个与某个热点相似的接入点,目的是诱使用户连接并可能泄露敏感信息。在这个阶段,你可以根据需要定制AP的名称、密码等参数,以便进行攻击或者教育演示。

需要注意的是,这个过程仅限于教育和研究目的,不应该在未经授权的情况下滥用。网络安全从业者和研究人员在进行此类操作时,必须遵守法律法规,并确保他们的行为符合道德标准,尊重他人的隐私权。

2019-09-07 上传

2021-09-20 上传

2021-05-17 上传

2021-04-09 上传

2021-05-26 上传

2021-05-11 上传

2021-02-03 上传

2021-05-17 上传

2021-03-21 上传

thebestuzi

- 粉丝: 37

- 资源: 311

最新资源

- MANITOR-Raspberry:Manitor Para La树莓

- react-text-transition:动画文字更改

- 季节

- embafu:这是embafu short let上市网站的应用程序

- bg-helper-cubalibre:自由古巴的人工智能伴侣

- 基于微信小程序的疫苗预约接种系统.zip

- flax:Flax是JAX的神经网络生态系统,旨在提高灵活性

- 谷歌视觉API

- 天池短租新人赛-数据集

- 温特线性matlab代码-Dual-Inverted-Pendulum-MATLAB:为双倒立摆设计控制器和估计器。UCSDWinter15'

- 在Android上将实时摄像头与AI危害检测配合使用

- go-netstat:用Go编写的netstat实现

- meanBackend:我正在一个完整JavaScript环境中工作!

- square-kappa

- Android应用源码多种特效,实现多种动画,抽屉效果、多种自定义的view-IT计算机-毕业设计.zip

- 基于java的大数据分析.zip