PHP漏洞深度解析:1-9常见攻击与防范策略

需积分: 9 33 浏览量

更新于2024-07-15

收藏 979KB PDF 举报

PHP漏洞全解系列深入探讨了PHP编程语言在开发Web应用时可能遇到的各种安全问题,共涉及16种常见的漏洞类型,包括但不限于:

1. **命令注入(CommandInjection)**: PHP中如system()、exec()、passthru()等函数,若被恶意利用,可能导致攻击者执行任意系统命令,破坏服务器安全。在代码示例中,`//ex1.php`中的`<?php`片段就展示了如何通过不安全的命令调用,造成命令注入风险。

2. **eval注入(EvalInjection)**: eval()函数允许执行任何PHP代码,如果被恶意输入控制,可能导致执行非法操作或代码注入,增加代码执行的不确定性。

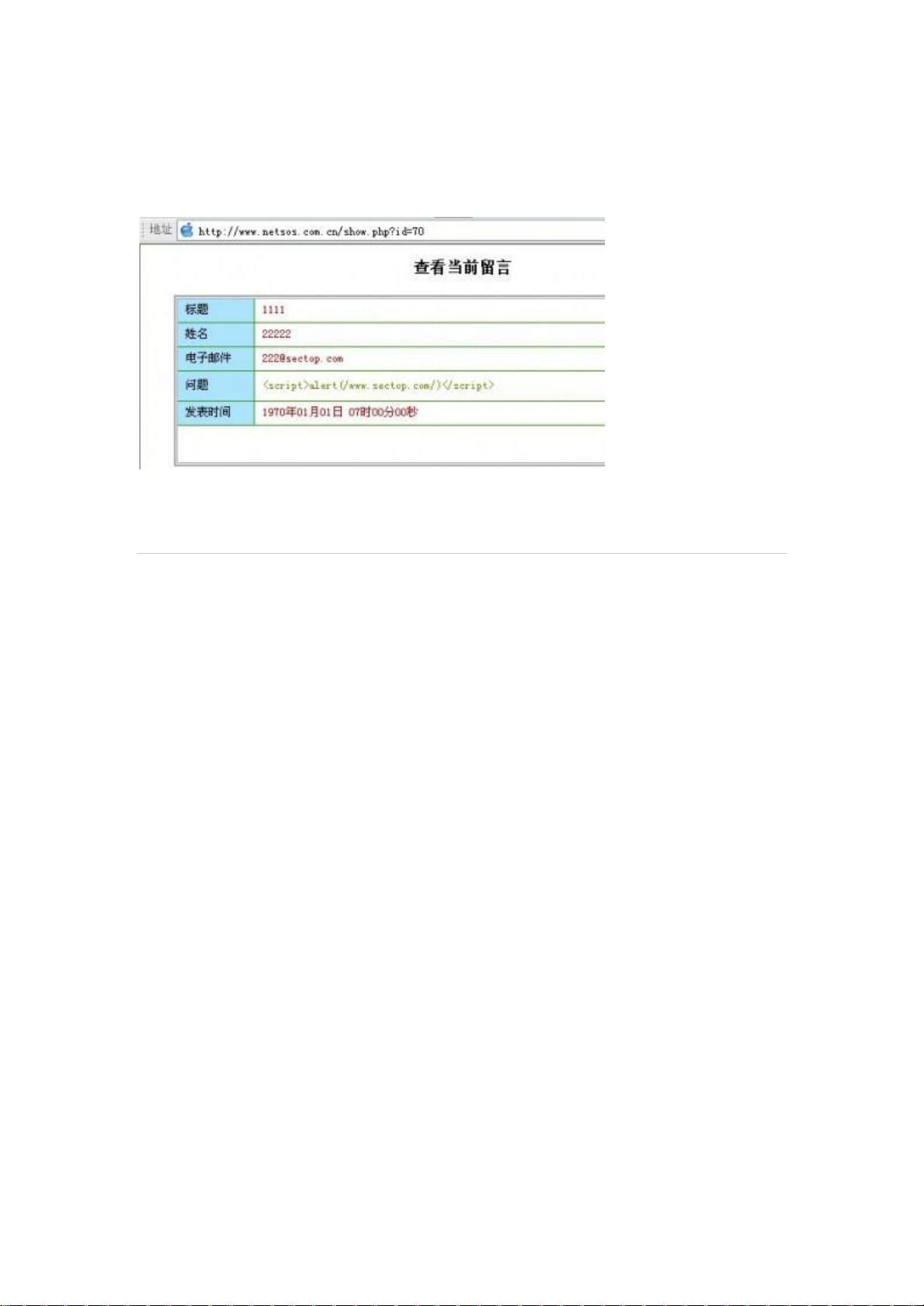

3. **客户端脚本攻击(ScriptInsertion)**: 攻击者可以通过用户输入插入恶意脚本,可能造成网页功能异常或泄露敏感信息。

4. **跨站脚本攻击(CrossSiteScripting, XSS)**: 攻击者通过在网页上注入恶意脚本,使用户在浏览受影响页面时执行,XSS攻击分为存储型、反射型和DOM型,严重威胁用户隐私和浏览器安全。

5. **SQL注入攻击(SQLInjection)**: 不正确的参数验证导致SQL查询被恶意修改,攻击者借此获取、修改或删除数据库数据。

6. **跨站请求伪造(CrossSiteRequestForgeries, CSRF)**: 攻击者通过欺骗用户执行非预期的请求,常用于盗取敏感信息或进行恶意操作。

7. **会话劫持(SessionHijacking)**: 攻击者通过重置或窃取用户的session ID,控制用户的会话状态,导致数据泄露或权限滥用。

8. **Session固定攻击(SessionFixation)**: 攻击者通过设置特定的会话ID,使后续的所有会话保持不变,从而破坏会话管理的安全性。

9. **HTTP响应拆分攻击(HTTPResponseSplitting)**: 攻击者通过构造恶意请求头,拆分服务器响应,可能导致信息泄露或恶意操作。

10. **文件上传漏洞(FileUploadAttack)**: 如果文件上传验证不足,恶意用户可能会上传可执行文件或包含恶意代码的文件,威胁服务器和系统安全。

11. **目录穿越漏洞(DirectoryTraversal)**: 攻击者通过恶意输入访问受限的目录,可能导致敏感文件暴露或服务器权限提升。

12. **远程文件包含攻击(RemoteInclusion)**: 通过包含远程文件的功能,如include()或require(),恶意用户可能包含并执行不受信任的外部文件。

13. **动态函数注入攻击(DynamicVariableEvaluation)**: 攻击者通过操纵动态变量的值,执行未授权的函数或操作,破坏程序逻辑。

14. **URL攻击(URLattack)**: 通过操纵URL,攻击者可以执行恶意操作或引导用户访问恶意站点。

15. **表单提交欺骗攻击(SpoofedFormSubmissions)**: 攻击者伪造表单提交,可能导致未经授权的操作或数据篡改。

16. **HTTP请求欺骗攻击(SpoofedHTTPRequests)**: 攻击者伪造HTTP请求头或数据,干扰正常服务或获取敏感信息。

了解这些漏洞及其防范措施对PHP开发者至关重要,需要遵循严格的输入验证、正确配置PHP.ini(如禁用Register Globals选项),以及使用安全编码实践,如预处理语句、参数化查询等,以确保Web应用程序免受这些威胁。同时,定期更新PHP及依赖库,修复已知漏洞也是保障安全的重要手段。

2022-02-17 上传

2017-12-27 上传

2017-11-02 上传

2023-11-18 上传

2023-06-01 上传

2023-06-09 上传

[root@fanzhou etc]# systemctl start php-fpm.service Failed to start php-fpm.service: Unit not found.

2024-10-12 上传

2023-07-13 上传

2023-05-26 上传

oqqIT123

- 粉丝: 0

- 资源: 2

最新资源

- elliptic-curve-explorer:交互式椭圆曲线可视化工具(2019)

- sdmenu:查询圣地亚哥加州大学HDH食堂的简单方法

- jQuery五角星评分

- pi-413控制

- wilsonanalytics:Wilson Analytics是一个开源网站流量监控和分析工具-Source website php

- promptwithoptions

- 89966129,c语言math函数源码,c语言

- 工件的裂纹图像,工业数据集

- C#-Leetcode编程题解之第18题四数之和.zip

- HTML-CSS-FS:FS项目

- 提取均值信号特征的matlab代码-BlurMisrecognition:模糊误认

- TinyHttp:完全修正TinyHttpd原始码,代码逻辑清晰,注释详尽,编码规范,简洁易读

- tablacus.github.io

- techrightnow.github.io

- MicroLib-OrderService:见https

- google-homepage