powershell混淆与PS2EXE打包:绕过主流杀软的实战教程

需积分: 0 81 浏览量

更新于2024-08-05

收藏 1.72MB PDF 举报

在本文中,我们讨论了一种名为"Invoke-Obfuscation-Bypass + PS2EXE"的技术,这是一种针对Windows PowerShell脚本的绕过主流安全软件策略的方法。该技术利用PowerShell脚本的混淆技术和PS2EXE工具,旨在隐藏恶意代码以避免被防病毒软件检测和阻止。

首先,作者介绍了一个名为"Invoke-Obfuscation-Bypass"的项目,它是一个基于C#实现的工具集,用于对PowerShell脚本进行混淆,以增加其难以识别性。这个工具包包含了一系列函数,如Out-EncodedAsciiCommand、Out-EncodedBinaryCommand等,它们分别负责对脚本的不同部分进行编码和压缩,以降低可读性和分析难度。

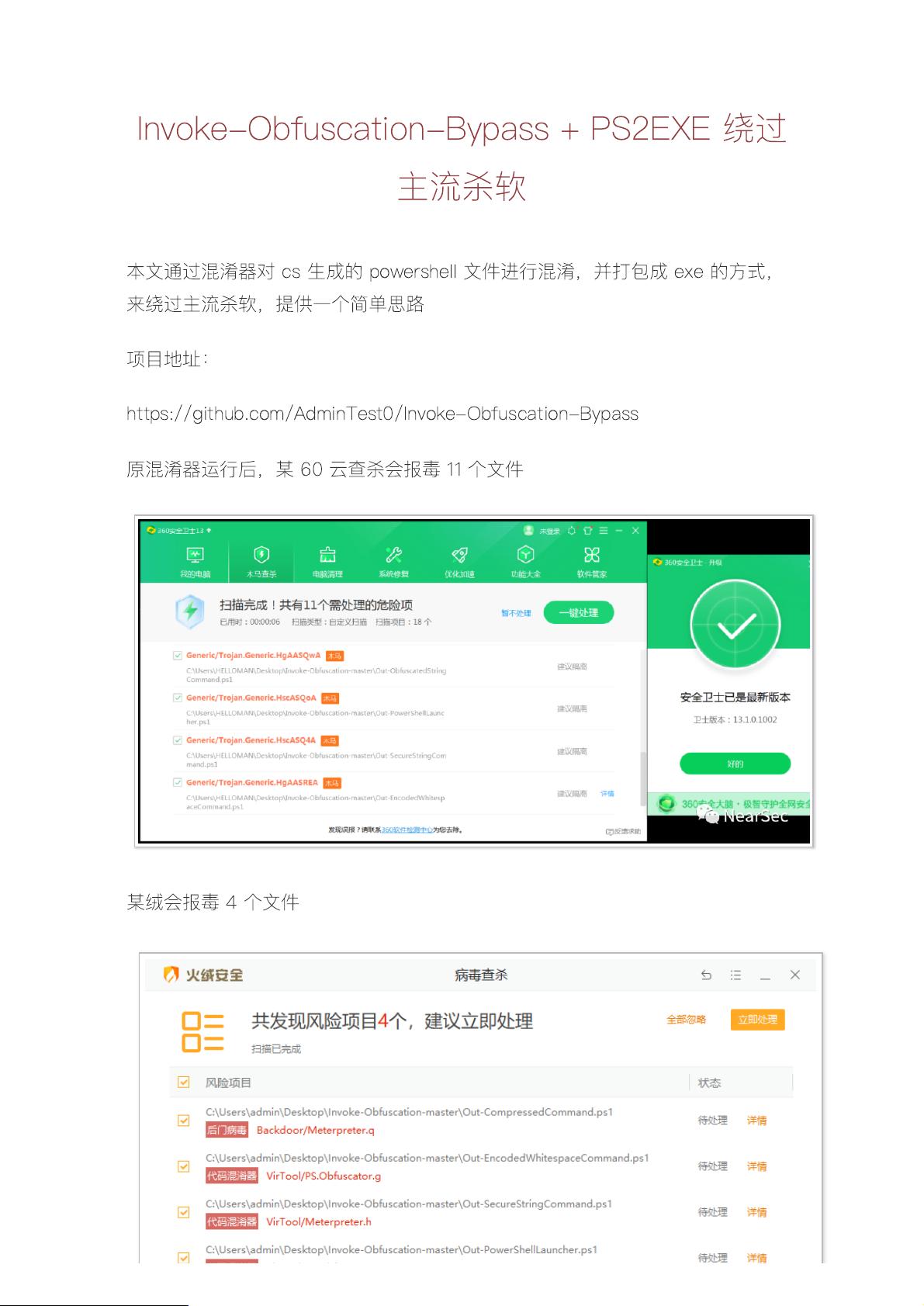

文章提到,在实际操作中,使用原始混淆器对脚本进行处理后,发现某些知名的安全软件如某60云查杀和某绒会对混淆后的文件报毒,这表明常规的静态分析方法可能无法完全识别被混淆的脚本。通过混淆这些关键脚本文件,如Invoke-Obfuscation.ps1等,可以显著提高代码的隐蔽性。

接着,作者提到了将整个Invoke-Obfuscation-Bypass脚本打包成可执行文件(.exe)的做法。这样做不仅进一步降低了脚本的可识别性,还能够绕过Windows Defender等实时防护软件。通过使用PS2EXE工具,将PowerShell脚本封装到exe中,使得恶意行为更加难以被传统杀软检测到,从而增加了攻击的成功率。

总结来说,"Invoke-Obfuscation-Bypass + PS2EXE"是一种高级的PowerShell脚本混淆与封装技术,它通过一系列复杂的编码和包装步骤,巧妙地规避了主流防病毒软件的扫描和拦截机制。对于恶意软件开发者而言,这是一种重要的技术手段,但对于网络安全防御者来说,理解和应对这类技术挑战同样至关重要。掌握这种技术可以帮助保护系统免受隐秘攻击,同时也提醒安全专业人员需要不断更新检测方法和策略,以适应不断演变的威胁环境。

329 浏览量

点击了解资源详情

点击了解资源详情

700 浏览量

159 浏览量

651 浏览量

102 浏览量

121 浏览量

2021-04-28 上传

SeaNico

- 粉丝: 26

- 资源: 320

最新资源

- c#实例教程(调试通过)

- 单片机计数与定时器资料

- 搞懂 XML、SOAP、BizTalk(PDF)

- [游戏编程书籍].Collision.Detection.-.Algorithms.and.Applications

- sip协议基础介绍ppt

- Soap+Tutorial.pdf

- Java Web Services.pdf

- Magento dev guide

- ISCSI reference

- unix/linux命令

- Intel_E100_网卡驱动实例分析

- 神州数码交换机路由器实验手册

- struts 常见错误

- dos命令全集 doc版

- C++Primer简体中文第3版

- XMLBook XML实用大全