构建Cisco AAA与ACS基础配置详解

需积分: 12 191 浏览量

更新于2024-07-18

1

收藏 3.88MB PDF 举报

本文档详细介绍了Cisco AAA (Authentication, Authorization, and Accounting) 在与ACS (Authentication Control System) 配合使用时的配置过程,特别针对的是较低版本的设备。Cisco Secure ACS 是一款强大的网络访问控制软件,它负责对网络用户提供身份验证、授权和审计功能,确保网络安全。

文章首先概述了Cisco Secure ACS 的产品特性,包括其Windows和Unix两个版本,并列出了各自支持的操作系统。Cisco Secure ACS 可以无缝集成到Cisco路由器和防火墙中,提供了一站式的网络访问管理解决方案。

在配置流程方面,文档分为了以下几个关键部分:

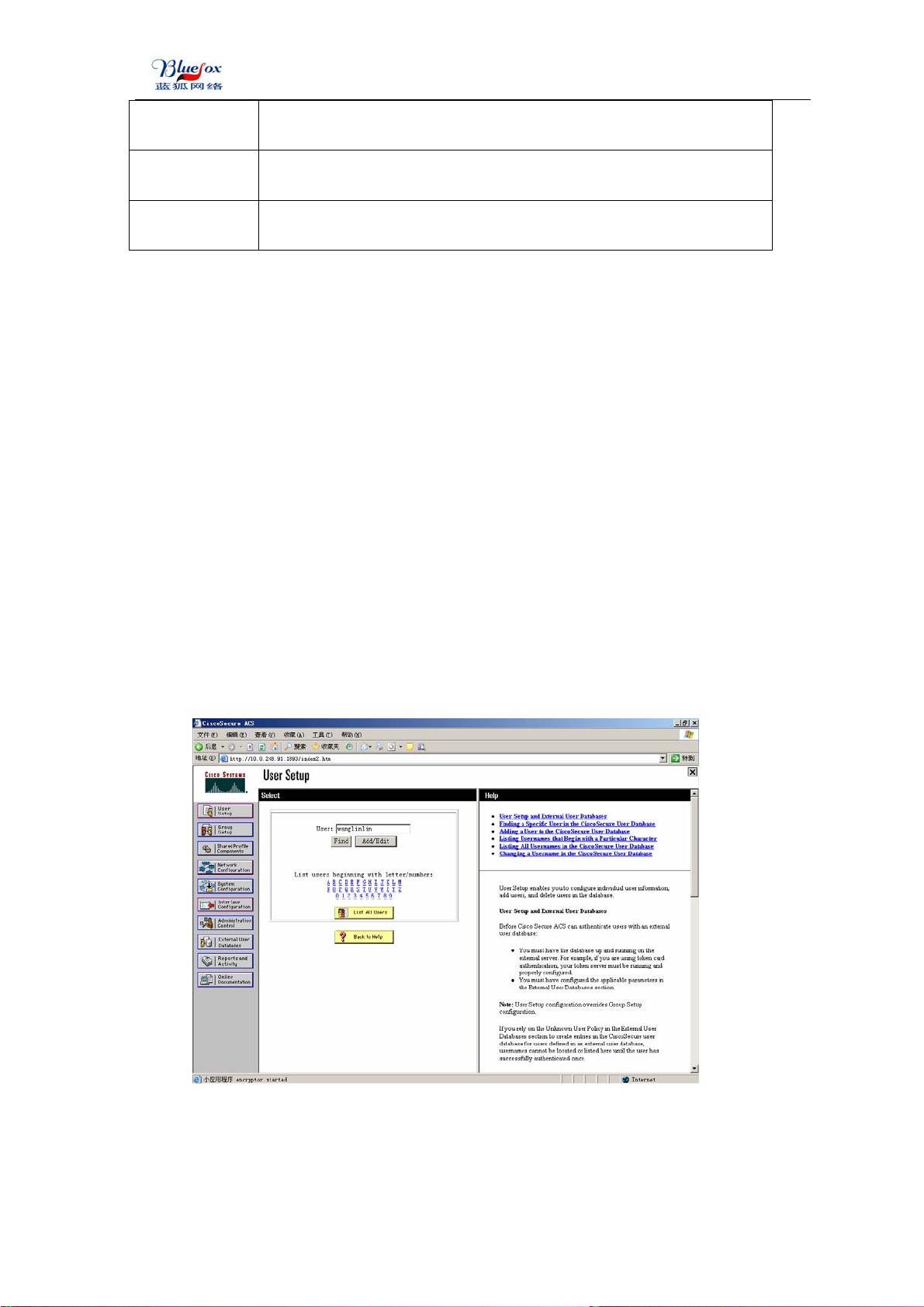

1. **Cisco Secure ACS 产品介绍**:阐述了ACS的功能,即用户认证、授权和审计,以及产品在不同操作系统上的适用性。

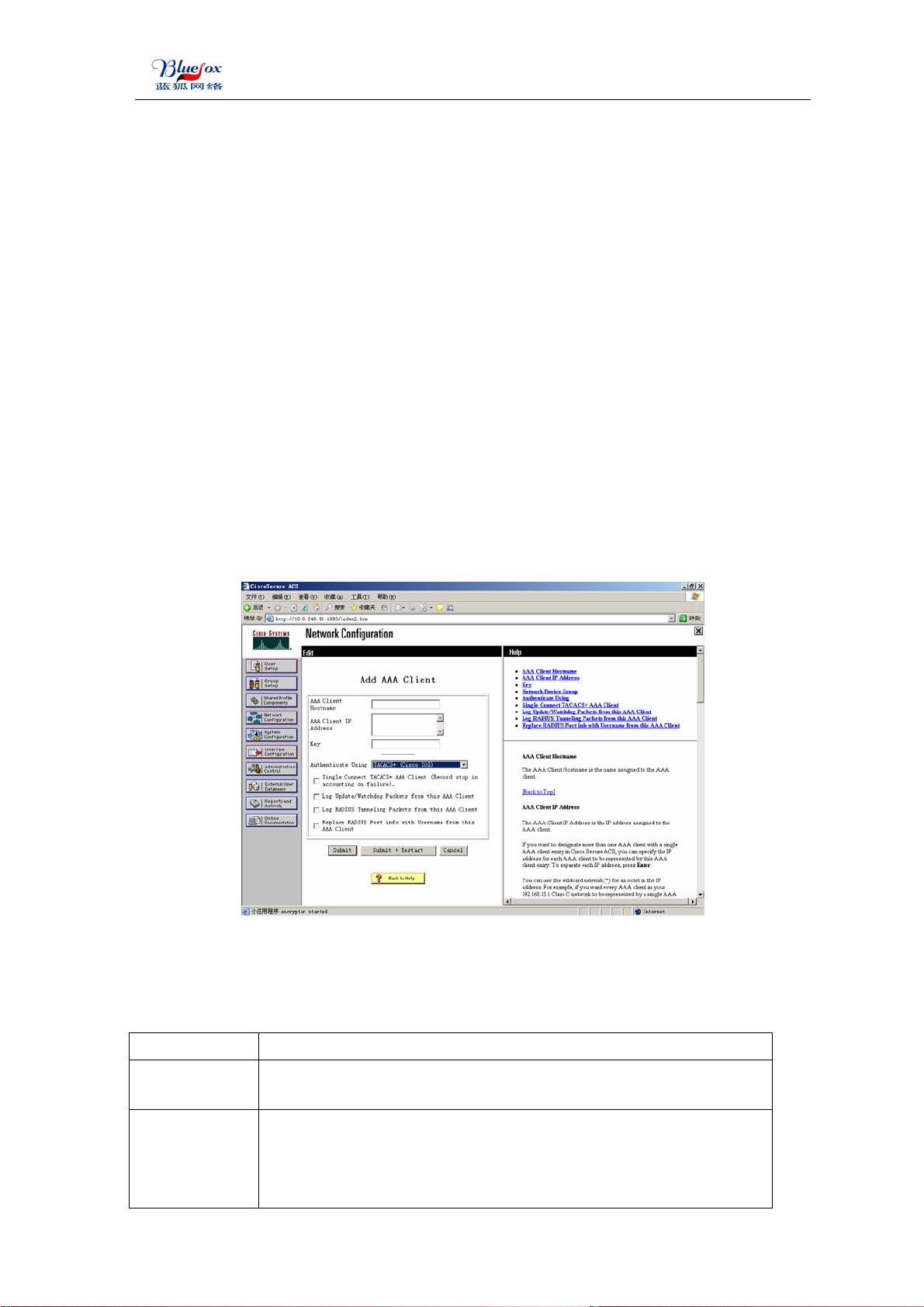

2. **安装与基本配置**:涵盖了ACS的安装步骤以及基础设置,这对于初次部署或升级的用户来说非常重要。

3. **AAA概述**:讲解了AAA在网络安全中的核心作用,包括其在认证、授权和审计中的角色。

4. **AAA认证配置**:

- **Cisco IOS AAA认证基本配置**:涉及如何在Cisco IOS路由器上设置AAA认证,包括用户账户管理和身份验证规则。

- **PIX AAA认证基本配置**:展示了如何在 PIX (Packet Internet Security X-Engine) 防火墙上配置AAA认证,确保外部访问的安全性。

- **Cisco PIX网络访问认证**:进一步扩展了网络访问控制,可能涉及到多层防御策略。

5. **AAA授权**:

- **在Cisco IOS中对用户等级和命令权限进行授权**:定义用户权限级别,限制不同用户执行特定操作的能力。

- **认证代理和授权**:在某些情况下,可能通过认证代理来处理授权任务。

- **在PIX中授权用户访问权限**:针对防火墙的权限控制,包括可下载ACL (Access Control List) 和基于802.1x的动态VLAN。

6. **AAA审计**:

- **Cisco IOS和PIX中的行为审计**:监控管理员和用户的行为,记录和分析潜在安全事件。

7. **Cisco Secure ACS 用户可更改密码**:讨论了密码管理策略,确保账户安全。

8. **高级配置与应用**:可能探讨了其他高级配置选项,如自定义策略、与其他系统集成等,以适应不同的企业环境需求。

本文是一份实用的指南,为读者提供了从安装到高级配置的完整步骤,帮助管理员更好地管理和保护网络资源,确保组织的信息安全。

2019-12-18 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

2021-10-04 上传

2010-01-09 上传

rainboy999

- 粉丝: 0

- 资源: 7

最新资源

- SSM Java项目:StudentInfo 数据管理与可视化分析

- pyedgar:Python库简化EDGAR数据交互与文档下载

- Node.js环境下wfdb文件解码与实时数据处理

- phpcms v2.2企业级网站管理系统发布

- 美团饿了么优惠券推广工具-uniapp源码

- 基于红外传感器的会议室实时占用率测量系统

- DenseNet-201预训练模型:图像分类的深度学习工具箱

- Java实现和弦移调工具:Transposer-java

- phpMyFAQ 2.5.1 Beta多国语言版:技术项目源码共享平台

- Python自动化源码实现便捷自动下单功能

- Android天气预报应用:查看多城市详细天气信息

- PHPTML类:简化HTML页面创建的PHP开源工具

- Biovec在蛋白质分析中的应用:预测、结构和可视化

- EfficientNet-b0深度学习工具箱模型在MATLAB中的应用

- 2024年河北省技能大赛数字化设计开发样题解析

- 笔记本USB加湿器:便携式设计解决方案