Java安全深度解析:RMI与序列化漏洞探究

需积分: 0 201 浏览量

更新于2024-08-05

收藏 633KB PDF 举报

"Java安全漫谈 - 06.RMI篇(3)1"

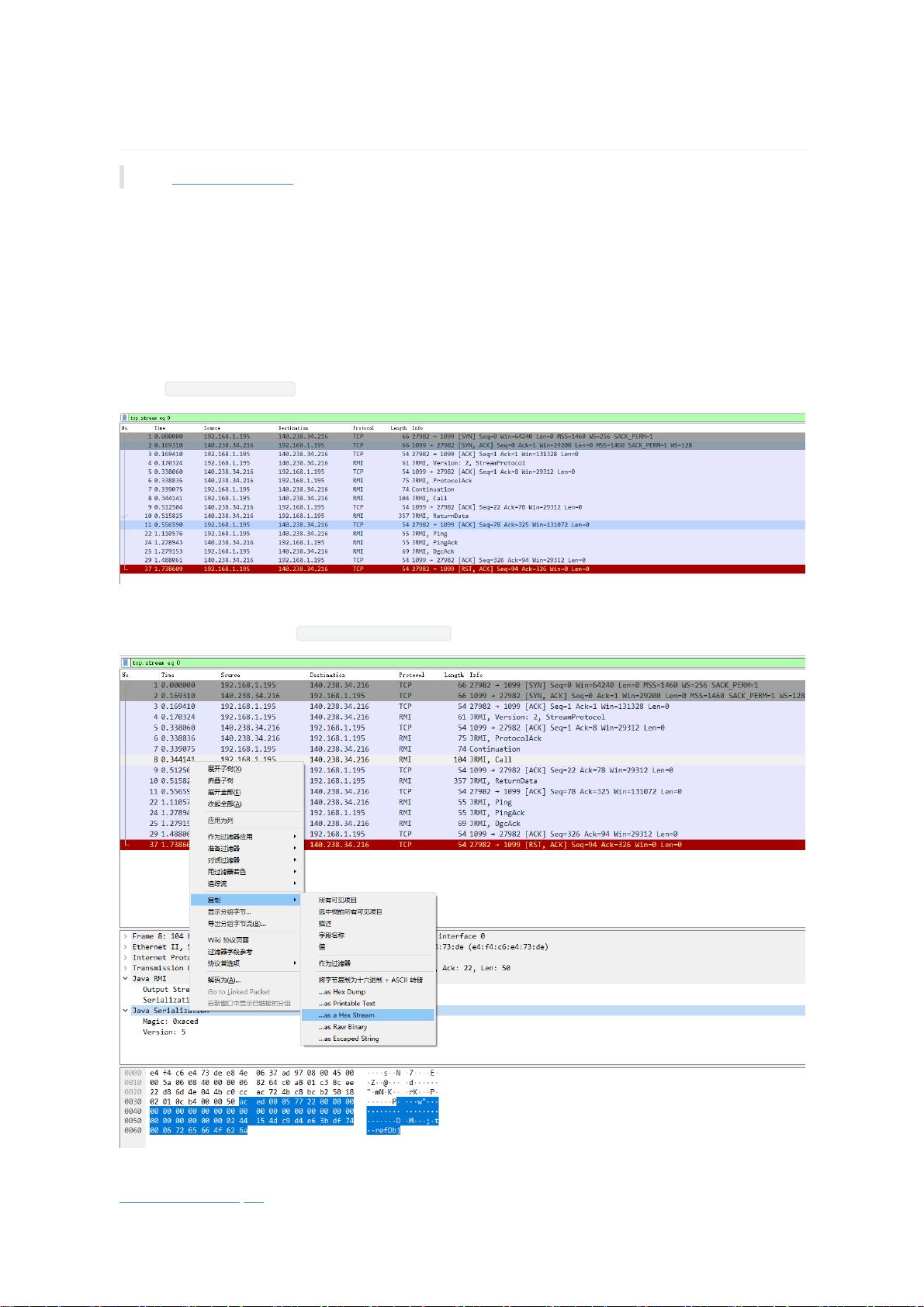

这篇文章深入探讨了Java Remote Method Invocation (RMI)的安全性,特别是如何利用codebase来加载远程类并执行任意代码。作者提到了在RMI服务端执行恶意代码的原理,并通过抓取数据包来分析RMI通信的过程。

在RMI通信中,存在两个主要的TCP连接:一个是与RMIRegistry的通信(通常在1099端口),另一个是与RMIServer的通信(例如在64000端口)。通过Wireshark工具,可以观察到这两个连接的数据流。Wireshark识别出其中一个数据包中的Java序列化数据,其以0xACED开头,这表明数据是按照Java的序列化协议传输的。

为了理解这些序列化数据,作者建议参考Oracle官方的Java序列化协议文档(https://docs.oracle.com/javase/8/docs/platform/serialization/spec/protocol.html)。该文档提供了序列化数据的语法描述,采用类似BNF的形式,帮助解析诸如TC_BLOCKDATA和TC_STRING这样的常量。例如,TC_BLOCKDATA对应的是数据块,而TC_STRING则表示新字符串对象。通过这个文档,可以解析出序列化数据中的对象结构,例如,文中提到的序列化对象描述了一个值为"refObj"的字符串,意味着试图获取远程的"refObj"对象。

在后续的数据包中,作者继续解析这个过程,揭示了如何逐步解码和处理这些序列化数据,以达到执行特定操作的目的。这展示了RMI中潜在的安全风险,特别是当不安全的代码或未经验证的输入被用来序列化或反序列化时,可能会导致远程代码执行等严重安全问题。

Java安全审计时,必须关注RMI的使用,确保所有交互都是经过严格验证的,避免codebase被滥用来加载不受信任的远程类。同时,对序列化和反序列化的过程进行审查,防止恶意对象的注入,是防范此类攻击的关键。了解Java序列化协议的详细信息可以帮助开发者更好地理解和检测这些潜在的安全隐患。

2022-08-03 上传

2018-03-26 上传

2023-06-08 上传

2023-07-22 上传

2023-09-22 上传

2023-06-28 上传

2023-03-16 上传

2023-06-07 上传

2023-06-08 上传

我有多作怪

- 粉丝: 28

- 资源: 298

最新资源

- ES管理利器:ES Head工具详解

- Layui前端UI框架压缩包:轻量级的Web界面构建利器

- WPF 字体布局问题解决方法与应用案例

- 响应式网页布局教程:CSS实现全平台适配

- Windows平台Elasticsearch 8.10.2版发布

- ICEY开源小程序:定时显示极限值提醒

- MATLAB条形图绘制指南:从入门到进阶技巧全解析

- WPF实现任务管理器进程分组逻辑教程解析

- C#编程实现显卡硬件信息的获取方法

- 前端世界核心-HTML+CSS+JS团队服务网页模板开发

- 精选SQL面试题大汇总

- Nacos Server 1.2.1在Linux系统的安装包介绍

- 易语言MySQL支持库3.0#0版全新升级与使用指南

- 快乐足球响应式网页模板:前端开发全技能秘籍

- OpenEuler4.19内核发布:国产操作系统的里程碑

- Boyue Zheng的LeetCode Python解答集