使用CobaltStrike接口传递MSF shell的渗透测试教程

需积分: 13 32 浏览量

更新于2024-08-05

收藏 3.51MB PDF 举报

"E019-渗透测试常用工具-使用cobaltstrike接口来传递MSF中的shell"

在网络安全和渗透测试领域,Cobalt Strike是一款备受专业人士青睐的高级威胁模拟工具,它主要用于红队操作、漏洞利用和权限提升。本课程主要讲解如何利用Cobalt Strike接口来传递Metasploit(MSF)中的shell,以便更有效地进行渗透测试。

首先,了解任务环境是至关重要的。课程中提到了两个服务器场景:一个是运行Kali Linux的p9_kali-7,另一个是运行Microsoft Windows 2008 Server的p9_ws08-8。渗透测试通常涉及对目标系统进行模拟攻击,以检测其安全弱点。在开始之前,确保渗透机(攻击者机器)和靶机(被测试机器)之间的网络连通性是必要的。这可以通过执行ifconfig(在Linux上)和ipconfig(在Windows上)来获取各自的IP地址,并使用ping命令进行测试。

Cobalt Strike的核心组件包括:

1. **Teamserver服务端程序**:这是Cobalt Strike的服务器部分,它监听特定IP地址(如172.16.1.34)上的连接,并要求提供密码(如P@ssw0rd)进行身份验证。团队服务器允许多个客户端同时连接,以便进行协作和信息共享。

2. **Cobalt Strike客户端程序**:有多种形式,包括基于Java的跨平台客户端(cobaltstrike.jar)。这个客户端用于与Teamserver交互,提供控制台界面来管理会话、执行命令、收集信息等。

3. **Logs目录**:记录了与目标主机的所有交互信息,这对于后期分析和报告至关重要。

4. **Third-party第三方工具**:Cobalt Strike支持集成其他工具,增强其功能,例如可以使用agscript拓展应用的脚本,或使用c2lint来检查配置文件的错误和异常。

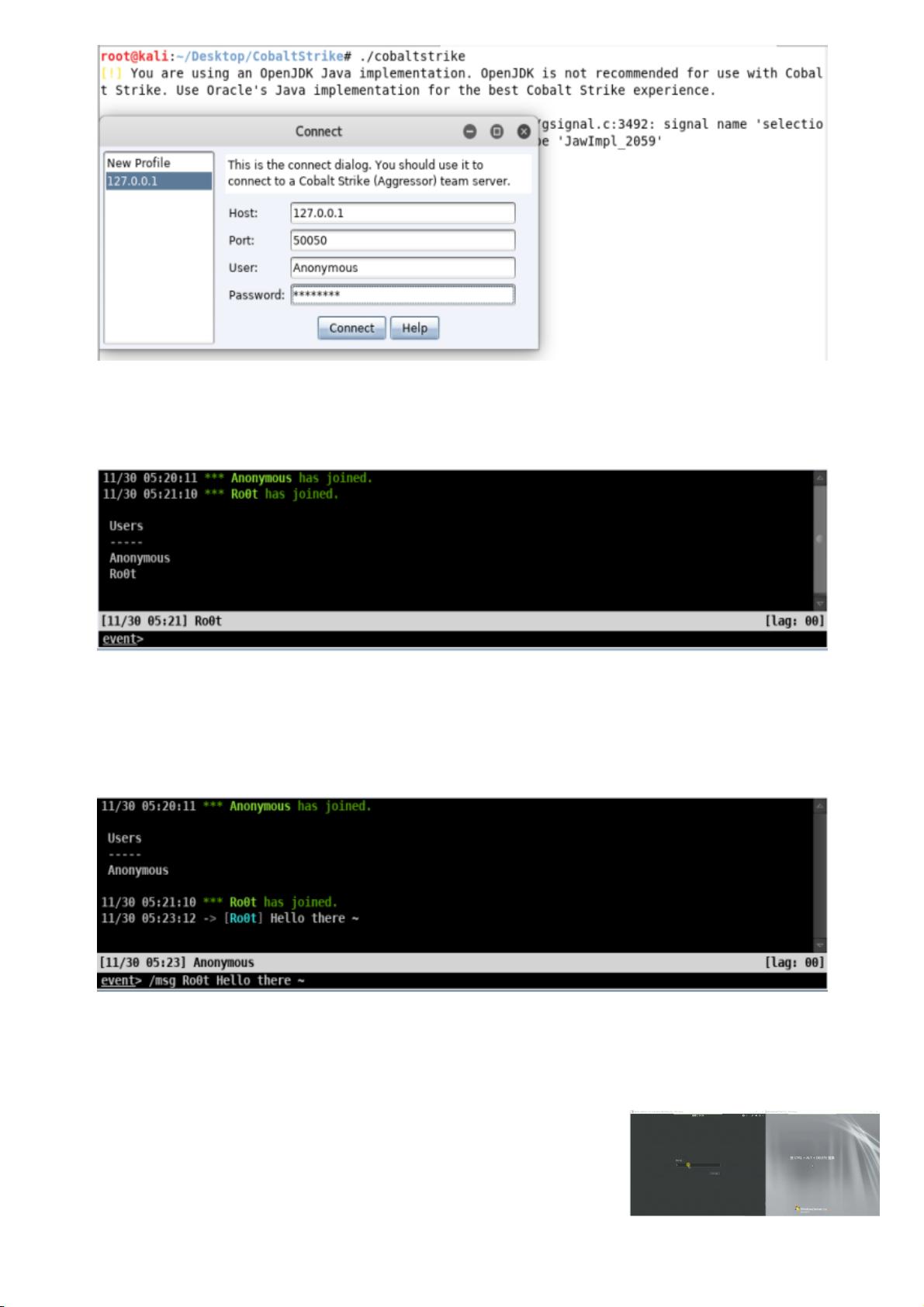

启动Cobalt Strike的流程如下:

1. 在服务器端执行`./teamserver 172.16.1.34 P@ssw0rd`,启动Teamserver服务。

2. 在渗透机上运行Cobalt Strike客户端,连接到上述服务器IP和密码。

接下来,课程可能涵盖如何通过Cobalt Strike进行用户枚举,以及如何利用其通信机制,如使用`/msg`命令与其他团队成员交流。

Cobalt Strike的一个关键特性是它可以与Metasploit框架无缝集成。Metasploit提供了大量的exploits(漏洞利用)和payloads(有效负载),其中payloads可以是shellcode,一旦成功利用,就能在目标系统上获得一个shell。通过Cobalt Strike的接口,渗透测试者可以在MSF中生成shell,然后通过Cobalt Strike的beacon(信标)机制将shell传递到目标系统,这样可以更隐蔽地控制目标,同时利用Cobalt Strike的高级功能进行进一步的侦察和横向移动。

本课程旨在教授如何将Cobalt Strike的高级功能与Metasploit的广泛漏洞利用库结合,以提升渗透测试的效率和深度。学习这些技能对于任何希望在网络安全领域提升自己的专业人士来说都是至关重要的。

2021-04-30 上传

2024-07-04 上传

2021-05-10 上传

2008-09-13 上传

2021-07-24 上传

2021-10-10 上传

2023-08-29 上传

2021-10-07 上传

2021-09-25 上传

武恩赐

- 粉丝: 56

- 资源: 332

最新资源

- Effective C++ 第2版(中文版)

- 软件项目CMMI标准概要设计模板

- JBoss+jBPM+jPDL用户开发手册

- SPRINGXUEXIWENJIAN

- solidworks2008 2D to 3D

- 一步一步学oracle DataGuard

- 轻轻松松学用javascript编程.pdf

- HDCP SpecificationRev 1.3

- 基于权重重心法的传感器网络节点定位

- Professional Microsoft Windows Embedded CE 6.0.pdf

- 从PLSQL Developer开始学优化

- JavaScript.pdf

- php.ini中文文档

- LoadRunner中文使用手册完全版

- AD域环境--单域文档

- 嵌入式系统------简介