HTTP隧道Tunna 1.1:APT攻击与防御示例

需积分: 0 180 浏览量

更新于2024-08-05

收藏 336KB PDF 举报

本篇文档主要讲解的是关于HTTP隧道工具Tunna1.1的技术细节,由secforce在2014年11月开发。Tunna是一款基于HTTP协议的隧道工具,特别适用于APT(高级持续性威胁)攻击与防御场景中的网络穿透和数据传输。版本1.1新增了对SOCKS4a的支持,使得它在隐蔽性和灵活性上有所提升。

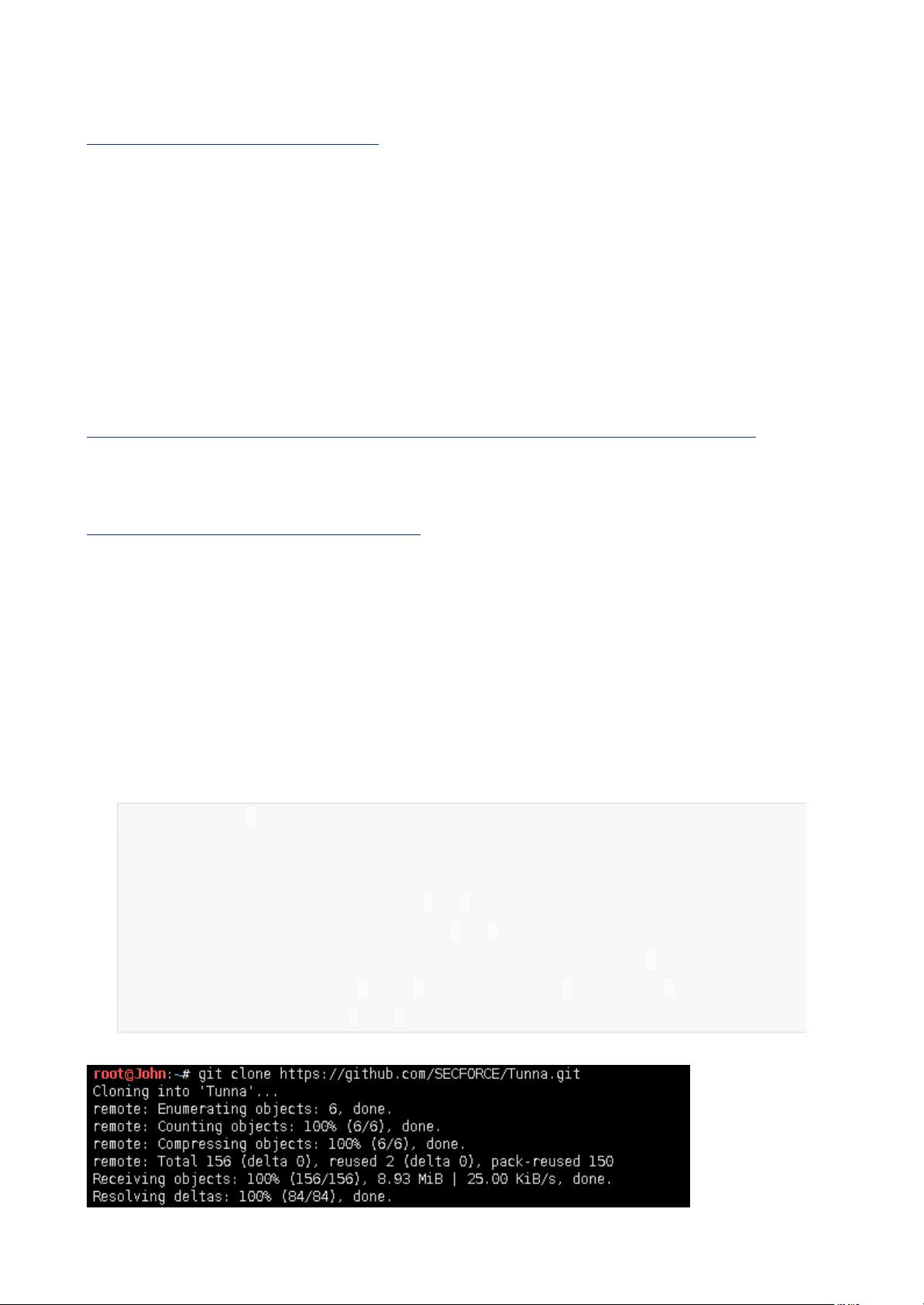

文档中提到了两个网络环境,一个是攻击机(包含Debian系统和Windows7),另一个是靶机(Windows2003)。安装Tunna的步骤涉及使用Git克隆GitHub上的项目代码,通过命令行操作,可以看到整个过程包括了对象枚举、计数、压缩和接收对象的下载。

在靶机上,以aspx文件作为示例,展示了如何在靶机上执行Tunna以进行数据交换。在攻击机上,用户通过`pythonproxy.py`脚本配置代理参数,指定目标地址和端口。然而,过程中遇到了`GeneralException:[Errno104]Connectionresetbypeer`的错误,这可能是因为连接被中断或未正确认证。解决方法是启动一个保持活动的线程并确认是否仍要连接,当出现身份验证提示时,用户需选择确认连接。

第九十九课的内容深入探讨了如何在实际环境中利用Tunna进行HTTP隧道操作,以及遇到问题时的调试和处理技巧。这对于理解和实践网络安全技术,特别是针对高级攻击的防御策略具有重要意义。同时,这也展示了在渗透测试或安全评估中,如何灵活运用此类工具来绕过防火墙或检测机制,以实现通信的隐秘性。

182 浏览量

199 浏览量

2021-04-06 上传

点击了解资源详情

点击了解资源详情

2025-02-17 上传

2025-02-17 上传

傅融

- 粉丝: 32

最新资源

- C#实现Console与Form界面加法运算教程

- Neuroph 2.9:轻量级Java神经网络框架及GUI应用

- 流星运行时Fibers模块实现同步异步编程

- IOS中TableView箭头颜色更改教程及图片示例

- Springboot文件上传功能实现与端口路径配置

- TorrSE 2.0.2_mod_signed_zipalign:磁力链接爬虫软件

- 微信小程序开发实战:辣椒忍者源码解析

- QuadMinds通知扩展插件:桌面事件即时通知

- QQPhoneManager压缩包文件解析与管理技巧

- 掌握数据库活动管理:JavaScript开发者的必备指南

- 易语言实现倍数判断功能的源码分析

- 掌握在线PDF预览技术:前端至后端完整实现

- 易特商业销售管理系统:全面解决方案与高效管理

- IOS源码:Scream.swift封装target和selector

- 全面兼容主流浏览器的纯JavaScript日历

- 探索动态广播在页面间通信的实现方法