构建图书租借系统数据库

版权申诉

185 浏览量

更新于2024-06-27

收藏 329KB DOC 举报

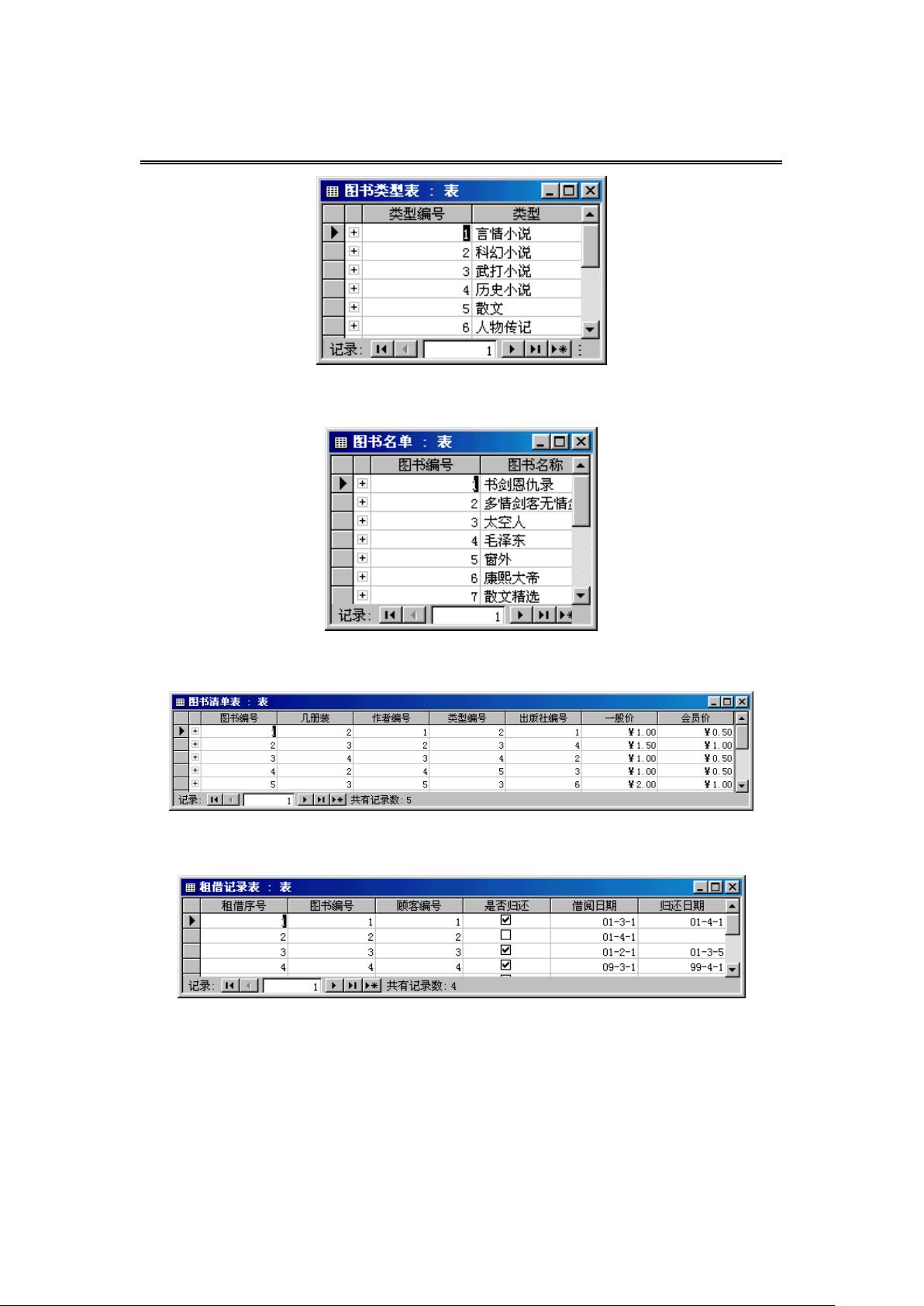

"Access数据库管理系统提供了创建和管理数据库的实例,通过分析图书租借业务,设计出8个相关联的表,包括3个主表和5个附表,以优化数据存储并避免冗余。主表包括‘书籍清单’、‘顾客名单’和‘租借记录’,附表涵盖‘书籍类型’、‘书籍名单’、‘作者名单’、‘出版社名单’和‘会员缴款记录’。表间关系的建立有助于高效的数据管理和查询。在实际操作中,首先创建新的空数据库,然后设计各个表的结构,例如‘顾客记录表’包含顾客编号、姓名、电话等字段,并设置适当的主键。接着,通过查询设计来筛选特定信息,如‘会员名单’和‘非会员名单’,并进一步构建报表,如‘租借未还记录’的核查表,以支持业务操作。"

在Access数据库管理系统中,构建一个完整的数据库管理系统实例是至关重要的。在这个实例中,涉及到的业务是图书租借,因此数据的分析和表的设计尤为重要。通过分析图书租借业务涉及的各类数据,如顾客信息、书籍信息、租借记录和会员缴费情况,可以识别出数据之间的关联性,避免重复和冗余。

首先,根据业务需求分析,数据被分为顾客相关、书籍相关、租借记录和会员缴费四个部分。然后,将书籍相关的数据拆分成四个独立的表:图书清单表、作者名单表、图书类型表和出版社名单表,以减少数据冗余。此外,还有顾客名单、租借记录、书籍类型、书籍名单、作者名单、出版社名单和会员缴款记录共8个表,形成了一个清晰的关系模型。

在创建表的过程中,使用设计视图定义每个表的字段,选择合适的数据类型,并设置主键来确保数据的唯一性。例如,顾客记录表包含关键字段如顾客编号、姓名、电话等,并通过设置顾客编号为主键来确保每一行数据的唯一性。

为了便于数据检索和管理,还通过查询设计创建了特定的查询,比如“会员名单”和“非会员名单”查询,以及“租借未还记录”查询,这些查询能够快速筛选出所需信息。同时,报表向导被用于创建租借核查表,将多个表中的相关字段组合在一起,提供了一个直观的查看和核对未还图书的界面。

通过这样的数据库设计,图书租借系统可以有效地跟踪和管理图书的库存、顾客信息、租借状态和财务记录,提高了业务处理的效率和准确性。这样的实践案例对于理解和应用数据库管理系统的基本原理和功能非常有帮助,同时也展示了如何在实际场景中解决业务问题。

2023-02-27 上传

2022-06-04 上传

2023-02-27 上传

2022-06-02 上传

2023-03-09 上传

2022-05-17 上传

2015-04-02 上传

是空空呀

- 粉丝: 189

- 资源: 3万+

最新资源

- SSM动力电池数据管理系统源码及数据库详解

- R语言桑基图绘制与SCI图输入文件代码分析

- Linux下Sakagari Hurricane翻译工作:cpktools的使用教程

- prettybench: 让 Go 基准测试结果更易读

- Python官方文档查询库,提升开发效率与时间节约

- 基于Django的Python就业系统毕设源码

- 高并发下的SpringBoot与Nginx+Redis会话共享解决方案

- 构建问答游戏:Node.js与Express.js实战教程

- MATLAB在旅行商问题中的应用与优化方法研究

- OMAPL138 DSP平台UPP接口编程实践

- 杰克逊维尔非营利地基工程的VMS项目介绍

- 宠物猫企业网站模板PHP源码下载

- 52简易计算器源码解析与下载指南

- 探索Node.js v6.2.1 - 事件驱动的高性能Web服务器环境

- 找回WinSCP密码的神器:winscppasswd工具介绍

- xctools:解析Xcode命令行工具输出的Ruby库