2021年容器逃逸技术与防御策略

版权申诉

106 浏览量

更新于2024-07-12

收藏 7.67MB PDF 举报

"这篇文档详细探讨了2021年出现的三种新的容器逃逸技术,涉及了传统usermode helper的逃逸手段以及基于eBPF和虚拟化技术的新方法。作者是基础设施安全工程师,专注于Linux内核、虚拟化、容器和底层安全的研究。文档内容包括容器逃逸的基础知识、新的逃逸方法以及相应的防御策略。"

正文:

1. 容器逃逸简介

容器是一种操作系统级别的虚拟化技术,由2013年诞生的Docker引领潮流。它提供了一种轻量级的应用级别抽象,实现了资源的隔离和标准化分发。Docker利用namespaces实现进程隔离,cgroups进行资源限制,以及UnionFS支持镜像的共享和分发。然而,容器与宿主机共享同一内核,这意味着存在潜在的安全风险。容器逃逸指的是攻击者从容器内部突破隔离,获取对宿主机的访问权限。

2. 容器逃逸方法

- **容器引擎漏洞**:攻击者利用Docker或其他容器引擎的已知漏洞来突破。

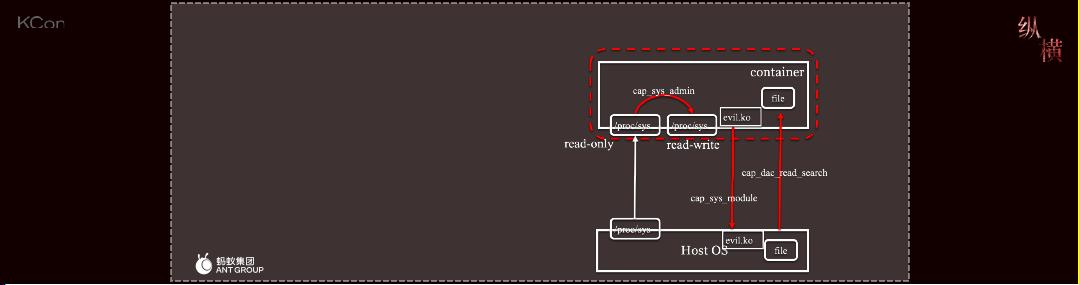

- **不当的权限配置**:如果容器被赋予过多的权限,如CAP_SYS_MODULE、CAP_SYS_ADMIN或CAP_DAC_READ_SEARCH,就可能成为逃逸的通道。

- **内核漏洞**:攻击者利用内核中的漏洞来跳过容器的隔离。

- **特权CAP**:例如,CAP_SYS_MODULE允许加载内核模块,CAP_SYS_ADMIN则提供了几乎与root相同的权限。

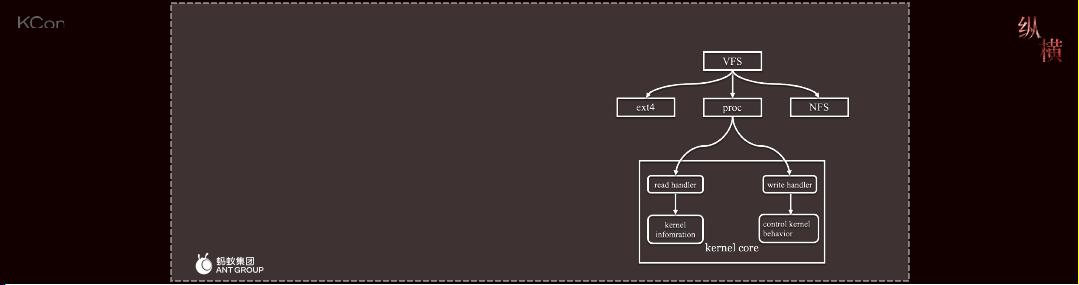

- **敏感mounts**:如sysfs、procfs、tracingfs和debugfs等,它们可以暴露宿主机的敏感信息。

- **Usermode helper程序**:攻击者可以通过编写并触发Usermode helper程序,从容器内部读取宿主机的敏感数据,如/etc/shadow文件。

3. 新的容器逃逸方法

- **通过binfmt_misc进行逃逸**:binfmt_misc是一个允许用户态注册可执行文件处理器的机制,攻击者可以滥用此功能来执行恶意代码,实现容器逃逸。注册、显示和清除binfmt_misc的接口可通过proc文件系统进行操作。

4. 防御方法

- **强化容器配置**:严格限制容器的权限,避免不必要的CAPs,不暴露敏感挂载点。

- **加固内核**:定期更新内核,修补已知漏洞,禁用不必要的内核模块。

- **监控与审计**:实时监控容器活动,及时发现异常行为。

- **使用安全的容器运行时**:选择安全更新且经过充分测试的容器引擎。

- **限制网络访问**:对容器的网络访问进行严格的控制和过滤。

- **使用安全策略**:如使用Network Policy、SELinux或AppArmor来增强容器安全。

容器逃逸是云原生环境中不容忽视的安全挑战。随着技术的发展,攻击手段也在不断演进,因此,持续了解和防御新的逃逸方法对于保障云计算环境的安全至关重要。

2019-12-04 上传

2010-10-08 上传

2019-09-19 上传

科技方案

- 粉丝: 6

- 资源: 6434

最新资源

- C语言快速排序算法的实现与应用

- KityFormula 编辑器压缩包功能解析

- 离线搭建Kubernetes 1.17.0集群教程与资源包分享

- Java毕业设计教学平台完整教程与源码

- 综合数据集汇总:浏览记录与市场研究分析

- STM32智能家居控制系统:创新设计与无线通讯

- 深入浅出C++20标准:四大新特性解析

- Real-ESRGAN: 开源项目提升图像超分辨率技术

- 植物大战僵尸杂交版v2.0.88:新元素新挑战

- 掌握数据分析核心模型,预测未来不是梦

- Android平台蓝牙HC-06/08模块数据交互技巧

- Python源码分享:计算100至200之间的所有素数

- 免费视频修复利器:Digital Video Repair

- Chrome浏览器新版本Adblock Plus插件发布

- GifSplitter:Linux下GIF转BMP的核心工具

- Vue.js开发教程:全面学习资源指南