BackTrack渗透测试详解及Metasploit指南

需积分: 9 172 浏览量

更新于2024-07-19

收藏 6.27MB PDF 举报

"这是一份关于BackTrack渗透测试的学习笔记,由作者IceSn0w编写,旨在分享其在BackTrack使用过程中的经验和技巧,特别是针对渗透测试的各个环节进行详细讲解。笔记涵盖信息收集、身份识别、社会工程学攻击、Metasploit框架的应用、局域网攻击以及维持访问等多个方面。该资源特别强调了技术的合法使用,仅供技术交流,不应用于非法活动。"

在渗透测试领域,BackTrack是一款非常著名的Linux发行版,专为安全评估和黑客防御测试设计。它集成了大量的渗透测试工具,使得安全专业人员能够在一个统一的环境中进行各种安全测试。本学习笔记将帮助读者了解渗透测试的基本流程,按照PTES(Penetration Testing Execution Standard)标准,这通常包括以下几个阶段:

1. 前期交互阶段:在开始渗透测试之前,与客户沟通,明确测试目标、范围和限制,确保所有活动都在授权范围内。

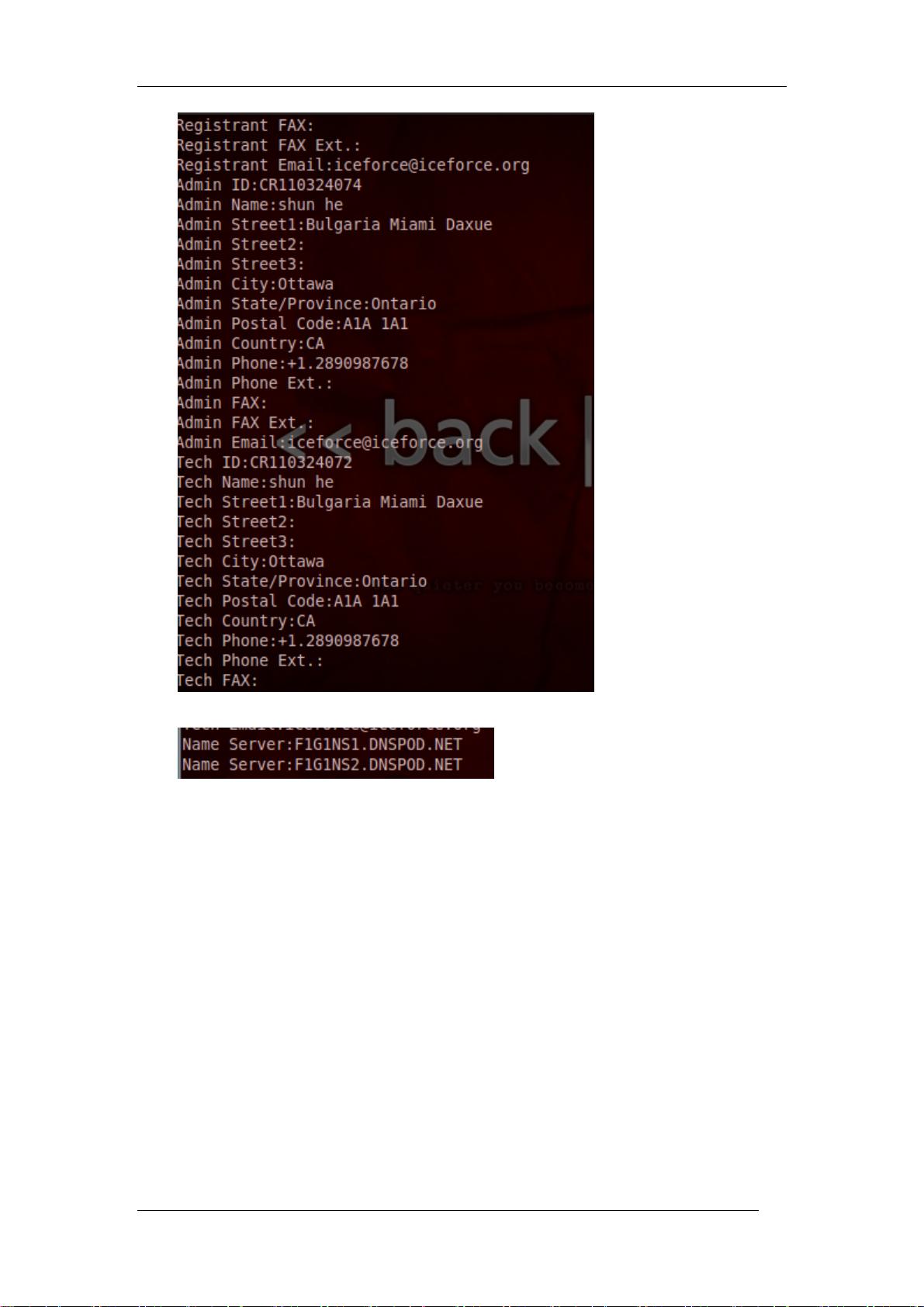

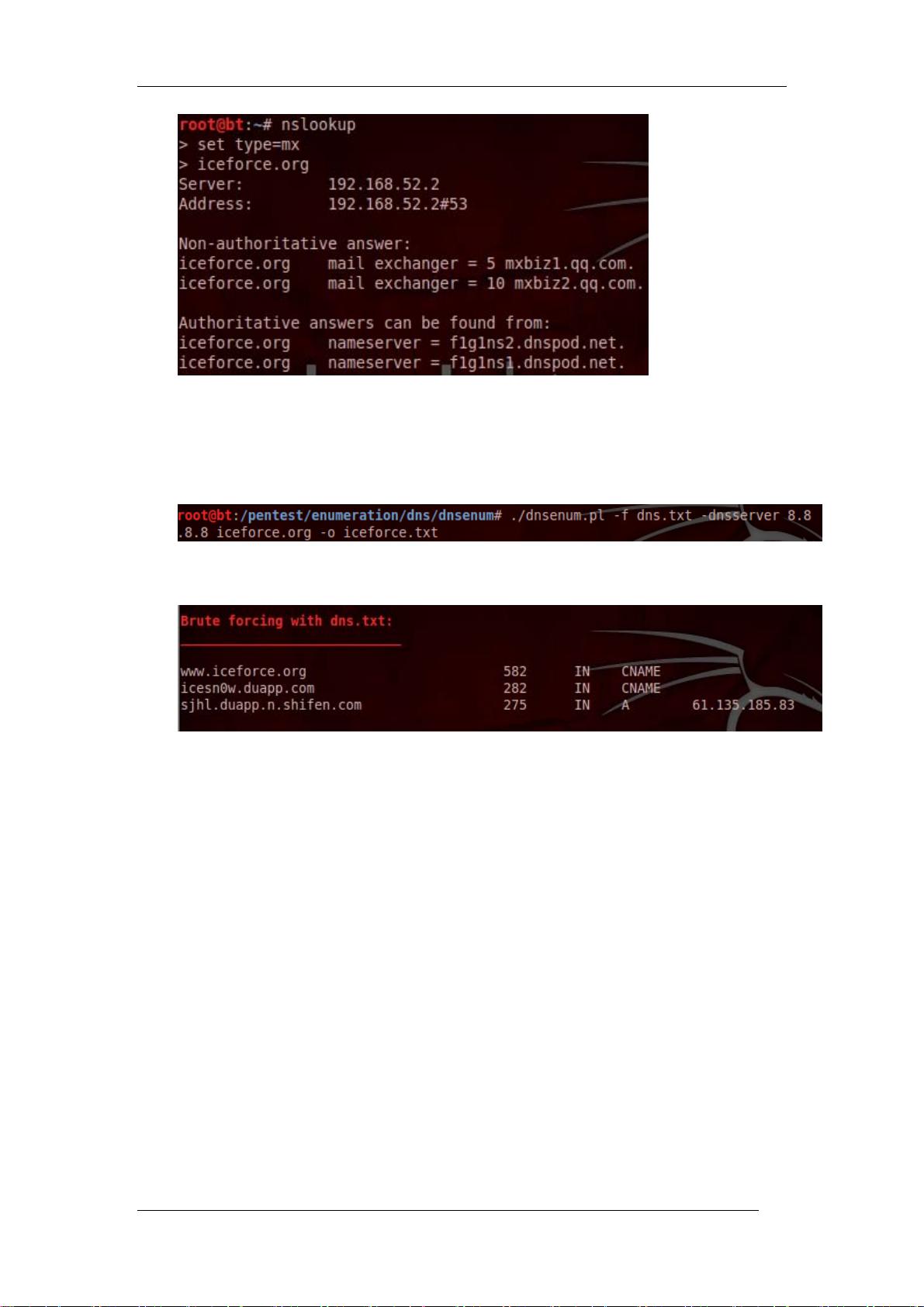

2. 情报搜集阶段:通过公开渠道获取目标系统的相关信息,如域名注册信息、网络拓扑、公开的源代码等,为后续的测试做准备。

3. 威胁建模阶段:基于收集到的情报,评估可能的攻击路径和威胁,确定最有可能成功的攻击策略。

4. 漏洞分析阶段:利用各种扫描工具检测目标系统的漏洞,包括网络扫描、端口扫描、漏洞扫描等,识别可利用的安全弱点。

5. 渗透攻击阶段:利用发现的漏洞,尝试模拟攻击,例如利用Metasploit框架,编写或使用现成的exploit来突破目标系统的防护。

6. 后渗透攻击阶段:一旦成功获得访问权限,学习笔记将指导如何维持和扩大访问权限,进行内部网络探索,收集敏感信息,以及如何不被发现地进行操作。

Metasploit是渗透测试中不可或缺的工具,它包含了大量的exploit模块和payload,可以方便地发起远程代码执行攻击。作者会详细介绍如何使用Metasploit进行有效且安全的渗透测试。

此外,笔记还将探讨社会工程学攻击,这是一种利用人的行为而非技术手段来获取信息或访问权限的攻击方法。以及如何在局域网环境中进行攻击,包括网络嗅探、ARP欺骗等技术。

这份BackTrack渗透测试学习笔记是一个宝贵的学习资源,适合对网络安全和渗透测试感兴趣的初学者和爱好者,它以实践为导向,结合作者的个人经验,提供了深入浅出的教程,有助于提升读者在这一领域的技能。

2018-09-11 上传

2020-06-14 上传

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

点击了解资源详情

taojiayu123

- 粉丝: 1

- 资源: 4

最新资源

- 集成测试工作流程指南.pdf

- 《Core Java-VOLUME I-FUNDAMENTALS EIGHTH EDITION》

- Ospf协议讲解及配置

- java的JNI跨平台技术

- 关于SQL注入的资料-2

- 卫星测高--GPS测高的原理

- 如何使用C语言来编写 MSP430的高质量代码

- linux下建立自动编译环境.pdf

- 8259a单片机程序

- CImg库参考手册.pdf

- 网络工程师考试2008年下半年下午试题解析

- 使用+Visual+Studio+[1].NET+创建+BREW_+应用程序.pdf

- JAVA面试题解惑系列

- Struts In Action PDF 完整中文版

- 武汉大学选修课Matlab作业

- PICC编程简介PIC单片机C语言编程入门